BTC/HKD-0.18%

BTC/HKD-0.18% ETH/HKD+0.54%

ETH/HKD+0.54% LTC/HKD-0.65%

LTC/HKD-0.65% ADA/HKD-1.46%

ADA/HKD-1.46% SOL/HKD+0.84%

SOL/HKD+0.84% XRP/HKD-0.43%

XRP/HKD-0.43%前言

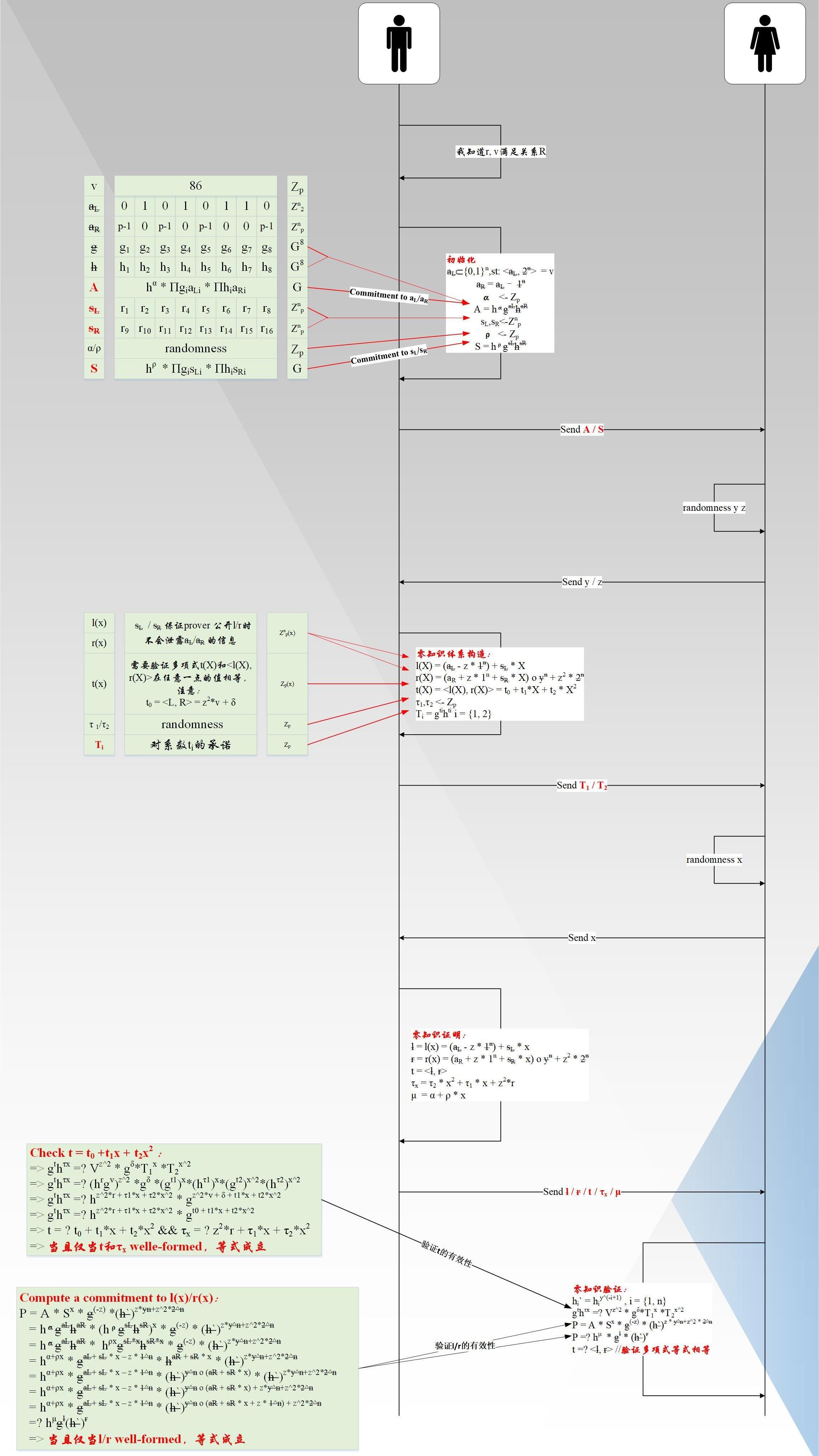

Bulletproofs,又一個有意思的零知識證明算法,相信讀者已經很熟悉它了。和zk-snark相比,它不需要可信設置;和zk-stark算法相比,它具有較小的proofsize。根據論文,它有兩個方面的應用:1.用于rangeproof;2.用于一般算術電路的零知識證明。下面,讓我們先看一下Bulletproofs是如何高效的實現第一點。

Rangeproof

1.?預備知識

aL:表示向量{a1,a2……an}

2n:表示向量{20,21…2n-1}

<a,b>:表示向量內積∑ai*bi,結果是一個值

aob:向量對應位相乘,{a1*b1……an*bn},結果是一個向量

2.?證明

Alice想要證明

v?

=>則,需要證明一個relation得成立,如下所示:

{:V=grhv^v?}

public-x??????????witness-wrelation-R

即,對于公開信息x,Alice有隱私信息w,使得關系R成立。

令aL為金額v的在范圍內的二進制形式,則aL={a1,a2……an}?{0,1}n,且滿足<aL,2n>=v。因此,證明者需要證明以下幾個等式相等:

支付和金融服務技術解決方案提供商Fiserv與數字資產平臺Bakkt達成合作:10月31日消息,支付和金融服務技術解決方案提供商Fiserv宣布與數字資產平臺Bakkt建立戰略關系。Fiserv的廣泛功能(包括將資金移入和移出移動錢包的能力)與Bakkt的數字資產平臺相結合,將使加密貨幣和新興資產類別的實際應用成為可能。未來Bakkt與Fiserv的Carat全渠道生態系統的整合將使企業能夠為B2B和B2C支付、忠誠度計劃和交易尋求新的選擇,都將可以通過數字資產錢包訪問加密資產。商家將能夠通過與Carat的簡單集成來提供創新的消費者體驗,并推出適合其品牌和客戶的新數字資產產品。(Business Wire)[2021/10/31 6:22:33]

V=grhv????(1)

<aL,2n>=v???(2)

aLoaR=0n??(3)

aR=aL-1n???(4)

等式(1)確保了承諾V和金額v的綁定關系,等式(2)確保了v的范圍,等式(3)(4)確保了a

L元素只屬于{0,1}。等式(2)/(3)/(4)總共包含了2n+1個約束,其中公式(2)1個,公式(3)(4)各n個。接下來,為了效率,我們需要把2n+1個約束轉換成1個約束。

3.?2n+1個約束轉換成1個約束

=>預備:從Zp中任意選擇一個數y,則b=0n是等式<b,yn>=0成立的充分條件;因為當b!=0n,等式成立的概率僅有n/p,p是有限域,遠大于n。因此,如果有<b,yn>=0,那么驗證者愿意相信b!=0n。

RealFevr將使用BEPRO NFT工廠技術發布足球精彩瞬間NFT:代碼即服務協議BEPRO Network宣布,夢幻足球App、NFT市場RealFevr將使用BEPRO Networ的NFT工廠技術發布官方足球瞬間NFT。RealFevr允許球迷收集足球史上最史詩般的瞬間,這些瞬間來自C羅(Cristiano Ronaldo)、伊克爾·卡西利亞斯(Iker Casillas)、布魯諾·費爾南德斯(Bruno Fernandes)等知名球員。這些NFT通過與葡萄牙足球超級聯賽(Liga Portugal)和葡萄牙足球聯合會合作獲得官方知識產權的支持。[2021/7/21 1:06:41]

利用這個理論,我們把等式(2)/(3)/(4)做以下轉換:

1.驗證者隨機選取一個數y發送給證明者;

2.證明者要證明:

<aL,2n>=v(5)

<aL,aRoyn>=0???????(6)

<aL-1n-aR,yn>=0???(7)

同理,等式(5)確保了v的范圍,等式(6)(7)確保了a

L元素只屬于{0,1}。此時2n+1個約束轉換成3個約束,接下來,還需要做進一步的處理:

1.驗證者隨機選取一個數z發送給證明者:

2.證明者利用z對公式(5)(6)(7)進行線性組合,得到如下公式:

聲音 | 上海區塊鏈技術研究中心主任:區塊鏈在后續“戰疫”中將發揮更大作用:上海區塊鏈技術研究中心主任馬小峰表示,區塊鏈項目通過使用“去中心化”的方法,并基于不可篡改的特性在戰疫過程中發揮著重要作用。但由于時間緊壓力大,目前相關應用仍存瓶頸,后續有望通過多方協作,在新經濟方面繼續發揮作用。(第一財經)[2020/2/20]

z2*<aL,2n>+z*<aL-1n-aR,yn>+<aL,aRoyn>=z2*v???(8)

至此,我們已經把2n+1個約束轉換成1個約束。下面我們對公式(8)做進一步的優化,把三個點積優化成1個點積

4.?三個點積優化成1個點積

=>z2*<aL,2n>+z*?<aL-1n-aR,yn>+<aL,aRoyn>=z2*v

=><aL,z2*2n>+<aL,z*yn>-<z*1n,yn>-<z*aR,yn>+<aL,aRoyn>=z2*v

=><aL,aRoyn+z*yn+z2*2n>-<z*1n,yn>+<z*1n,ynoaR>=z2*v

=><aL,aRoyn+z*1noyn+z2*2n>-<z*1n,yn+ynoaR>=z2*v

聲音 | 王小云:區塊鏈技術創造性地解決了如何在無許可環境下達成共識的問題:12月7日,由中國科學院學部主辦的“區塊鏈技術與應用”科學與技術前沿論壇在深圳舉行。中國科學院院士、國際密碼協會會士王小云在題為“Hash函數與區塊鏈技術”的演講中表示,密碼是保障網絡與信息安全的核心技術和基礎支撐,加密算法、數字簽名算法和Hash函數是密碼學三類基礎算法,其中Hash函數是區塊鏈的起源性技術。她指出,區塊鏈技術的出現,創造性地解決了如何在無許可環境下達成共識的問題。區塊鏈共識協議的一致性,確保了所有用戶記錄的區塊鏈數據相同;鏈增長速度,確保了區塊鏈區塊數量增長速度的穩定;鏈質量,確保鏈區塊鏈中敵手生成的區塊數量不超過可容忍比例。[2019/12/7]

=><aL,(aR+z*1n)oyn+z2*2n>-?<z*1n,yn+ynoaR>=z2*v

=><aL,(aR+z*1n)oyn+z2*2n>-?<z*1n,(aR+z*1n)oyn+z2*2n-z*1n*yn+yn-z2*2n>?=?z2*v

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>-<z*1n,-z*1n*yn+yn-z2*2n>=?z2*v

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>=z2*v+<z*1n,-z*1n*yn+yn-z2*2n>

動態 | 報告:美國和中國目前占有超過75%的區塊鏈技術相關專利:據中國新聞網消息,9月4日,聯合國貿易和發展會議(UNCTAD)發布報告《數字經濟2019》。報告指出,美國和中國目前占有超過75%的區塊鏈技術相關專利,50%的全球物聯網支出,75%以上的云計算市場。全球70家最大數字平臺公司中,七個“超級平臺”占總市值的三分之二,以規模排序依次是微軟、蘋果、亞馬遜、谷歌、臉書、騰訊和阿里巴巴。報告還顯示,數據流量的激增反映了互聯網使用人數的增加,以及區塊鏈、數據分析、人工智能、3D打印、物聯網、自動化、機器人和云計算等前沿技術的應用,一個全新的“數據價值鏈”已經發展起來。[2019/9/5]

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>=z2*v+<z*1n,(-z*1n+1n)*yn>-<z*1n,?z2*2n>

=>?<aL-z*1n,(aR+z*1n)oyn+z2*2n>=z2*v+(z–z2)*<1n,yn>-z3*<1n,2n>???(9)

=>?令

L=?aL-z*1n

R=?(aR+z*1n)oyn+z2*2n

δ=?(z–z2)*<1n,yn>-z3*<1n,2n>

5.驗證:

1.證明者把L/R/V發送給驗證者;

2.驗證者事先算好δ

3.驗證者根據L算出來aL,根據<aL,2n>=v算出v

4.驗證者根據L,R,v,δ驗證等式<L,R>=z2*v+δ

因為y,z都是驗證者提供,因此如果驗證者如果能驗證公式(9)成立,則相信等式(5)(6)(7)成立,則相信等式(2)(3)(4)成立,則相信v滿足關系v?。

但是,可以看到上述過程,泄露了v的信息,因此需要一個零知識證明協議。

6.?一個零知識證明協議

由于L,R包含了v的相關信息,因此,我們需要添加兩個盲因子s

L

、s

R來隱藏a

L,a

R。如公式(10)(11)所示:

l(X)=(aL-z*1n)+sL*X)??(10)

r(X)=(aR+z*1n+sR*X)oyn+z2*2n???(11)

此時,定義公式(12)

t(X)=<l(X),r(X)>=t0+t1*X+t2*X2???(12)

可以看出系數t

0是l(x)和r(x)常數項的乘積,即滿足:

t0=<L,R>=z2*v+δ

因此,問題由證明:

<L,R>=z2*v+δ

轉化成了,在任意一點x,驗證者驗證多項式值l(x),r(x),t(x)滿足關系:

<l(x),r(x)>=t(x)

多項式值l(x),r(x),t(x)由證明者提供,為了保證l(x),r(x)well-formed,即:

l(x)=(aL-z*1n)+sL*x)

r(x)=(aR+z*1n+sR*x)oyn+z2*2n

需要校驗:

P=A*Sx*g(-z)*(h`)z*yn+z^2*2^n

=hαgaLhaR*(hρgsLhsR)x*g(-z)*(h`)z*y^n+z^2*2^n

=hαgaLhaR*?hρxgsL*xhsR*x*g(-z)*(h`)z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*haR+sR*x*(h`)z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*(h`)y^no(aR+sR*x)*(h`)z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*(h`)y^no(aR+sR*x)+z*y^n+z^2*2^n

=hα+ρx*gaL+sL*x–z*1^n*(h`)y^no(aR+sR*x+z*1^n)+z^2*2^n

=?hμgl(h`)r

=>當且僅當l/rwell-formed,等式成立

為了保證t(x)well-fromed,即:

t=t0+t1x+t2x2

需要校驗:

=>gthτx=?Vz^2*gδ*T1x*T2x^2

=>gthτx=?(hrgv)z^2*gδ*(gt1)x*(hτ1)x*(gt2)x^2*(hτ2)x^2

=>gthτx=?hz^2*r+τ1*x+τ2*x^2*gz^2*v+δ+t1*x+t2*x^2

=>gthτx=?hz^2*r+τ1*x+τ2*x^2*gt0+t1*x+t2*x^2

=>t=?t0+t1*x+t2*x2&&τx=?z2*r+τ1*x+τ2*x2

=>當且僅當t和τxwelle-formed,等式成立

具體的協議流程圖如下圖所示:

總結

從上述流程可以看出,一次rangeproof,證明者需要發送總共{

l/r/t/

τ

x

/

μ

/T1/T2/A/S}個元素給驗證者,總共2n+3個Z

p元素,4個G元素。下一篇文章將細講,Bulletproofs如何將交互復雜度降低到對數級O(log(n))

附錄

1.Bulletproofs論文:

chrome-extension://cdonnmffkdaoajfknoeeecmchibpmkmg/assets/pdf/web/viewer.html?file=https%3A%2F%2Feprint.iacr.org%2F2017%2F1066.pdf

Tags:區塊鏈PROProofROO女生報區塊鏈專業怎么樣啊EsportsProRugProofProof Of Degen

文丨互鏈脈搏研究院 未經授權,不得轉載! 12月14日,在2019IN-CHAIN全球區塊鏈峰會上,由工信部電子第五研究所指導.

1900/1/1 0:00:00作者:RyanSeanAdams 譯者:鏈向Allen DeFi,去中心化金融體系。DeFi概念近兩年來尤其是今年上半年尤為火熱,其主要特點為免許可、抗審查、信任最小化,然其本身仍存在應用場景單.

1900/1/1 0:00:00作者:IttaiAbraham翻譯&校對:ViloaH&阿劍 來源:以太坊愛好者 如果有人很直接地問你:怎樣才能拓展狀態機復制系統呢?你應該反問:你系統遇到的瓶頸是什么?數據?共.

1900/1/1 0:00:00作者:劉宇陽 來源:BBTFintech圈子繼10月區塊鏈行業發展引起廣泛重視后,近日,滬、深兩大交易所首只區塊鏈指數正式發布.

1900/1/1 0:00:00MakerFoundation在其治理門戶網站上增加了一項新的民意調查,旨在向其協議中引入一種24小時治理延遲提案,此前一位社區成員發現了一個漏洞.

1900/1/1 0:00:00一覽 在路線圖#2中,我們將重點關注三件事:1)按優先級順序提供主網功能;2)定義從Libra預主網轉到主網的啟動標準;3)教育和接納Libra社區.

1900/1/1 0:00:00