BTC/HKD+0.44%

BTC/HKD+0.44% ETH/HKD+0.29%

ETH/HKD+0.29% LTC/HKD+1.05%

LTC/HKD+1.05% ADA/HKD-0.79%

ADA/HKD-0.79% SOL/HKD+1.85%

SOL/HKD+1.85% XRP/HKD-0.54%

XRP/HKD-0.54%一、事件概覽

北京時間6月28日,鏈必安-區塊鏈安全態勢感知平臺輿情監測顯示,Polygon生態算法穩定幣項目SafeDollar遭到黑客攻擊。攻擊事件發生后,SafeDollar項目所發行的穩定幣價格從1.07美元,瞬間跌至歸零。

有消息指出,一份未經證實的合約抽走了25萬美元的USDC和USDT;后經Rugdoc.io分析證實,此次攻擊事件中黑客總共獲利價值25萬美元的USDC和USDT。隨后,SafeDollar項目方發布公告,要求投資者停止所有與SDO相關的交易。目前,SDO交易已暫時中止。

鑒于此次攻擊事件所具備的標志意義,成都鏈安·安全團隊第一時間介入分析。繼5月初BSC諸多鏈上項目頻頻被黑之后,6月末Polygon生態也開始被黑客盯上,“潘多拉魔盒”是否已經悄然開啟?借此事件,成都鏈安通過梳理攻擊流程和攻擊手法,提醒Polygon生態項目加強安全預警和防范工作。

數字資產管理平臺Safe集成1inch:7月26日消息,數字資產管理平臺Safe集成1inch,Safe用戶可在以太坊、BNBChain、Gnosis和Polygon等網絡上使用1inch進行交易。[2023/7/26 16:00:44]

二、事件分析

此次攻擊事件中,攻擊者利用PLX代幣轉賬時實際到賬數量小于發送數量以及SdoRewardPool合約抵押和計算獎勵上存在的邏輯缺陷,借助“閃電貸”控制SdoRewardPool合約中抵押池的抵押代幣數量,進而操縱獎勵計算,從而獲得巨額的SDO獎勵代幣,最后使用SDO代幣將SDO-USDC和SDO-USDT兩種兌換池中USDC和USDT全部兌換出來。

SafeDAO社區發布SAFE Token效用提案討論:1月28日消息,SafeDAO社區發布SAFE Token效用提案討論,其認為應該利用Safe前端來捕獲價值,價值增量將轉移給SAFE持有者。提案建議添加SAFE Staking模塊和dAPPs的白名單模塊,通過集成隊列(Integration Queue)和應用程序市場(App Marketplace)構建通過代碼開放和實施的流程和規則來解決Safe生態系統中現有的低效率問題。[2023/1/29 11:34:28]

攻擊者地址:

0xFeDC2487Ed4BB740A268c565daCdD39C17Be7eBd

攻擊合約:

0xC44e71deBf89D414a262edadc44797eBA093c6B0

MetaMask Grants DAO公布首批贈款接收方:Agoric和Safeheron:12月23日消息,MetaMask公布其新成立的MetaMask Grants DAO首批贈款接收方,分別為JavaScript智能合約Agoric和數字資產安全存管解決方案提供商Safeheron。Agoric將通過該筆50萬美元的資助繼續開發一系列開源工具。Safeheron將通過該筆3.5萬美元的贈款開發和安全審計MetaMask Flask、Keystone硬件錢包和移動應用程序(MetaMask Mobile或替代品)的密鑰分片解決方案,MetaMask、Safeheron和Keystone已經合作實施2/2 MPC snap,這筆贈款將資助該項目向2/3 MPC snap發展。[2022/12/23 22:03:28]

0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB

Safe將于今日開始進行以太坊主網交易服務遷移:10月24日消息,數字資產管理平臺Safe(原Gnosis Safe)宣布,在遷移到safe.global之前,將于今日15:00開始以太坊主網上的交易服務遷移,預計將停機2-3小時。[2022/10/24 16:36:58]

攻擊交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

0x4dda5f3338457dfb6648e8b959e70ca1513e434299eebfebeb9dc862db3722f3

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

DeFi Safety完成100萬美元種子輪融資:DeFi項目評級平臺DeFi Safety發推稱,完成100萬美元種子輪融資,AC領投,其他投資方包括NetX Fund、Leo Cheng、MetaCartel Ventures、Owl Ventures、Immunefi等。[2021/8/10 1:45:47]

以下分析基于以下兩筆交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

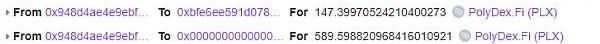

攻擊者首先使用PolyDex的WMATIC和WETH池進行PLX借貸,如下圖所示:

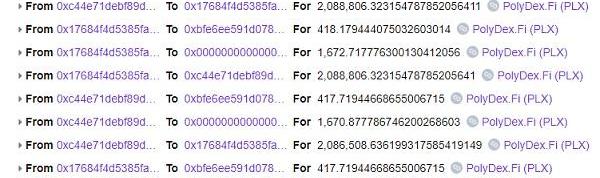

接下來,攻擊者通過攻擊合約反復進行抵押提取,主要是為了減少SdoRewardPool合約中SDO抵押池中的抵押代幣數量。

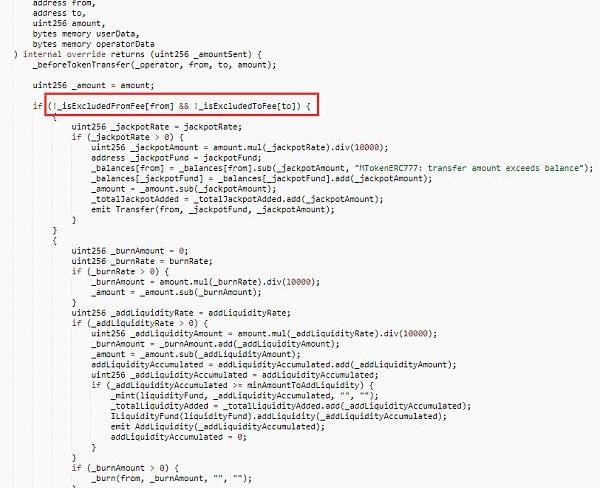

PLX代幣合約進行代幣轉移時,如果from地址不在_isExcludedFromFee列表中,并且to地址也不在_isExcludedToFee列表中,會對轉移的代幣收取一次獎勵基金以及銷毀本次轉移代幣數量的0.05%。

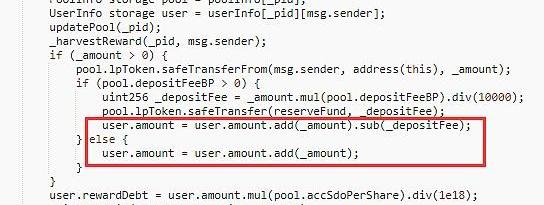

而在SdoRewardPool合約中,記錄的數量為調用者所轉移的數量,沒有減去轉移過程中損耗的部分,在進行提取操作時,提取的數量為記錄的數量,超出了用戶實際抵押到本合約的數量,故會造成該抵押池中抵押代幣的異常減少。

攻擊者事先通過攻擊合約

在該抵押池中抵押214.235502909238707603PLX,在攻擊合約

攻擊完成后,控制攻擊合約

在該抵押池中進行獎勵領取,由于SdoRewardPool合約中更新抵押池信息時使用的是balanceOf函數獲取本合約中抵押代幣數量,故獲取到的數量是惡意減少之后的數量,繼而造成PLX抵押池中accSdoPerShare變量異常增大,從而獲取到巨額的SDO代幣獎勵。

最后利用獲取到的SDO代幣將SDO-USDC和SDO-USDT兩種兌換池中USDC和USDT全部兌換出來。

三、事件復盤

事實上,此次攻擊事件并不復雜,但是值得引起注意。首先添加抵押池時添加了非標準代幣,再加上計算獎勵時使用了balanceOf函數進行抵押代幣數量的獲取,所以導致了此次攻擊事件的發生。

從安全審計的角度看,項目方作為添加抵押池的管理員,對于將要添加的抵押池中的抵押貸幣,一定要三思而后行。通脹通縮類以及轉移數量與實際到賬數量不同的代幣,不建議作為抵押池的抵押代幣;如果因業務需要一定要添加這些類型的代幣作為獎勵代幣,務必與其他標準代幣分開處理。同時在抵押池中建議使用一個單獨的變量作為抵押數量的記錄,然后計算獎勵時,使用通過此變量來獲取抵押代幣數量,而不是使用balanceOf函數。

另外,此次攻擊事件對于Polygon生態鏈上項目而言,是否會是一個“危險信號”,Polygon生態的“潘多拉魔盒”是否會就此打開,這還需要觀望后續態勢發展。不過,回望5月,BSC生態發生第一起閃電貸攻擊之后,便就此拉開了“BSC黑色五月”序幕。鑒于前車之鑒,成都鏈安在此提醒,Polygon生態鏈上項目未雨綢繆,切實提高安全意識!

6月23日消息,BTC挖礦公司Bitfarms于美東時間6月22日首登納斯達克,據中幣研究院了解,BITF股票以4.04美元開盤,之后一度攀升至4.11美元的高點.

1900/1/1 0:00:00不斷提高的效率讓人類能夠持續地高速進步。不同的技能打開了人類認知的窗口,從學會交流到學會使用不同工具,認知的提升降低了人們日常活動的阻力及成本,讓人類發展速率成指數型增長,而背后驅動著這一切的都.

1900/1/1 0:00:00新浪財經訊:5月29日-30日,國際金融論壇2021春季會議在北京舉行。此次會議的主題為“后疫情時代:全球治理與國際合作”.

1900/1/1 0:00:00“在時代的浪潮之巔,互聯網巨頭也不想錯過這個機會。”6月23日零點,支付寶在“螞蟻鏈粉絲粒”小程序上限量發售“敦煌飛天”“九色鹿”兩款付款碼NFT皮膚。這兩款皮膚各限量8000份,迅速被搶光.

1900/1/1 0:00:00原文標題:《CryptobillionaireBankman-Friedexplainswhat''snextforbitcoin》近日.

1900/1/1 0:00:00當涉及到加密貨幣交易時,用戶可以利用技術指標和價格模式來最大化自己的回報。支持和阻力、牛市旗、布林格區間和移動平均線是常見的加密貨幣交易工具.

1900/1/1 0:00:00