BTC/HKD-0.13%

BTC/HKD-0.13% ETH/HKD+0.29%

ETH/HKD+0.29% LTC/HKD+0.48%

LTC/HKD+0.48% ADA/HKD+1.95%

ADA/HKD+1.95% SOL/HKD+1.22%

SOL/HKD+1.22% XRP/HKD+1.76%

XRP/HKD+1.76%

北京時間11月22日凌晨2點37分,CertiK安全研究團隊通過Skynet發現Pickle Finance項目遭到攻擊,共損失約1975萬枚價值近一億三千萬人民幣DAI。

自9月10日Pickle Finance開始挖礦起,一直沒有什么存在感。

有了食物大軍的大幅漲跌經驗在前,投資者本身對于異軍突起的Pickle項目保持著一定程度的警惕。

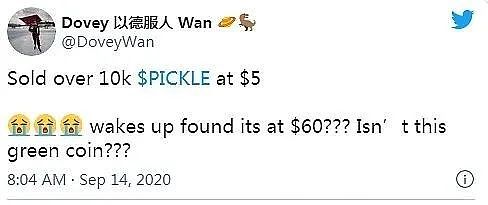

但自從9月14日獲得V神親自站臺,酸黃瓜在洶涌的DeFi浪潮中憑借其DeFi新玩法及各種背書,可謂是平地起價完成了10倍的漲幅。

“剛用5美元的價格把手里價值1萬美元的PICKLE賣掉,睡了一覺它的價值就變成了60美元???這???”

正當各投資者摩拳擦掌預備好入手這一新型食物代幣或是已經深陷其中,11月23日傳來的消息卻令投資者們大驚失色。

百度Apollo首發 “Apollo 001”系列紀念數字藏品:金色財經報道,據百度Apollo智能駕駛官方公眾號,百度Apollo全網首發首款 “Apollo 001”系列紀念數字藏品,以百度汽車機器人為主體形象,每款對應一個百度Apollo自動駕駛重要里程碑事件。據悉,該數字藏品將于2022年7月8日 09:55發布汽車機器人家族全家福空投款。[2022/7/7 1:58:19]

據Messari數據顯示,自Pickle Finance被黑客攻擊后,其原生代幣PICKLE暴跌50.12%,直至10.17美元,此后稍有回升,截止當前其市值為11.41美元。

下文將為你帶來本次攻擊事件詳情分析。

整個攻擊流程如下:

第一步:攻擊者通過StrategyCmpdDAIV2.getSuppliedUnleveraged()的函數獲得當前在位于地址0xcd892a97951d46615484359355e3ed88131f829d的StrategyCmpdDAIV2合約中有多少可以被取出的DAI數目,這里記為Amount_A。

第二步:攻擊者調用位于0x6847259b2b3a4c17e7c43c54409810af48ba5210地址處的ControllerV4智能合約中的swapExactJarForJar()函數,并在調用時傳入1號和2號臟jar,Amount_A以及0,[],[]作為參數。

LBank藍貝殼于4月9日16:50首發 BOSON:據官方公告,4月9日16:50,LBank藍貝殼首發BOSON(Boson Protocol),開放USDT交易,4月9日16:00開放充值,4月12日16:00開放提現。上線同一時間開啟充值交易BOSON瓜分10,000 USDT。

LBank藍貝殼于4月9日16:50開啟充值交易BOSON瓜分10,000 USDT。用戶凈充值數量不少于1枚BOSON ,可按凈充值量獲得等值1%的BOSON的USDT空投獎勵;交易賽將根據用戶的BOSON交易量進行排名,前30名可按個人交易量占比瓜分USDT。詳情請點擊官方公告。[2021/4/9 20:02:26]

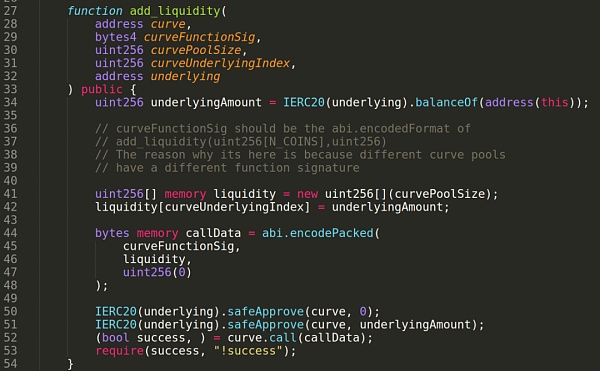

swapExactJarForJar()函數

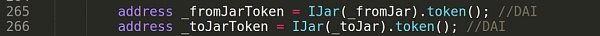

其中1號臟jar和2號臟jar由于是攻擊者自己部署的,符合IJar接口的智能合約,因此其中的token()函數的邏輯實現以及其他函數都是由攻擊者自己決定的。因為Pickle Finance swapExactJarForJar()函數沒有對傳入的jar是否為官方的智能合約地址進行驗證,因此該步驟得以成立。

首發 | 百度推動246家博物館線上藏品上鏈:金色財經訊,近日,百度超級鏈聯合百度百科,基于區塊鏈技術創建 “文博藝術鏈”,推動百科博物館計劃中的246家博物館線上藏品上鏈。基于“文博藝術鏈”,百度將與博物館共同推動線上藏品版權的確權與維護,同時探索線上藏品版權數字化交易方式,為合作的博物館提供更全面的服務和更多的權益。據介紹,此項目將分階段進行,一期將完成線上藏品的入鏈確權,為每一件藏品生產專屬的版權存證證書。讓每一名用戶可以在百度百科博物館計劃的PC端和WAP端的藏品頁查看證書。后續,百度還將推動AI與區塊鏈技術在文博領域的結合應用,用來保障上鏈數據與藏品相匹配,為后續進行藏品圖像版權數字化交易奠定基礎。[2019/1/30]

swapExactJarForJar()函數中傳入的jar可以定義代幣的類型

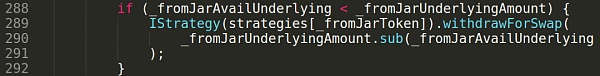

調用withdrawForSwap()函數

隨著swapExactJarForJar()函數的執行,當執行到上圖289行的位于swapExactJarForJar()函數中的withdrawForSwap()函數時,經過一系列函數調用,最終執行位于0xcd892a97951d46615484359355e3ed88131f829d的deleverageToMin()函數以及deleverageUntil()函數,將當前StrategyCmpdDAIV2中可以被取出的代幣(Amount_A)轉移到位于0x6949bb624e8e8a90f87cd2058139fcd77d2f3f87地址的PickleJar智能合約中。

IMEOS首發 EOS Go公布新增兩條復選條件 :據金色財經合作伙伴IMEOS報道:今日,EOS Go在 steemit上公布新增的兩條復選條件為:

1. 保證安全的計劃:候選節點是否在steemit上發布文章介紹該節點的安全方法和計劃,“安全方法”標準是向EOS選民展示安全最佳實踐知識和組織實施計劃的機會;

2. 立場:描述該節點分享通脹獎勵和/或向EOS代幣持有人派發股息的立場(候選節點在steemit發布)。主要闡述以下兩個問題:

該組織是否會出于任何原因向EOS令牌選民提供支付,包括BP選舉和社區建議?

該組織是否有書面的無票付款政策?如果是這樣,請提供一個鏈接。[2018/4/27]

deleverageToMin()函數以及deleverageUntil()函數

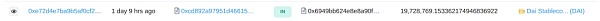

StrategyCmpdDAIV2智能合約向PickleJar智能合約轉移代幣的內部交易截圖

IMEOS首發 BM表示EOS合約具有整數溢出保護:據金色財經合作媒體IMEOS報道:近日ETH出現多個ERC20智能合約的處理溢出錯誤,BM在推特上發表評論:新的ETH契約Bug可能會破壞整個Token的供應,讓持有者留下無價值Token.這就算為什么代碼不能成為法律,隨即表示EOS erc合約不容易受到這種攻擊。而EOS官方群也有人表示擔憂EOS是否具有整數溢出保護?BM回應:有很多C ++模板類可以封裝類型并檢查溢出。[2018/4/25]

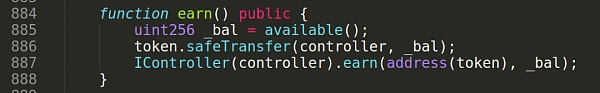

PickleJar智能合約中的earn()函數

第三步:調用位于0x6949bb624e8e8a90f87cd2058139fcd77d2f3f87地址的PickleJar智能合約中的earn()函數(如上圖所示)。

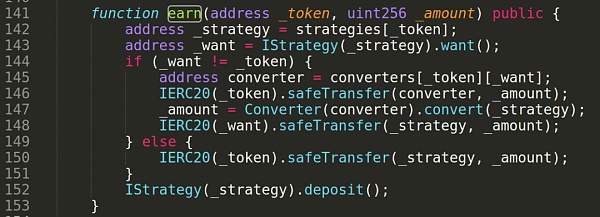

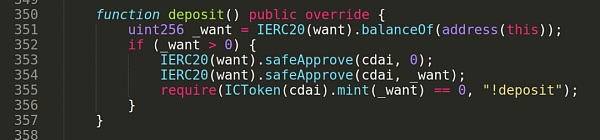

總共調用三次,目的是將位于當前PickleJar中的pDAI數目的DAI,從0x6b175474e89094c44da98b954eedeac495271d0f地址轉移到位于0x6847259b2b3a4c17e7c43c54409810af48ba5210地址處的ControllerV4智能合約中,并在887行通過調用ControllerV4合約中的earn()函數(如下圖所示),在下圖152行中通過deposit()函數。

從而實現調用0xcd892a97951d46615484359355e3ed88131f829d的StrategyCmpdDAIV2合約中的deposit()函數,將PickleJar中的pDAI數目的cDAI鑄造給StrategyCmpdDAIV2。

ControllerV4智能合約中的earn()函數

StrategyCmpdDAIV2合約中的deposit()函數

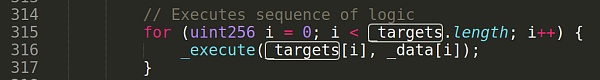

第四步:再次調用位于0x6847259b2b3a4c17e7c43c54409810af48ba5210地址處的ControllerV4智能合約中的swapExactJarForJar()函數,并在調用時傳入3號和4號臟jar,以及0,0, CurveProxyLogic智能合約地址,0x20作為參數。

此處0x20是一個注入參數,目的是為了與CurveProxyLogic智能合約地址配合,執行位于0x6186e99d9cfb05e1fdf1b442178806e81da21dd8地址的CurveProxyLogic智能合約中的add_liquiditya()函數。

3號臟jar:

0xa2da08093a083c78c21aeca77d6fc89f3d545aed

4號臟jar:

0xa445e12d69e8bd60290f6935d49ff39ba31c6115

CurveProxyLogic智能合約地址: 0x6186e99d9cfb05e1fdf1b442178806e81da21dd8

swapExactJarForJar()函數使用CurveProxyLogic智能合約地址和注入參數來執行指定函數

CurveProxyLogic智能合約中的add_liquiditya()函數

在此步驟之后,在第三步中存儲在StrategyCmpDAIV2被從StrategyCmpDAIV2智能合約中轉移到ControllerV4智能合約處。

至此所有可以被取出的代幣被以cDai的形式存儲在ControllerV4智能合約中,并且攻擊者擁有取出cDAI的資格。

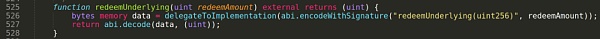

第五步,攻擊者調用位于地址0x5d3a536e4d6dbd6114cc1ead35777bab948e3643的CErc20Delegator智能合約中的redeemUnderlying()函數,內部調用了位于0xbb8be4772faa655c255309afc3c5207aa7b896fd地址處的CErc20中的redeemUnderlying(),redeemUnderlyingInternal()以及redeemFresh()函數。

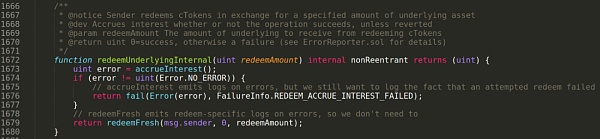

最終將所有獲得的cDAI轉換成DAI,提出所有DAI并完成攻擊。

CErc20Delegator中的redeemUnderlying()函數

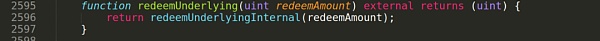

CErc20中的redeemUnderlying()函數

CErc20中redeemUnderlyingInternal()函數

多次的DeFi攻擊事件,表明了一個事實:“已審計”并不意味著其擁有了安全保證。

Pickle Finance在10月或更早通過的安全審計,并不代表其新增的智能合約均得到了實時的安全檢測。

高收益伴隨著高風險,此次漏洞的爆發同樣也是一個警示。

完備的安全保障=安全審計+實時檢測+資產保障=CertiK審計服務+CertiK實時檢測安全預言機+CertiK快速掃描+CertiKShield去中心化資產保障資金池

如您有審計需求,歡迎搜索微信[certikchina]關注CertiK官方微信公眾號,點擊公眾號底部對話框,留言免費獲取咨詢及報價!

重倉押注特斯拉,投資比特幣(GBTC)……今年的財富風口似乎都在ARK Invest(方舟投資)創始人凱瑟琳?伍德的投資棋局之中,華爾街推崇其為”女版巴菲特“、”科技股女股神“.

1900/1/1 0:00:00上周五,加密分析公司CipherTrace宣布,該公司已就追蹤隱私幣Monero交易的技術申請了兩項專利.

1900/1/1 0:00:00昨晚20:00,以太坊2.0啟動創世區塊,階段0(信標鏈)正式上線。標志著以太坊開啟了從PoW向PoS的過渡,嶄新的時代已經開啟。也正是從這時開始,信標鏈將為早期存款者提供Staking獎勵.

1900/1/1 0:00:00金色晨訊 | 6月4日隔夜重要動態一覽:21:00-7:00關鍵詞:新冠肺炎、1300億歐元、加密媽媽、灰度 1.全球新冠肺炎確診病例累計超655萬例.

1900/1/1 0:00:001.金色深核|以太坊2.0全面技術指南ETH2.0的階段0已經箭在弦上,一周內以太坊2.0存款合約質押了超過50萬枚ETH,我們對以太坊的期待更上了一層.

1900/1/1 0:00:00文章系金色財經專欄作者幣圈北冥供稿,發表言論僅代表其個人觀點,僅供學習交流!金色盤面不會主動提供任何交易指導,亦不會收取任何費用指導交易,請讀者仔細甄別防上當.

1900/1/1 0:00:00