BTC/HKD+0.2%

BTC/HKD+0.2% ETH/HKD-1.14%

ETH/HKD-1.14% LTC/HKD-0.05%

LTC/HKD-0.05% ADA/HKD+5.7%

ADA/HKD+5.7% SOL/HKD-0.04%

SOL/HKD-0.04% XRP/HKD-0.59%

XRP/HKD-0.59%由靈蹤安全授權,金色財經獨家發布。

8月17日,靈蹤安全的監測系統檢查到BSC鏈上的DeFi協議XSURGE遭到閃電貸攻擊。?

關于閃電貸攻擊,我們在此前的文章中曾經有過多次介紹。“閃電貸”在DeFi領域,尤其是今年以來的屢次攻擊事件中已經成為圈內外耳熟能詳的詞匯。?

“閃電貸”的原理是利用以太坊智能合約可以回滾交易的特性,進行借貸操作的一種手段。大家一定要注意的是,“閃電貸”只是被利用的手段,它本身并不是罪魁禍首。罪魁禍首一般都另有其它原因。?

黑客們利用閃電貸進行攻擊的基本過程是這樣的:?

首先利用閃電貸從資金池借出資金?

然后利用借出的資金找準被攻擊合約的漏洞進行攻擊?

FCL首發上線KuCoin,開盤上漲52.65%:據KuCoin(庫幣)交易所消息,KuCoin首發上線Fractal(FCL)項目并支持交易對FCL/USDT交易對。FCL開盤價為0.8USDT,當前報價1.22USDT,上線漲幅52.65%。

Fractal協議是基于Polkadot的開源的零邊際協議。

以“全民的交易所”著稱,KuCoin(庫幣)旨在發掘全球優質區塊鏈項目,為來自207個國家的800萬用戶提供幣幣、法幣、杠桿、合約、礦池、借貸等一站式服務。[2021/5/12 21:53:40]

最后從攻擊獲得的巨額收益中拿出借貸的本金歸還給資金池,則剩下的就是黑客本次攻擊的獲利。

?本次受攻擊的XSURGE項目被黑客抓住的漏洞是“重入攻擊”。黑客抓住這個漏洞,利用閃電貸,放大了攻擊效果。不過本次攻擊事件中,值得注意的是:在XSURGE受到攻擊前,項目方已經在推特上發表了聲明,聲稱在合約中發現漏洞,并提醒大家將資金撤出。?

Gate.io將于今日18點上線 Startup首發項目LOCG交易:據官方公告,Gate.io將于5月3日(今日)18:00上線 Startup首發項目Legends of Crypto (LOCG) 交易。風險提示:請務必注意價格變化,提前調整市場掛單,切勿追高。[2021/5/3 21:19:40]

或許是項目方的聲明提醒了黑客,抑或許是黑客蓄謀已久,就在項目方的聲明發出不久,項目即遭到了攻擊。?

在本次攻擊中,黑客前后進行了多輪測試和攻擊,總共的獲利超過13000個BNB,市值超過500萬美元。在黑客發起的眾多輪測試和攻擊中,我們選取了一次很簡單的攻擊流程和大家展示一下黑客攻擊的過程。

在這個攻擊中,攻擊者的地址為:0x59c686272e6f11dC8701A162F938fb085D940ad3,被攻擊的XSURGE的合約地址為:0xE1E1Aa58983F6b8eE8E4eCD206ceA6578F036c21。

Gate.io Startup首發項目MOMA已認購成功:據官方公告,Gate.io Startup首發項目MOMA認購成功,參與人數共有3,947人,下單總價值超過1,000萬美金,認購系數約為0.0122 。Gate.io將根據每個人的下單情況和每個下單幣種的認購系數進行MOMA的分發,關于MOMA上線交易具體日期另行通知。[2021/4/25 20:57:01]

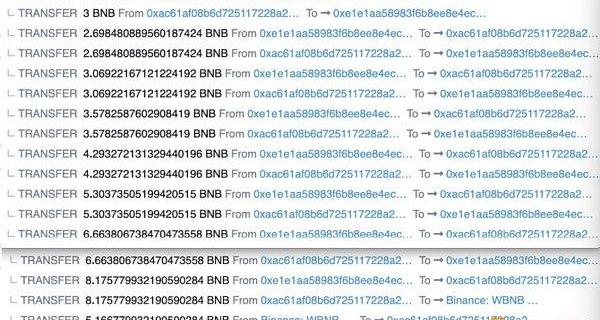

這個攻擊的交易哈希值為0x42bc03afdbda5c46d185711ce1f5df990ece215534dcd8b14529bb1beddacd4,與其相關的交易流程圖如下:

ZHW首發上線WBF交易所,漲幅高達2300%:ZHW已于3月24日15:00上線WBF交易所,開啟ZHW/USDT交易,開盤價是0.01USDT,現報價0.23USDT,累計漲幅2300%.

據悉,ZHW是一種去中心化的商業模式,在ZHW智慧文旅系統中,所有參與者都可以共享貢獻和所有權,并享受相應的ZHW通證獎勵。在ZHW智慧文旅體系中,數據所有者(ZHW)能夠自由地將收集和生成的數據貨幣化。[2021/3/24 19:13:46]

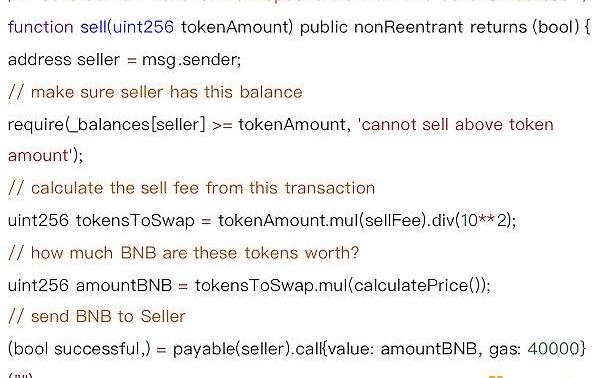

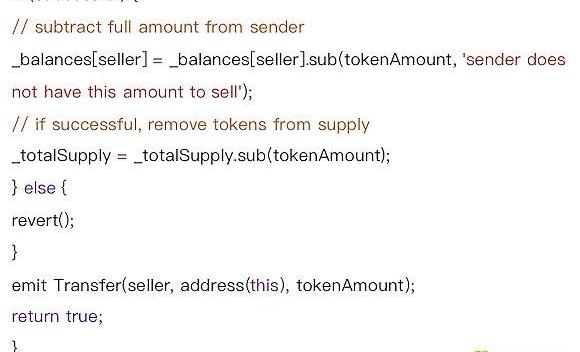

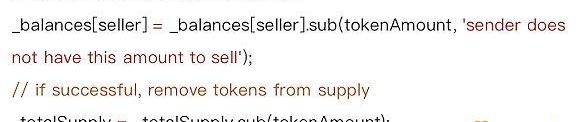

這個流程圖顯示的是一系列BNB的轉賬流程,這個流程所暗含的信息如下:-攻擊合約首先以閃電貸的方式借入了3個BNB-然后攻擊者開始攻擊SurgeToken合約-經過重復多次攻擊后,攻擊者獲得的累計金額達8.175個BNB-攻擊者最終償還3個BNB的閃電貸借款,最后獲利5.1667個BNB“麻雀雖小、五臟俱全”,這個金額很小的試探性攻擊過程就反映了黑客利用閃電貸攻擊合約的完整流程。那么具體到被攻擊的合約代碼,到底是哪里出了問題呢?下面是我們節選的關鍵代碼:

聚幣Jubi將于10月4日21:00首發NEAR:據官方消息,聚幣Jubi將于新加坡時間2020年10月4日21:00首發NEAR(現貨),開放NEAR/USDT幣幣交易。據了解,在聚幣NEAR(無鎖倉現貨)的折扣申購活動中,申購價為1NEAR=0.4USDT,22小時內NEAR的累計申購額達7199054.47USDT。 NEAR是建立在NEAR協議之上的一個去中心化的應用程序平臺,它是一個革命性的POS公鏈,它使用分片來擴展規模,以及一個創新的賬戶模型,使應用程序與今天的網絡應用程序類似。[2020/10/4]

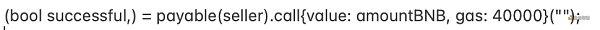

上述代碼中,有"重入攻擊"漏洞的代碼是下面這一行:

這一行代碼中,在外部調用時,通常call調用默認只有2300gas可用,無法完成一次攻擊。但這里使用gas:40000的參數,使得重入攻擊最多有40000gas可用,這就使得重入攻擊得以完成,漏洞就出現了。另外,合約的狀態修改是在外部調用之后,從而導致重入攻擊發生時require(_balances>=tokenAmount這句語句中的balances沒有被修改。因此攻擊者可以在重入時繼續調用上面的代碼,轉走合約中的BNB。

因此,本次攻擊得逞的原因有以下兩點:

狀態修改發生外部調用之后?

調用call函數時設置了gas值使得重入攻擊的條件得以具備。

?重入攻擊是智能合約安全領域經常出現的問題,在本次攻擊中,閃電貸同樣也只是起到了“幫兇”的作用,而不是“禍首”。所以本次合約安全事故的根本還是“重入攻擊”這個漏洞。這次事件再次提醒所有的項目方要高度重視合約的審計。同時這也提醒了所有的審計者,對常見問題的審計不能掉以輕心,要以嚴謹的態度處理一切問題、細致的工作堵住一切漏洞,而這也是靈蹤安全一直以來秉持的基本態度和方法。

關于靈蹤安全:靈蹤安全科技有限公司是一家專注區塊鏈生態安全的公司。靈蹤安全科技主要通過“代碼風險檢測+邏輯風險檢測“的一體化綜合方案服務了諸多新興知名項目。公司成立于2021年01月,團隊由一支擁有豐富智能合約編程經驗及網絡安全經驗的團隊創建。

團隊成員參與發起并提交了以太坊領域的多項標準草案,包括ERC-1646、ERC-2569、ERC-2794,其中ERC-2569被以太坊團隊正式收入。?

團隊參與了多項以太坊項目的發起及構建,包括區塊鏈平臺、DAO組織、鏈上數據存儲、去中心化交易所等項目,并參與了多個項目的安全審計工作,在此基礎上基于團隊豐富的經驗構建了完善的漏洞追蹤及安全防范系統。?

作者:靈蹤安全CEO譚粵飛?

美國弗吉尼亞理工大學(VirginiaTech,Blacksburg,VA,USA)工業工程碩士(Master)。曾任美國硅谷半導體公司AIBTInc軟件工程師,負責底層控制系統的開發、設備制程的程序實現、算法的設計,并負責與臺積電的全面技術對接和交流。自2011至今,從事嵌入式,互聯網及區塊鏈技術的研究,深圳大學創業學院《區塊鏈概論》課程教師,中山大學區塊鏈與智能中心客座研究員,廣東省金融創新研究會常務理事。個人擁有4項區塊鏈相關專利、3本出版著作。

上周末我發現有一堆“死亡僵尸(THEDEAD)在推特關注我,到處都是頂著這個頭像的人: 外行人:這個綠色的家伙是一個CryptoPunk(加密朋克).

1900/1/1 0:00:00編者注:原文發布于2018年。不到一年前,三支閃電網絡實現團隊齊心協力想為閃電網絡的協議棧提出一份共同的規范.

1900/1/1 0:00:00隨著GameFi代幣的熱度高漲,越來越多的GameFi出現了,以Play?to?earn為主要模式的GameFi,如果我們參與的話,有哪些設計部分值得期待呢?從市場上看.

1900/1/1 0:00:00羅斯央行再次重申其對比特幣的負面立場,該央行的一名高官將這種加密貨幣比作金字塔騙局。俄羅斯央行第一副行長謝爾蓋·什維佐夫在周三的采訪中表達了當局對加密貨幣投資的擔憂,并對投資者可能面臨的損失風險.

1900/1/1 0:00:00Parallel.life是一款基于科幻小說的集換式卡牌游戲,游戲暫未上線,具體游戲機制暫不清楚.

1900/1/1 0:00:001.NFT那么多卻無從下手看這篇就夠了這個夏天,NFT徹底出圈,不僅各大拍賣行拍出各種各樣的作品,各種運動員、時尚歌手、藝術家、品牌都在爭相推出自己的NFT.

1900/1/1 0:00:00