BTC/HKD+0.9%

BTC/HKD+0.9% ETH/HKD+0.25%

ETH/HKD+0.25% LTC/HKD+1.44%

LTC/HKD+1.44% ADA/HKD+1.92%

ADA/HKD+1.92% SOL/HKD+1.06%

SOL/HKD+1.06% XRP/HKD+3.01%

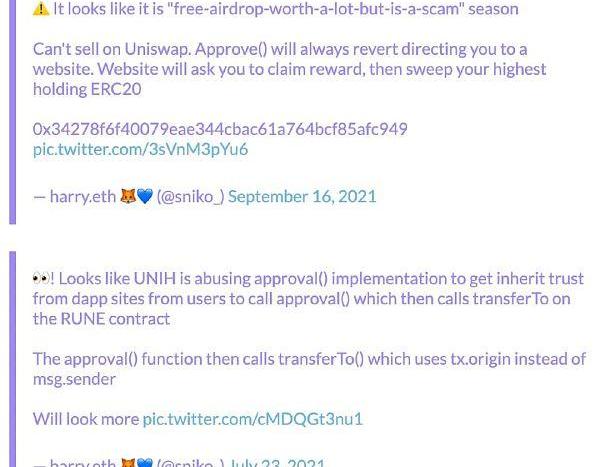

XRP/HKD+3.01%區塊鏈索引服務依賴于合約事件來幫助歸檔數據,并在一個漂亮的用戶界面中給我們提供交易記錄,其通常被稱為“區塊瀏覽器”,比如Etherscan。但惡意合約可以表現得無比“正常”,卻會污染這些事件,從而欺騙區塊瀏覽器,向毫無戒備的用戶提供關于代幣來源的誤導性信息。

例如,惡意用戶可以部署一個簡單ERC20合約和“空投”代幣給一群用戶,在自動做市商上創建一個看起來健康的流動資金池,等待用戶根據錯誤的宣傳購買或出售代幣,認為此代幣是已知開發人員/實體的一部分。

分解

ERC20代幣(它是代幣接口的通用標準)是合約的屬性、函數、輸入、輸出和事件的集合。只要我們的合約具有正確的函數特征,我們就可以在這些函數中使用自定義邏輯——即使是提供不正確數據的函數。

例如,如果合約部署者發送一個代幣,我們可以讓一些/所有區塊瀏覽器向最終用戶顯示不同的地址。假設如下;

合約部署者是有惡意的,想要為他們的代幣制造一些炒作。

代幣在AMM中有一些流動性(如Uniswap)供用戶購買/出售,主要的流動性提供者頭寸屬于代幣背后的團隊。

CryptoQuant CEO:衍生品交易員短期內要小心,鯨魚用戶將BTC存入交易所:CryptoQuant首席執行官Ki Young Ju今日發推稱:“如果你是一個長期的比特幣投資者,不要擔心。你的投資組合與美國的機構投資者相同。如果你是一名衍生品交易員,短期內要小心。(相對而言)鯨魚賬戶將比特幣存入交易所。”[2021/5/14 22:02:25]

許多用戶都知道發送者,而不是某個隨機的地址。

這不僅僅是ERC20的問題……受污染的數據可以被插入到任何代幣標準事件中,如NFT(ERC721,ERC1155),以迷惑用戶和潛在投資者,讓他們認為項目有特定的利益方/影響者,而實際上并沒有。

這個問題并不“新鮮”,但我們寫這篇文章是為了強調正在發生的事情,以及用戶在“模仿”“看起來合法”的項目之前應該做些什么。

當區塊瀏覽器看到交易發出的事件時,他們將其記錄在他們的鏈下數據庫中,并與其他數據建立關系,這樣他們就可以建立一個很好的交易關系圖,在他們的UI中顯示給終端用戶。

概念驗證

BM:blockone的聲明在涉及不可控的未來時要小心:BM在推特表示,blockone的聲明在涉及不可控的未來時要小心,未來一直在變我們也一直在適應。許多東西(如審計)出現的時間要比我們想的要更晚。[2020/10/12]

我們將部署一個概念驗證合約,使用一個老版本的Solidity,同時也要證明它與任何Solidity版本或以太坊中的任何東西都沒有問題,其是一個來自鏈下應用程序信任合約的信任問題。一般來說,對事件的繼承信任是“正確”的,它是一種合約將可用數據提供給鏈下程序進行索引的方式。

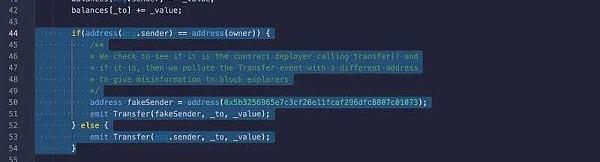

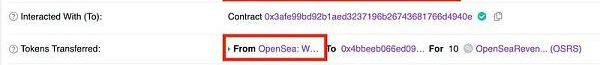

在上面的合約(位于0x3afe99bd92b1aed3237196b26743681766d4940e)中,我們修改了邏輯,將Transfer事件中的發送者地址更改為流行區塊瀏覽器上標記為“OpenSea:Wallet”的地址,前提是我們發送代幣。

它所做的是,當區塊瀏覽器索引該事件時,它從Transfer事件中看到地址為0x5b32…1073發送了代幣,而不是實際的發起者0x11b6…04C9,這可能導致該方法被不良行為者利用,誘使用戶認為;

騰訊御見:小心網絡游戲《魔域》私服客戶端捆綁傳播挖礦木馬:騰訊安全威脅情報中心檢測到網絡游戲《魔域》私服客戶端捆綁傳播挖礦木馬和遠程控制木馬。據悉,木馬首先偽裝成游戲保護進程TQAT.exe隨著游戲啟動而執行,隨后釋放大灰狼遠控木馬DhlServer.exe,并利用遠控木馬的下載執行功能繼續下載門羅幣挖礦木馬ws.exe。而門羅幣挖礦木馬運行之后,會增加系統資源消耗,影響游戲軟件的流暢運行。[2020/5/19]

一個受歡迎的人物在代幣上有既得利益

一個受歡迎的人物正在“卸載”大量的代幣

代幣是合法的,因為在區塊瀏覽器上,它顯示了已知的實體與代幣合約“交互”

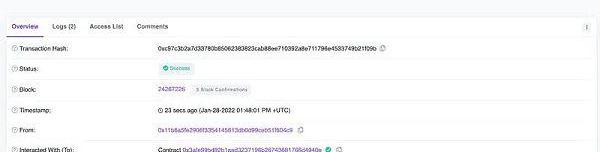

讓我們從合約部署者地址調用transfer(),看看區塊瀏覽器索引了什么。我們只是將代幣從我的地址(0x11b6…04C9)移動到一個目標地址(0x4bbe…1520)。

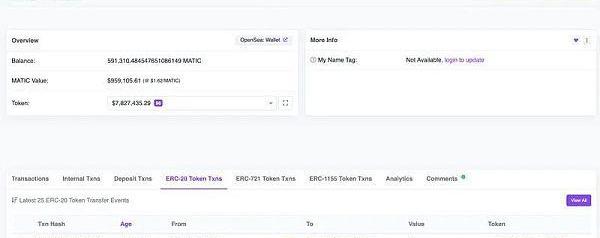

“OpenSea:Wallet”ERC20活動視圖顯示它似乎已經發送了一個名為OpenSeaRevenueShare的代幣到目的地。

聲音 | 上交所架構師:證券行業對于區塊鏈應秉承“大膽包容,小心落地”的態度:上交所技術有限責任公司架構師朱立今日發文就區塊鏈技術在證券行業的應用前景做簡要前瞻。朱立認為,法律監管、法幣上鏈以及區塊鏈隱私保護的技術問題阻礙了聯盟鏈的運用。雖然區塊鏈被稱為“顛覆性的技術”,但近期看,這種顛覆性對證券行業遠未成為現實。總的來說,證券行業對于新技術應該秉承“大膽包容,小心落地”的態度,不跟風、不盲從、不武斷。[2018/10/18]

交易表明(在“tokenTransferred”中)“OpenSea:Wallet”將代幣發送到目標地址。

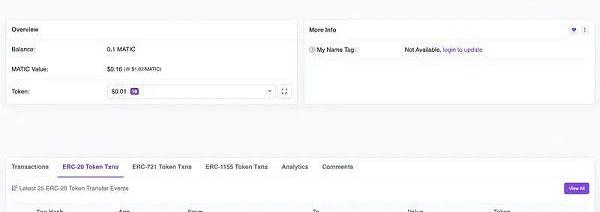

目標地址顯示“OpenSea:Wallet”給他們轉移了10個代幣。

尋找什么?

聲音 | 慢霧安全團隊:門羅幣不小心創造了一個網絡和平世界:據火訊財經報道,慢霧安全團隊表示:“門羅幣不小心創造了一個網絡和平世界,因為其CPU/GPU算力友好,對抗職業礦機(比如ASIC芯片),且門羅是最早的一批,算是匿名幣的龍頭,地下黑客入侵大量服務器,以前是勒索、竊取機密,現在大規模做CPU挖礦,所發布的典型蠕蟲病修補了相關漏洞入口,殺掉了蠕蟲對手,安全加固了相關機制,然后它僅挖礦,不少企業入侵事件的發現不是因為發現蠕蟲,而是發現服務器或主機卡了,這些蠕蟲挖的主要就是門羅。”[2018/7/3]

大多數這樣的以利用用戶的惡意合約都沒有被“驗證”,又因為我們只能接觸到區塊瀏覽器上的字節碼,如果事件被污染了不良數據,再基于某些條件,都很難讓用戶進行驗證,就像我們的概念驗證一樣。如果合約沒有被驗證,比如我們無法看到Solidity/Vyper/...代碼,并且只暴露于字節碼,那么在與合約交互之前,我們應該采取預防措施。

如果一個代幣被“空投”給我們或其他實體,我們應該謹慎,特別是當我們試圖在DEX上清算代幣時,因為過去有一些事件是利用人為制造價格的方法從竊取的。

一種快速的方法是檢查事件參數是否與交易發起者匹配,這并非萬無一失,因為空投者有多發送方合約。例如,如果交易“From”字段與事件不匹配,請謹慎處理。

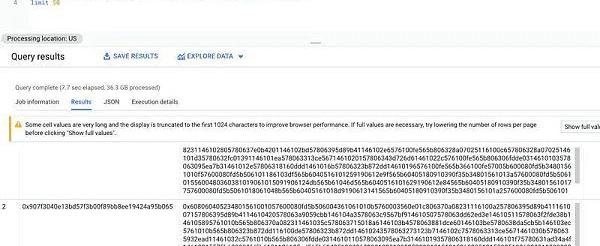

用不良數據污染事件的方法正在主網上進行。一個已知的問題。例如,如果我們在GoogleBigQuery上運行以下查詢,我們就可以了解合約發生了什么,它們在發出事件來欺騙索引者,讓他們認為VitalikButerin正在使用他們的代幣。

例子

ElonPlaid(0x907f3040e13bd57f3b00f89bb8ee19424a95b065)

在構造函數上發出一個被VitalikButerins地址污染的Transfer()事件,用于整個代幣供應。

使用代幣開始交易時,發出一個被VitalikButerin地址污染的Transfer()事件。

合約創造者向DEX(4ETH價值)提供流動性

三天后,移除6ETH的流動性,有2ETH的利潤

KenshaInu(0x3a7eaa257181719965f8ebe64bb7c13ffbbca36b)

在構造函數上發出一個被VitalikButerins地址污染的Transfer()事件,用于整個代幣供應。

合約創造者向DEX(5ETH價值)提供流動性

三天后,撤掉6.9ETH的流動性,1.9ETH的利潤

IronDoge(0xf6072df56114e1a1c76fe04fb310d468c9ba8c38)

在構造函數上發出一個被VitalikButerins地址污染的Transfer()事件,用于整個代幣供應。

合約創造者向DEX(4ETH價值)提供流動性

一天后,移除5.8ETH的流動性,使項目獲得1.8ETH的利潤

這只是許多例子中的三個。不法分子正利用污染事件來欺騙用戶,他們的目標不僅是VitalikButerin的已知地址。

總結

盡管區塊瀏覽器在可視化區塊鏈數據方面非常有用,但它們的邏輯可能被濫用來顯示誤導性/不正確的數據。區塊鏈的古老格言“不要信任,要驗證”似乎是合適的,特別是當我們都相信區塊瀏覽器可以提供絕對準確的數據,而不考慮它們如何解釋數據時。

這是一個已知且潛在的難以解決的問題,我希望這篇文章能夠幫助人們在“模仿”一個項目之前少一些FOMO,多一些小心,因為它看起來像是有人投資了,而實際上他們并沒有。

不要覺得元宇宙遙不可及,其實你一只腳已經在元宇宙里面了。你覺得它遙不可及,是因為你被帶進了一個誤區——你以為元宇宙是硬件,比如一定是要穿戴齊全,或者開發一個腦機接口,然后進入另外一個夢境般的世界.

1900/1/1 0:00:00北京時間今日凌晨5:00,Coinbase公布2021年第四季度和全年財報。受加密市場波動性影響,Coinbase第四季度收入達24.9億美元,較第三季度翻了一倍并創造歷史新高,凈利潤為8.4億.

1900/1/1 0:00:00將經濟和分開可能只是我們這個物種幾千年來最重要的社會進化步驟。在一個經濟原始人可以受影響的世界里,經濟和都會被腐化.

1900/1/1 0:00:00Polygon總部位于印度。去年5月,Polygon因被美國億萬富翁馬克·庫班(MarkCuban)投資,成為關注的焦點.

1900/1/1 0:00:00對未來的真正慷慨,是把一切獻給現在。——加繆3月3日,netswap團隊宣布$NETT流動性挖礦第二次減產,這是根據市場數據和社區建議做出的重大決策,是對$NETT價值的重新定義,是對$NETT.

1900/1/1 0:00:001.金色硬核|回顧加密圈年度最硬核而私密的會議作為加密圈最硬核而私密的會議,中本聰圓桌已經舉行第八屆了.

1900/1/1 0:00:00