BTC/HKD+0.8%

BTC/HKD+0.8% ETH/HKD+0.49%

ETH/HKD+0.49% LTC/HKD-1.28%

LTC/HKD-1.28% ADA/HKD+0.36%

ADA/HKD+0.36% SOL/HKD+1.11%

SOL/HKD+1.11% XRP/HKD+2.01%

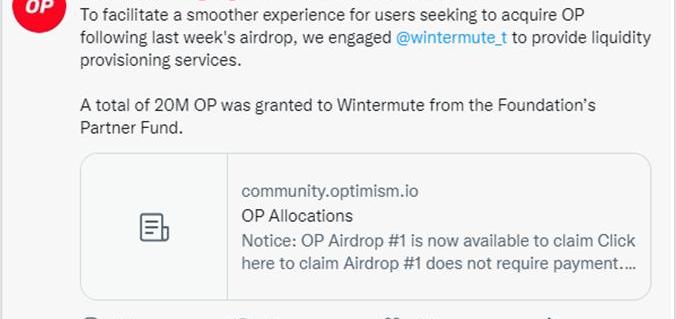

XRP/HKD+2.01%2022年6月9日消息,據Optimism與加密貨幣做市商Wintermute透露,2000萬個Optimism代幣被黑客盜取。6月9日,Optimism基金會向Wintermute授予了2000萬枚OP代幣。

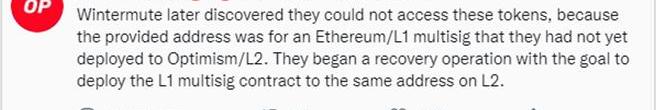

交易發送完成后,Wintermute發現無法訪問這些代幣,因為提供的地址是他們尚未部署到Optimism/L2的Ethereum/L1多簽地址。該Optimism/L2多簽地址由黑客部署,2000枚OP代幣也被黑客盜取。

一、事件分析

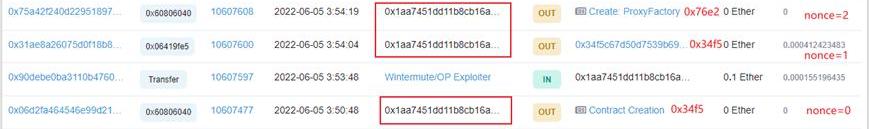

5月27日,Optimism基金會通過多簽合約分兩次向Wintermute的多簽合約地址轉賬2000萬OP代幣,并且在26日轉賬1枚OP代幣,3筆交易如下:

PeckShield:基于Aave的Earning Farm協議遭受重入攻擊,已損失至少28.7萬美元:金色財經報道,區塊鏈安全公司 PeckShield 發布推文稱,Aave 協議的 Earning Farm 已受到重入攻擊,導致至少價值 287,000 美元的以太坊被盜。

目前尚不清楚此次攻擊是否與 Curve Finance 資金池的漏洞有關。7 月 30 日,DeFi 協議的穩定池也遭受了重入攻擊,損失超過 6100 萬美元。Curve 黑客攻擊是由影響 Vyper 編程語言三個版本的漏洞導致的,Vyper 編程語言是 DeFi 協議開發人員廣泛使用的通用合約語言。

Earning Farm 旨在成為以太坊、wBTC和 USDC 持有者的用戶友好協議,其網站稱,安全公司 Slowmist 審核了其區塊鏈合約。[2023/8/10 16:16:23]

根據交易時間以及交易中OP代幣數量,我們分析,在26日,Optimism基金會向Wintermute多簽合約地址轉賬1枚OP代幣作為測試,Optimism基金會在Wintermute確認收到代幣后將2000萬枚OP代幣通過連續的兩筆交易發送給Wintermute多簽合約地址。接收地址是Wintermute在Ethereum/L1上已部署的多簽合約地址,因此Wintermute僅僅驗證是否接收到了代幣,但并沒有驗證該地址在Optimism/L2上的所有權,而此時在Optimism/L2上并沒有實際部署多簽合約,這才給了黑客可乘之機。

以太坊編程語言Vyper 0.2.15、0.2.16和0.3.0版本發生重入鎖故障:7月31日消息,以太坊編程語言Vyper發推稱,Vyper 0.2.15、0.2.16 和 0.3.0 版本受到重入鎖故障的影響,調查仍在進行中。[2023/7/31 16:08:10]

以上轉賬交易中的相關地址如下:

Optimism基金會在Optimism/L2上的多簽合約地址:

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0

Wintermute在Ethereum/L1上的多簽合約地址:

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81

同時,Optimism/L2上的0x4f3a也是黑客部署的多簽合約地址。

接下來,我們將從鏈上交易的角度詳細分析一下黑客的攻擊行為以及原理。

首先,我們看一下Optimism/L2上的0x4f3a合約部署交易:

BlockSec:已確認EraLend遭到只讀重入攻擊,總損失為340萬美元:7月25日消息,BlockSec 表示,其正在協助 EraLend 解決攻擊調查問題,并已確定根本原因,即只讀重入攻擊,總損失為 340 萬美元。[2023/7/25 15:57:59]

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

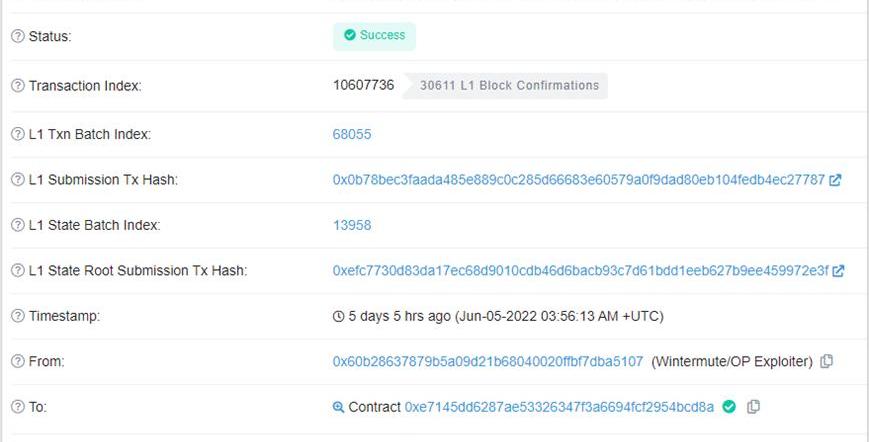

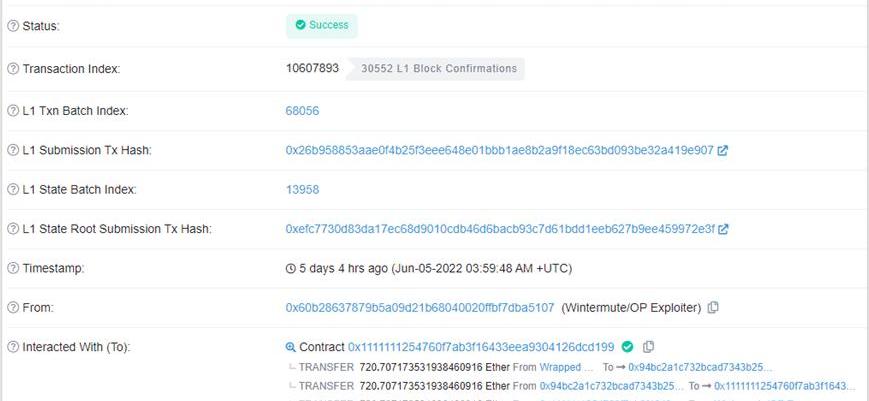

注意到,該合約部署時間是6月5日,其中Wintermute/OPExploiter是黑客的一個地址,簡記為0x60b2。

該交易是如何準確生成0x4f3a合約地址的呢?

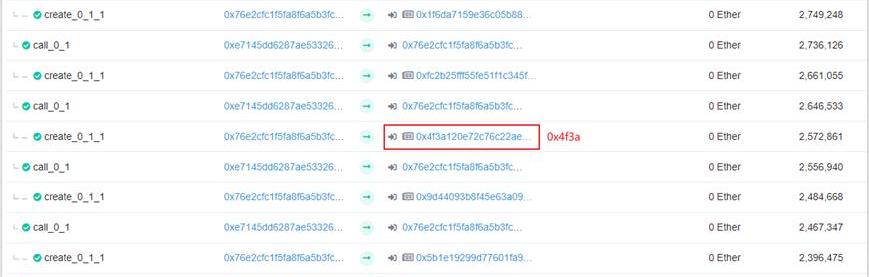

黑客重放了3筆交易,尤其是最后的GnosisSafe:ProxyFactory1.1.1合約創建的交易,如下所示:

Ethereum/L1上的交易如下:

Akropolis重入攻擊事件:攻擊者使用自己構造token導致合約使用相同差值鑄幣兩次:11月14日,慢霧發布DeFi協議Akropolis重入攻擊事件簡析。內容顯示:

1. 攻擊者使用自己創建的token進行deposit,此時Akropolis合約會先記錄一次合約中所有代幣的總量;

2. Akropolis合約調用用戶自己創建的token的transferFrom函數的時候,攻擊者在transferFrom函數中重入Akropolis合約的deposit函數,并轉入DAI到Akropolis合約中;

3. 此時在重入的交易中,由于Akropolis合約會先獲取合約中所有代幣的總量,這個值和第一次調用deposit函數獲取的合約代幣總量的值一致;

4. Akropolis合約計算充值前后合約中代幣總量的差值,攻擊者在充值DAI后,會得到一定量的Delphi token,獲得token的數量就是充值DAI的數量;

5. 鑄幣完成后,流程回到第一次deposit往下繼續執行,這時合約會再次獲取合約中所有代幣的總量,這時由于在重入交易時,攻擊者已經轉入一定量的DAI,所以得到的代幣總余額就是攻擊者在重入交易完成后的代幣總余額;

6. 此時合約再次計算差值,由于第一次deposit的時候合約中所有代幣的總量已經保存,此時計算出來的差值和重入交易中計算的差值一致,Akropolis合約再次鑄幣給攻擊者。總結:攻擊者使用自己構造的token,對Akropolis合約的deposit函數進行重入,導致Akropolis合約使用相同的差值鑄幣了兩次,但是只觸發了一次轉賬,當攻擊者提現的時候,就可以提兩倍的收益,從而獲利。[2020/11/14 20:48:37]

動態 | DAO損失1.2億美金的“重入漏洞” 重現江湖:近日,降維安全實驗室(johnwick.io)監測到成人娛樂系統spankchain支付通道(payment channel)關聯的智能合約LedgerChannel遭到了重入攻擊。某黑客發現了該支付通道合約的重入漏洞(Reentrancy),并于北京時間2017年10月7日上午8時許創建了惡意攻擊合約,隨后成功從該合約竊取了165.38 ETH,約合3.8萬美元價值的以太幣。[2018/10/10]

Optimism/L2上的交易:

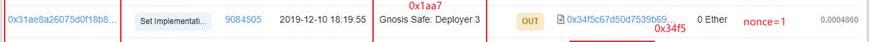

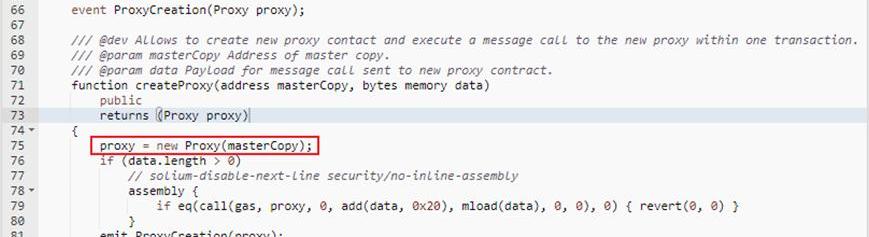

通過重放交易,黑客在Optimism/L2上面創建了跟Ethereum/L1上完全相同的GnosisSafe:ProxyFactory1.1.1合約,其中創建代理合約函數如下:

GnosisSafe:ProxyFactory1.1.1合約使用的是0.5版本的Solidity,使用new來創建合約時使用的是create命令,而不是create2。使用create命令創建合約,合約地址是msg.sender以及nonce來計算的。在Ethereum/L1上面,創建多簽合約0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通過重放交易來創建于GnosisSafe:ProxyFactory1.1.1合約的主要目的就是為了保證在Optimism/L2上創建合約0x4f3a的msg.sender與在Ethereum/L1上一致,那么黑客可以很方便的通過智能合約調用createProxy函數來創建出地址是0x4f3a的合約。在該交易中創建過程如下所示:

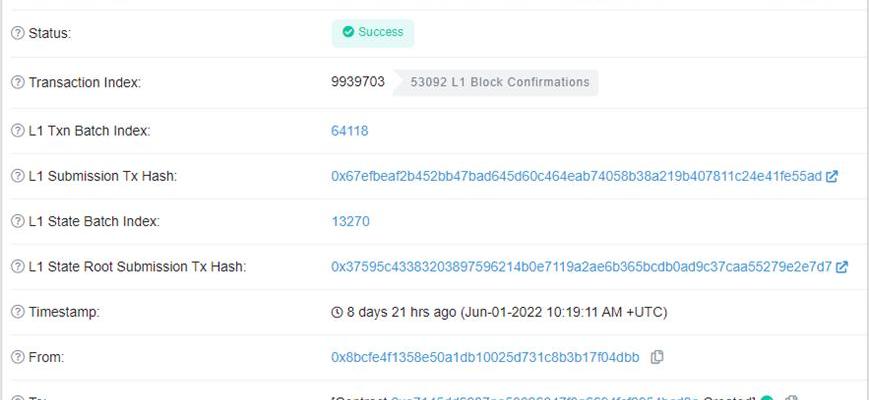

另外,合約0xe714的部署是在6月1日的以下交易中完成的:

txHash:0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

發起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb,這也是黑客所持有的地址。同時,這筆交易也是0x8bcf發起的第一筆交易,資金來源于Tornado:

整個過程從時間上看,

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址轉賬2000萬OP,0x4f3a地址在Ethereum/L1上是Wintermute的多簽合約地址,但此時在Optimism/L2上面并沒有部署合約;

6月1日,黑客地址0x8bcf部署合約0xe714。

6月5日,黑客通過重放Ethereum/L1上的交易創建了GnosisSafe:ProxyFactory1.1.1合約,其地址與Ethereum/L1上一樣;然后地址0x60b2通過合約0xe714部署了多簽合約0x4f3a,合約所有權歸黑客所有,因此5月27日轉入的2000萬OP被黑客盜取。

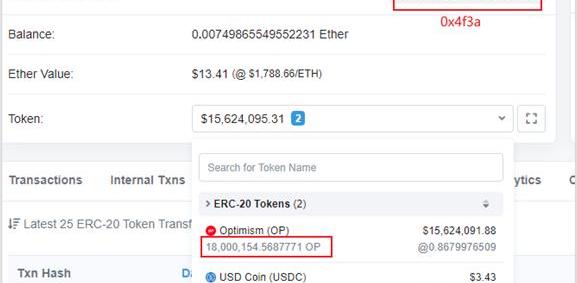

6月5日,多簽合約0x4f3a在接收到2000萬OP后,將100萬OP轉賬給黑客地址0x60b2,然后將100萬OP兌換成了720.7Ether。

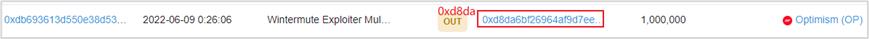

6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,

其他的1800萬OP仍然在合約0x4f3a中。

二、安全建議

引發本次安全事件的根本原因是交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素,并不是因為項目方合約代碼存在漏洞。

另外,針對本次事件,項目方反應不及時、對合約管理不嚴格等也給了黑客可乘之機;從攻擊時間線和攻擊準備上看,也不排除OP內部有內鬼串通作案的可能。

Tags:MISTIMOPTOptimismSangkara MISAOptimusCatOPTI價格Optimism Doge

是否認定為「龐氏」,也要看Web3項目方能不能持續擴大共識,隨著需求的變化調整產品和運營策略,將產品生態豐富,經濟系統穩定下來。Web3.0霸屏,又一個概念火了.

1900/1/1 0:00:00市場依舊無聊,現在留給加密社區的是真正“為了技術”的人——或者只是像我一樣頑固的人。由于沒有牛市騙子和炒作的人,現在的討論往往集中在技術上.

1900/1/1 0:00:006月2日消息,據一份聲明稱,阿曼主權財富基金OmanInvestmentAuthority參與了清潔能源加密礦企CrusoeEnergySystemsInc.于4月份完成的3.5億美元股權融資.

1900/1/1 0:00:00金色熱搜榜:SHIP居于榜首:根據金色財經排行榜數據顯示,過去24小時內,SHIP搜索量高居榜首。具體前五名單如下:SHIP、TRUE、LRC、HPT、ZB.

1900/1/1 0:00:00元宇宙整體技術發展不僅需要底層硬件的支持,同樣也需要上層應用和算法的突破,隨著應用技術的迭代和算法的優化,現階段元宇宙已初步具備游戲、娛樂、教育、生產、社交、創作等現實功能.

1900/1/1 0:00:00數字時代已經撲面而來。面對數字化、網絡化、智能化帶來的數字經濟發展,構建可信、開放、智能的元宇宙已經越來越成為共識.

1900/1/1 0:00:00