BTC/HKD-3.71%

BTC/HKD-3.71% ETH/HKD-3.91%

ETH/HKD-3.91% LTC/HKD-3.2%

LTC/HKD-3.2% ADA/HKD-5.57%

ADA/HKD-5.57% SOL/HKD-8.43%

SOL/HKD-8.43% XRP/HKD-4.87%

XRP/HKD-4.87%重放攻擊是把原鏈網絡上的交易拿到目標鏈網絡上使用

問:我們常提到的智能合約漏洞真的是實際中威脅最大、發生最頻繁的安全漏洞嗎?

答:完全不是那樣。例如“溢出”、“外部調用”等常提到的智能合約安全漏洞并不是最常發生,威脅最大的。

到底哪些安全威脅從發生頻率和危害性上能稱為Top10的呢?SharkTeam合約安全系列課程之和您一起討論和深入。第十課。

一、什么是重放攻擊

重放攻擊是把原鏈網絡上的交易拿到目標鏈網絡上使用,即一筆交易重復執行,我們根據類型可以分為交易重放和簽名重放。

交易重放是將原鏈上的交易一成不變放到目標鏈上,重放過后交易在目標鏈上可以正常執行并完成交易驗證。

美SEC將決定 ARK 21Shares現貨比特幣ETF的最后期限推遲到2023年1月:金色財經報道,美國證券交易委員會(SEC)已經延長了決定ARK 21Shares現貨比特幣ETF是否可以在芝加哥期權交易所BZX交易所上市的窗口。SEC助理秘書Sherry Haywood表示,“委員會認為,指定一個較長的期限來發布批準或不批準擬議的規則變更的命令是合適的,這樣它就有足夠的時間來考慮擬議的規則變更和其中提出的問題”。“因此,委員會指定2023年1月27日為委員會應批準或不批準擬議的規則變更的日期。”(Cointelegraph)[2022/11/16 13:10:35]

簽名重放利用私鑰簽名的消息進行重放,重放過程中無需像交易重放那樣去重放整個交易,而是重放相應的簽名信息。

在實施EIP155后,交易簽名帶有chainid,即鏈與分叉鏈之間的標識符。由于chainid不同,交易重放無法完成,簽名重放可以間接完成。在以太坊完成分叉后,ETHW主網出現數起重放攻擊事件,讓我們回顧一下這些攻擊事件前因后果。

YouTube上觀看次數最多的視頻Baby Sharks發布NFT版本:11月16日消息,韓國教育娛樂公司 SmartStudy 和 Pinkfong Baby Shark 的創造者宣布與數字藝術市場 MakersPlace 建立合作伙伴關系。共同發布名為“鯊魚寶寶:收藏1號”的NFT系列將于12月2日上市。NFT收藏家和粉絲們現在就可以在MakersPlace上一睹數字藝術品的芳容。以全息圖為主題的NFT藝術作品將原來的鯊魚寶寶角色與夢幻般的美學和重新混音的耳熟能詳的旋律結合起來,并帶有電子音樂的味道。SmartStudy's Pinkfong USA的CEO Bin Jeong說。\"我們很高興為收藏家和粉絲提供機會,通過數字藝術擁有文化標志的一部分,并在我們的旅程中分享權益。作為一個在互聯網上誕生的轟動事件,鯊魚寶寶擁抱NFT是一個自然的發展過程\"。(forkast)[2021/11/16 21:55:45]

二、攻擊事件分析

格拉斯哥大學與VB Hyperledger合作啟動Moshan區塊鏈實驗室:10月21日消息,格拉斯哥大學(UofG)的Moshan區塊鏈實驗室于今天(10月21日星期四)正式啟動,是該大學James Watt工程學院和中國科技公司Victory Bench(VB)Hyperledger研究人員的合作項目。該計劃耗資130萬英鎊,正在著手尋找使區塊鏈技術更適合大批量應用,并可能更環保的方法。在接下來的三年里,該大學的研究人員將與VB Hyperledger的同行合作,開發用于區塊鏈的新算法。實驗室的一個研究方向是開發新的方法來提高區塊鏈交易的可擴展性。研究人員的目標是開發一個更精簡的系統,這將有助于創建一個訪問、驗證和修改區塊鏈記錄的改進方法。該團隊還將研究如何讓使用區塊鏈支持的過程更容易在計算能力較差的設備(如手機)上執行。這可能會出現執行“工作證明”計算的新協議,支持比特幣等新加密貨幣單位的創建,可能會減少加密貨幣挖礦計算機功率密集型過程的碳足跡。[2021/10/21 20:46:04]

2.1Optimism

聲音 | ShapeShift首席執行官:比特幣升值最快的時期是更多人在消費比特幣的時候:ShapeShift首席執行官Erik Voorhees近日發推稱:“從經驗上看,比特幣升值最快的時期是更多的人在出售比特幣,更多的消費正在發生的時候,任何經營加密公司的人都目睹了這種現象。與‘通貨緊縮的旋渦(deflationary spiral)’相反。這對法幣的支持者來說是個壞消息。”[2019/10/13]

2022年6月9日消息,據Optimism與加密貨幣做市商Wintermute透露,2000萬個Optimism代幣被黑客盜取。重放攻擊過程如下:

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址轉賬2000萬OP,0x4f3a地址在Ethereum/L1上是Wintermute的多簽合約地址,但此時在Optimism/L2上面并沒有部署合約;

聲音 | ShapeShift首席執行官Erik Voorhees:比特幣可以幫助阻止法幣詐騙犯罪活動:據bitcoinexchangeguide消息,近日,ShapeShift的首席執行官Erik Voorhees在接受采訪時表示,比特幣可以幫助阻止法幣詐騙犯罪活動,提供可行的替代方案。同時,針對加密貨幣的政府參與和監管問題,Voorhees指出,由于基于區塊鏈的資產對中心化系統造成的“存在威脅”,最初非常擔心美國政府對比特幣的堅定態度,但監管機構的理解比預期的要好。[2018/11/5]

6月1日,黑客地址0x8bcf部署合約0xe714。

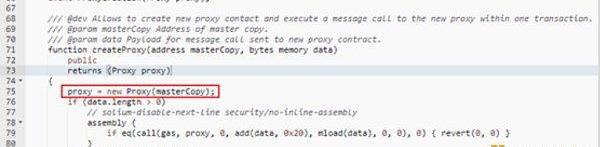

6月5日,黑客通過重放Ethereum/L1上的交易創建了GnosisSafe:ProxyFactory1.1.1合約,其地址與Ethereum/L1上一樣;然后地址0x60b2通過合約0xe714部署了多簽合約0x4f3a,合約所有權歸黑客所有,因此5月27日轉入的2000萬OP被黑客盜取。在Gnosis?Safe:ProxyFactory1.1.1合約中,其中創建代理合約函數createProxy如下:

GnosisSafe:ProxyFactory1.1.1合約使用的是0.5版本的Solidity,使用new來創建合約時使用的是create命令,而不是create2。使用create命令創建合約,合約地址是msg.sender以及nonce來計算的。在Ethereum/L1上面,創建多簽合約0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通過重放交易來創建于GnosisSafe:ProxyFactory1.1.1合約的主要目的就是為了保證在Optimism/L2上創建合約0x4f3a的msg.sender與在Ethereum/L1上一致,那么黑客可以很方便的通過智能合約調用createProxy函數來創建出地址是0x4f3a的合約。

6月5日,多簽合約0x4f3a在接收到2000萬OP后,將100萬OP轉賬給黑客地址0x60b2,然后將100萬OP兌換成了720.7Ether。

6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,其他的1800萬OP仍然在合約0x4f3a中。

本次攻擊根本原因是:交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素

2.2Omni

2022年9月18日,以太坊合并完成后,PoW鏈遭到PoS鏈上交易的重放攻擊,根本原因是網橋未正確讀取并驗證區塊鏈的chainid。攻擊者首先通過Gnosis鏈的Omni跨鏈橋轉移了200WETH,然后在PoW鏈上重放了相同的消息,獲得了額外的200ETHW。

PoS鏈交易hash:0xbddb0cc8bc9949321e1748f03503ed1a20dd618fbf0a51dc5734c975b1f8bdf5

PoW鏈交易hash:0x9c072551861ce384203516f4d705176a2d2e262d5b571d853467425f1a861fb4

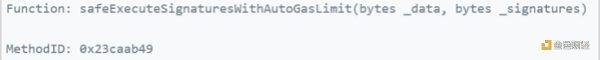

我們對比發現兩筆交易訪問的合約相同,并且inputdata完全相同,即調用了同一個合約的同一個函數并且參數相同,根據相同的方法簽名ID0x23caab49可知,黑客調用safeExecuteSignaturesWithAutoGasLimit函數。

在正常的交易中,我們通過nonce來進行排序交易,避免重復交易。在跨鏈中,我們會根據chianid進行識別鏈的類型,比如以太坊主網的chainid是1,ETHW主網的chainid是10001。

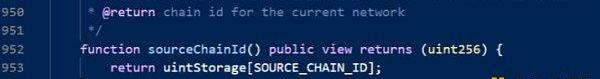

我們查看一下OmniBridge驗證chainid的邏輯,發現chainid的來源于unitStorage中存儲的值,而不是通過操作碼CHAINID直接讀取的鏈上chainid。

unitStorage是合約EternalStorage中的狀態變量,sourceChainId()函數所在的合約BasicAMB繼承了BasicBridge和VersionableAMB。其中,BasicBridge陸續繼承了合約EternalStorage。這里保存的chainid是預先存儲好的,如果發生區塊鏈的硬分叉而chainid又沒有重新設置或者chainid人為設置有誤,從合約層面上來說,由于不是通過操作碼獲取的chainid,不會正確驗證跨鏈消息的實際chainid。

本次攻擊根本原因是:主要是Omni使用的solidity版本是0.4.24,采用的是手動存儲和更新chainid的方式,并未通過EIP-1344中規定的CHAINID操作碼進行實際chainid獲取。

三、預防措施

針對重放攻擊主要有以下幾種預防的方法:

可以在簽名消息中加入chainid和nonce兩個參數值,chainid用于識別鏈ID的標識符,nonce是交易次數計數值。

記錄簽名是否使用過,比如利用mapping進行簽名中對應參數映射為bool值,這樣做可以防止簽名多次使用。

項目上線前,需聯系專業的第三方專業審計團隊進行審計。

來源:tuoniaox

北京時間2022年11月13日23:31:28,CertiKSkynet天網監測到Flare項目價格跌幅超過95%。經CertiK安全團隊調查,已確認該項目為RugPull騙局項目.

1900/1/1 0:00:00隨著區塊鏈技術越來越重要,許多人都在尋找參與加密世界的方法。加密貨幣和區塊鏈項目最重要的方面之一是KYC/AML。如果沒有適當的KYC/AML程序,項目很可能就會被認為是欺詐和非法活動.

1900/1/1 0:00:00原文:《CryptoInsurance:ABlueOcean》bySox,Web3.comVentures 翻譯:李科 目前,加密保險行業只提供鏈上資產安全風險的承保.

1900/1/1 0:00:00文/BenGiove,Bankless;譯/金色財經xiaozhou最近幾天可以說是加密貨幣史上又一個黑暗時刻.

1900/1/1 0:00:00原文作者:摩根大通BlockchainLaunch主管TyLobban原文編譯:0x214,BlockBeats10月19日,新加坡金融管理局宣布啟動「守護者項目」,該項目將與金融業展開合作.

1900/1/1 0:00:00作者:PeterJonas原文:《市場萬圣節反彈,山寨幣熱度攀升|ForesightVenturesWeeklyBrief》 市場觀點 1、宏觀流動性 貨幣流動性趨緊.

1900/1/1 0:00:00