BTC/HKD+0.1%

BTC/HKD+0.1% ETH/HKD+0.17%

ETH/HKD+0.17% LTC/HKD+0.09%

LTC/HKD+0.09% ADA/HKD+0.03%

ADA/HKD+0.03% SOL/HKD-0.01%

SOL/HKD-0.01% XRP/HKD+0.19%

XRP/HKD+0.19%2月21日,據區塊鏈安全審計公司Beosin旗下BeosinEagleEye安全風險監控、預警與阻斷平臺監測顯示,Arbitrum鏈上HopeFinance項目發生RugPull,也就是我們通常所說的“拉地毯似騙局”。

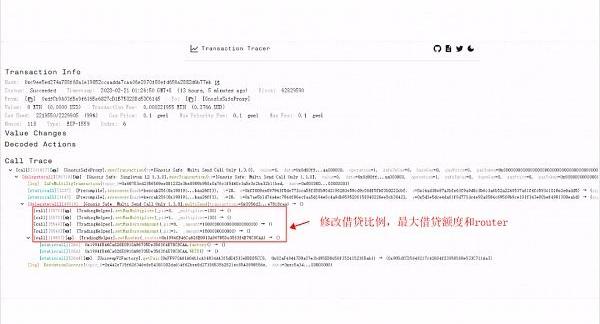

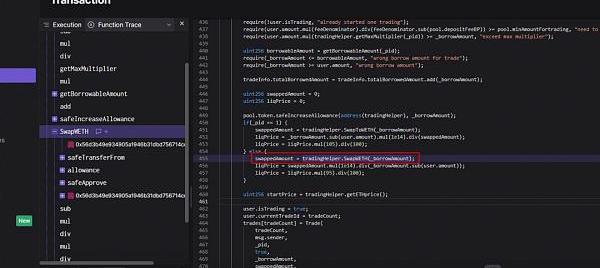

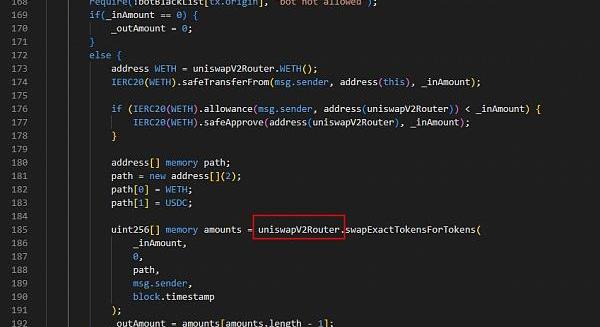

Beosin安全團隊分析發現攻擊者(0xdfcb)利用多簽錢包(0x1fc2)執行了修改TradingHelper合約的router地址的交易,從而使GenesisRewardPool合約在使用openTrade函數進行借貸時,調用TradingHelper合約SwapWETH函數進行swap后并不會通過原本的sushiswap的router進行swap操作,而是直接將轉入的代幣發送給攻擊者(0x957d)從而獲利。攻擊者共兩次提取約180萬美金。?

Euler Finance黑客向Euler另一個地址再次歸還7738枚ETH,已累計返還1.51億美元:金色財經報道,據PeckShield監測,除今日早些時候Euler Finance攻擊者通過0x8765開頭和0xa1b4開頭的地址向Euler部署者賬戶返還15476.1枚ETH和1070萬枚Dai外,該攻擊者還通過0xc4e04的地址向Euler部署者賬戶歸還了7738.05枚ETH。黑客今日共計返還23214.15枚ETH和1070萬枚Dai,約合4100萬美元。此外,0xa1b44已將2000萬枚DAI轉移到一個中間地址0x0d1b...843,該地址將300萬枚DAI轉移到Euler:Multisig 2地址。

截止目前,Euler Finance攻擊者已經向Euler返還了8.49萬枚ETH(約1.51億美元)以及約1490萬枚DAI。[2023/3/28 13:30:21]

攻擊交易1:

烏克蘭黑客通過出售政府數據庫信息換取加密貨幣:金色財經報道,據烏克蘭網絡警察消息,一名身份未被披露的黑客通過破壞授權人員的個人帳戶,闖入了許多政府數據庫。隨后他試圖在黑客論壇上出售盜竊的信息,以換取加密貨幣。據稱,該黑客被指控“未經授權銷售和分發訪問受限的信息”,最高可判處5年監禁。[2020/7/11]

0xc9ee5ed274a788f68a1e19852ccaadda7caa06e2070f80efd656a2882d6b77eb

攻擊交易2:

0x322044859fa8e000c300a193ee3cac98e029a2c64255de45249b8610858c0679(447WETH)

動態 | 美國當局起訴兩名黑客 涉嫌攻擊去中心化交易所EtherDelta:據TheBlock消息,美國加州北區檢察官辦公室近日指控Elliot Gunton和Anthony Tyler Nashatka涉嫌在2017年12月入侵建立在以太坊區塊鏈上的去中心化交易所 EtherDelta(以德)。根據起訴書,這兩名黑客修改了EtherDelta的域名系統設置,以欺騙交易所的用戶,獲取他們的加密貨幣地址、私鑰,并從這些加密貨幣地址中提取資金。根據起訴書,這兩名黑客從EtherDelta的一名用戶那里竊取了至少80萬美元的加密貨幣。法庭文件沒有提供黑客竊取的總金額的細節。[2019/9/22]

攻擊交易3:

0x98a6be8dce5b10b8e2a738972e297da4c689a1e77659cdfa982732c21fa34cb5(1061759USDC)

動態 | PeckShield安全播報:EOS競猜游戲MyEosVegas正遭黑客攻擊 損失已超9,000個EOS:據PeckShield態勢感知平臺數據顯示:今晨08:09至晚間19:38之間,黑客已共計向MyEosVegas游戲合約(eosvegasjack)發起超700次攻擊,已獲利超9,000個EOS,截止目前,攻擊還在持續。此次攻擊事件為首的黑客(1supereosman)共利用了aaaaasssss22、zhumeng15132、chenpj111111 等10余個賬號實施攻擊,獲利后統一轉賬至1supereosman,最后將獲利7,530個EOS轉至Binance交易所賬號(binancecleos)。此外還有10余個賬號參與攻擊獲利2,000余EOS,暫未明確資金最終流向。根據當前EOS市場價格37元估算,此次攻擊給MyEosVegas游戲帶來損失已超33萬元。PeckShield安全人員分析發現,此次MyEosVegas游戲被攻擊,黑客采用是的類似隨機數缺陷的合約參數處理漏洞。接連發生的EOS DApp安全攻擊事件,持續給EOS DApp生態安全敲響警鐘,EOS競猜類游戲機制還存在較大設計缺陷[2018/11/10]

在昨天的時候,BeosinTrace追蹤發現攻擊者已將資金轉入跨鏈合約至以太鏈,最終資金都已進入tornado.cash。

Beosin也在第一時間提醒用戶:請勿在0x1FC2..E56c合約進行抵押操作,建議取消所有與該項目方相關的授權。

有趣的一點是,項目方似乎知道是誰的,直接放出攻擊者的信息。

該帖子聲稱黑客是一名名叫UgwokePascalChukwuebuka的尼日利亞人。尼日利亞國民參與該項目的情況尚不清楚,但他的實際身份受到社區成員的質疑。

緊接著,有推特用戶分享了地圖里搜索出來的地址,直接開啟“人肉”模式。

據公開資料,HopeFinance的智能合約由一家不出名的機構審計。盡管標記了一些小漏洞,但該平臺得出的結論是,HopeFinance的智能合約代碼已“成功通過審計”,“沒有提出警告”。

這也提醒我們,找正規安全審計公司的重要性。

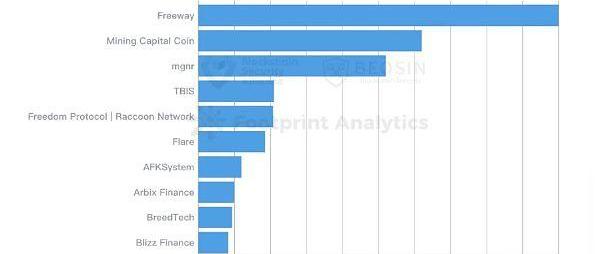

根據Beosin2022年的年報數據,去年2022年共發生Rugpull事件超過243起,總涉及金額達到了4.25億美元。

243起rugpull事件中,涉及金額在千萬美元以上的共8個項目。210個項目跑路金額集中在幾千至幾十萬美元區間。

而Beosin也總結出Rugpull事件具有以下特點:

1.Rug周期時間短。大部分項目在上線后3個月內就跑路,因此大部分資金量集中在幾千至幾十萬美元區間。

2多數項目未經審計。有些項目的代碼里暗藏后門函數,對于普通投資者而言,很難評估項目的安全性。

3.社交媒體信息欠缺。至少有一半的rugpull項目沒有完善的官網、推特賬號、電報/Discord群組。

4項目不規范。有些項目雖然也有官網和白皮書,但仔細一看有不少拼寫和語法錯誤,有些甚至是大段抄襲。

5.蹭熱點項目增多。去年出現了各類蹭熱點幣種跑路事件,如Moonbird、LUNAv2、Elizabeth、TRUMP等,通常及其快速地上線又火速卷款而逃。

也因此,項目方和用戶都需要做好安全防護。部分項目開發匆忙、未經審計就上線很容易遭受攻擊。此外,除了合約安全、私鑰/錢包安全,團隊運營安全等還需要重視,有一個薄弱的領域都可能讓項目方造成巨大損失。

撰寫:TheDeFiInvestor編譯:深潮TechFlow隨著許多看漲的催化劑的出現,是時候探索Optimism生態系統了.

1900/1/1 0:00:00頭條 ▌Coinbase發布以太坊L2網絡Base金色財經報道,Coinbase發布以太坊L2網絡Base,Base是一個安全、低成本、開發人員友好的以太坊L2.

1900/1/1 0:00:002月15日,以太坊第2層解決方案提供商Polygon終于公布了備受期待的擴展更新,其零知識以太坊虛擬機主網的測試版定于3月27日發布.

1900/1/1 0:00:00撰文:Ariel、Sho,分別為TokenomicsDAO和BNBChain貢獻者編譯:aididiaojp.eth.

1900/1/1 0:00:00金色財經報道,美國證券交易委員會(SEC)周四起訴了失敗的TerraUSD穩定幣背后的公司TerraformLabs及其聯合創始人DoKwon.

1900/1/1 0:00:00原文標題:《ThecompleteguidetoGLPwars》作者:HenryAng,MustafaYilham,AllenZhao&JermaineWong.

1900/1/1 0:00:00