BTC/HKD+0.99%

BTC/HKD+0.99% ETH/HKD+1.25%

ETH/HKD+1.25% LTC/HKD+0.29%

LTC/HKD+0.29% ADA/HKD+0.91%

ADA/HKD+0.91% SOL/HKD+2.24%

SOL/HKD+2.24% XRP/HKD+0.88%

XRP/HKD+0.88%近期,以太坊Layer2擴展協議Arbitrum空投成為了加密貨幣社區熱議的當紅話題。

鏈上數據顯示,Arbitrum在3月22日的交易數超121萬筆,創歷史新高,同時超過以太坊主網的108萬筆交易和Optimism的26萬筆。其火熱程度可見一斑。

Arbitrum是一種具有高性能、低成本和去中心化特性的Layer2擴展協議。在3月16日晚空投之后,大批量“擼毛”的用戶紛紛被一系列反女巫規則限制,今天,我們就來研究什么是反女巫規則。

說到女巫攻擊,應該有不少小伙伴比較熟悉。在區

塊鏈

中,女巫攻擊是指攻擊者通過偽造多個身份或節點來控制網絡的攻擊方式。

而空投女巫攻擊則是一種針對加密貨幣空投活動的攻擊方式,攻擊者利用偽造的身份和虛假地址獲取更多的空投代幣。

??要聊反女巫規則,我們先從本次空投規則聊起。

Arbitrum空投規則和檢測模型

在Arbitrum代幣空投中,制定了一些空投策略和分配模型,以量化的方式確保每個錢包或鏈上實體地址是否滿足空投資格標準:

1、如果空投接收者的錢包交易全部發生在48小時內,則減去1分。

2、如果空投接收者的錢包余額少于0.005ETH,并且錢包沒有與超過一個智能合約交互,則減去一分。

3、如果空投接收者的錢包地址在Hop協議賞金計劃期間被識別為女巫地址,則該接收者將被取消資格。

4、還有一個項目方未確認的標準,即用戶在http://arbitrum.foundation上用相同IP連接多個錢包查看,將直接被取消上榜資格。

Mechanism Capital聯合創始人已償還Radiant Capital貸款并提取全部ARB:金色財經報道,據鏈上分析師 Lookonchain 披露,Mechanism Capital 聯合創始人 Andrew Kang 已償還 Radiant Capital 貸款并提取了全部 ARB,他出售了 21.7 萬枚 ARB 并以 0.97 美元價格購入 21 萬枚 USDC,并將 95.3 萬枚 ARB 存入幣安。歷史數據顯示,Andrew Kang 在今年 1 月 2 日以 1.2 美元價格購入 ARB,如果他按當前價格出售則虧損約 27 萬美元。[2023/6/11 21:29:55]

同時,Arbitrum使用鏈上數據來識別同一用戶擁有的相關地址,并使用來自Nansen、Hop和OffChainLabs的數據刪除實體地址,例如網橋、交易所和智能合約。還有一些地址通過人工檢查去除,比如捐贈地址。

使用以下數據類型進行數據清洗:

1.原始資格名單地址

2.排除的實體地址

3.CEX充值地址(來自Nansen)

4.CEX充值地址

5.在Arbitrum鏈上特有的交易路線(from,to)

6.在Ethereum鏈上特有的交易路線(from,to)

7.OffChainLabs的內部地址列表

8.Hop空投中的黑名單

DeFi質押和流動性策略平臺xToken計劃在Arbitrum上推出借貸平臺:10月31日消息,DeFi質押和流動性策略平臺xToken團隊成員在治理社區提出在Arbitrum上推出借貸平臺的計劃,未來將擴展至其他L2以及L1協議。xToken團隊成員表示,目前借貸平臺的UI已經完成,正在推進跨鏈方面的工作,目標是在感恩節前后在Arbitrum上推出完整的借貸協議。xToken團隊成員還表示,該借貸平臺初期將僅支持以太坊、WBTC、LINK等資產,未來將陸續推出xToken的流動性策略以及L2和L1上的質押策略。[2021/10/31 6:22:58]

9.Hop空投中去除女巫攻擊后的地址

10.Nansen地址標簽

11.其他手動標記的活躍地址

數據清洗完成后,將會生成兩類圖表:

第一類圖表將以每個帶有msg.value的交易為一條邊(from_address,to_address)。

第二類圖表將以每個資助者/清掃交易為一條邊(from_address,to_address),其中資助者交易是指賬戶首筆以太幣入賬,清掃交易是從賬戶中最后一筆以太幣轉賬。

通過將上述圖劃分為強連通子圖和弱連通子圖來生成聚類。使用Louvain社區檢測算法分解大型子圖,提供更精細的結果并更準確地消除女巫地址。

根據已知模式來識別女巫集群,例如:

在超20個地址的集群中轉移

由同一來源資助的地址

具有類似活動的地址

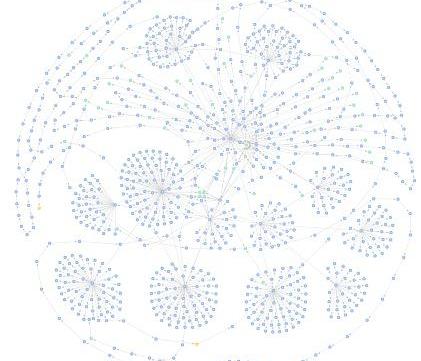

由此生成了女巫集群,如下所示:

Arbitrum唯一地址數量突破4萬,昨日新增17107個:據abriscan數據顯示,截至9月11日,Arbitrum唯一地址數量達41437個,9月11日新增17107個唯一地址,在昨日的基礎上增長了近70%。[2021/9/12 23:19:17]

包含110個符合女巫攻擊條件地址集群319

https://github.com/ArbitrumFoundation/sybil-detection

包含56個符合女巫攻擊條件的地址的集群1544

https://github.com/ArbitrumFoundation/sybil-detection)

研究人員如何識別女巫地址?

OffchainLabs研究人員通過在來自NansenQuery的from_address/to_address交易數據使用聚類算法,并在Arbitrum和Ethereum上整合跟蹤和代幣轉移,以此識別可能的女巫錢包,并且對可能誤報的數據進行人工“檢查”。

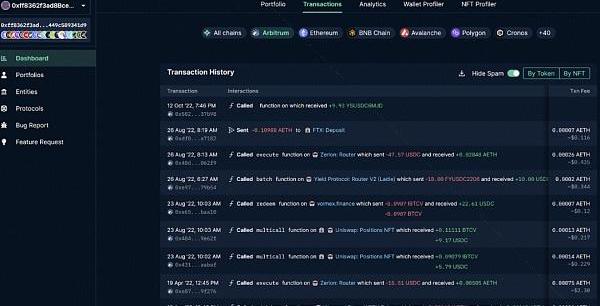

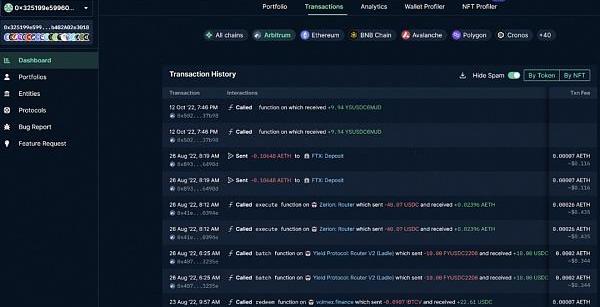

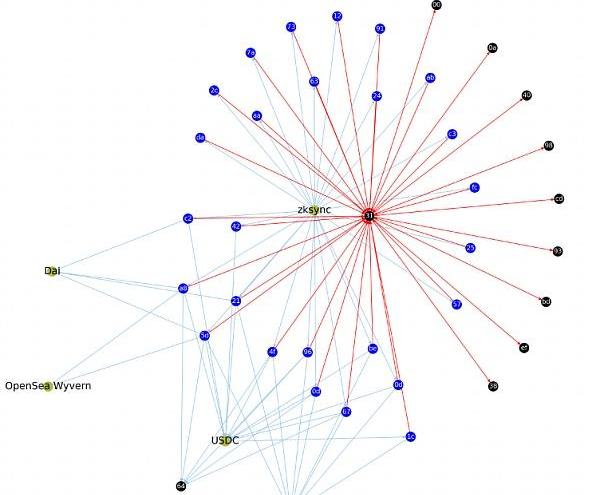

下圖是疑似女巫的地址示例:

一組約400個地址中,有兩個地址具有非常相似的活動。

Uniswap V3已上線Arbitrum主網:9月1日消息,Uniswap發推稱,Uniswap V3現已上線Arbitrum主網,以幫助用戶降低Gas費。目前,用戶可通過Arbitrum Bridge開始將資產遷移到Arbitrum網絡。Arbitrum可立即與熱門加密錢包(Metamask、WalletConnect)及分析服務項目Arbiscan和TheGraph兼容。現在,用戶可以跟蹤Uniswap協議在Arbitrum上的活動。[2021/9/1 22:52:09]

圖源nansen

可以看到兩個地址在非常接近的時間進行了相似的操作。

圖源nansen

當然盡管如此,仍有人抱怨Arbitrum空投策略的缺陷,將女巫攻擊的錢包地址視為正常,真實用戶的錢包地址反而受到限制。

除了最近的Arbitrum外,去年HopProtocol空投時也通過反女巫規則識別了大量的女巫攻擊者。

HopProtocol空投時候的女巫攻擊者

2022年在5月6日,跨鏈橋HopProtocol官方公布空投細則之后表示,在最初符合空投條件的43,058個地址中,有10,253個被認定為女巫攻擊者。

以下是HopProtocol項目方對女巫攻擊的一些判定依據:

動態 | 代幣化證券平臺Harbor與Gemini合作:據Cryptoninjas消息,A16z支持的代幣化證券平臺Harbor已經與Gemini合作,將使用Gemini發行的穩定幣GUSD。[2019/5/1]

1、多個地址有統一的資金分發或歸集地址,證明是一個女巫攻擊者發起,如:

圖源:SybilAttackerReport#275

2、多個地址在轉賬記錄上有明顯的關聯性,如:

圖源:SybilAttackerReport#367

3、女巫攻擊在多處有批量操作痕跡,包括但不限于:短時間內批量轉賬、gasvalue相同、交互金額相似等。

4、女巫地址交互歷史有往期其他項目的攻擊記錄。

當然也有經驗不足的項目方,在開啟空投時未制定反女巫規則,比如Aptos。

回顧Aptos反常規空投,羊毛黨大勝?

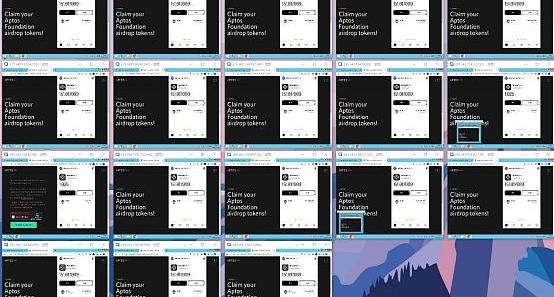

去年十月,Aptos的空投事件中,由于項目方沒有對節點進行女巫攻擊的防范,有不少的“羊毛黨科學家”因此獲得大量空投。

有人在推特和社區中分享自己申請Aptos測試網的截圖,可以看到多個小號在VPS主機上的申請界面。據申領代幣的社區用戶反饋,Aptos的空投規則是每個測試網申請的賬戶可以獲得300個代幣,鑄造NFT的用戶有150個代幣。那么如果你有一百個賬號就可以獲得3萬個代幣,一千個賬號則是30萬個代幣。

社區用戶曬出的申領空投的截圖

而Aptos在幣安上線后,價格瞬間拉伸,然后出現巨額砸盤。根據研究人員分析,當時入金到幣安的Aptos地址中,女巫攻擊地址占40%。

可見空投女巫攻擊對空投項目和參與者都會產生一定的影響,比如代幣價格受到影響、空投計劃的信譽受到損害、社區建設者和參與者都受到影響等。

反女巫攻擊規則如何制定?

空投項目方在進行空投時,會使用反女巫機制來防止惡意用戶通過多個錢包地址或其他手段獲得過多的代幣,從而將代幣發放給真實用戶。

從過往的空投事件中,可以看到女巫攻擊的特點:

1.子地址由同一個父地址分發/歸集資金

2.完全相同的交互流程、時間和項目

3.相同的GASvalue、交易金額和時間

4.地址之間頻繁轉賬,有來有往。

下面是一些空投項目方可能使用的反女巫機制:

快照時間:空投項目方可以在特定的時間點對所有地址進行快照,并將代幣空投給那些在該時間點之前已經持有代幣的地址。這可以防止惡意用戶在快照時間之后創建新的地址來獲取代幣。

交互路線:取一段時間周期內與本項目交互的地址,根據交互時間,查看這些地址在參與交互本項目之前/之后的交互路徑一致性。

資金流動:主要查看資金的流動方向,查看錢包一對多或多對一轉賬的情況。

交互金額:查看項目交互額度的大小及資金的重復使用率。

交互頻次:導出一定時間周期內與項目交互的地址明細,通過Excel透視圖表或是項目自研的看板,取異常峰值周期內的數據進行二次研究,可以通過查看這一批地址的活躍程度是否相似。

交互深度:取一定時間周期內,參與本項目交互的地址明細。查看本批次地址過往交互筆數與參與本項目交互后的交互筆數是否足夠多。

股權證明:股權證明是一些區塊鏈用來驗證交易的共識機制。在PoS中,用戶需要持有一定數量的代幣才能參與網絡。空投項目方可以要求參與者持有一定數量的代幣才有資格獲得空投,提高空投門檻。

KYC/AML驗證:空投項目方可以要求參與者通過KYC或AML驗證過程。此過程可以幫助驗證參與者的身份,這有助于防止女巫攻擊。

比如BeosinKYT虛擬資產反洗錢合規和分析平臺,能幫助客戶避免與潛在的風險地址進行交互,同時做到異常行為識別,更有PathTracing智能擴展可疑地址,讓風險驗證變得更簡單。擴展閱讀:BeosinKYT,一個滿足您所有AML需求的“鏈上專家”

社交媒體驗證:空投項目方可以要求參與者關注、點贊或轉發社交媒體帖子以獲得空投資格。這有助于確保參與者是真實的人而不是自動腳本。

白名單:白名單是符合空投條件的地址列表。空投項目方可以將空投限制在預先批準的參與者名單中,這有助于防止女巫攻擊。

交易數量限制:空投項目方可以限制每個地址可以進行的交易數量。這可以防止惡意用戶通過進行大量交易來獲取過多的代幣。

持有時間限制:空投項目方可以要求持有代幣的地址必須保持一定的時間才能獲得空投的代幣。這可以防止惡意用戶快速買入和賣出代幣來獲取過多的代幣。

其他佐證參考:

社交媒體活躍度:注冊時間、發言頻次、發言質量、粉絲、關注、頭像、個人資料等等。

IP地址設備號:同IP/設備登錄的地址數、同地址IP更換頻次等。

在參加空投時我們應該注意什么?

最后,Beosin也注意到大家對空投的熱衷,作為一家安全公司,我們有必要為大家做以下提醒。

1了解項目的官方信息來源:在參與空投之前,應該去項目的官方網站和社交媒體頁面查看相關信息,包括空投計劃的具體細節和規則,以及空投代幣的合約地址等。

2不要輕易泄露個人信息和錢包地址:一些空投項目可能會要求參與者提供個人信息和錢包地址,但應該注意保護個人隱私和安全,不要將敏感信息泄露給不明身份的網站和項目。

3注意風險提示和注意事項:在參與空投之前,一定要仔細閱讀項目方發布的風險提示和注意事項,了解相關風險和注意事項,并確保自己具備足夠的風險承受能力。

近日,新比特幣NFT協議BitcoinStamps因「更永久的存儲」而受到一些關注。不同于Ordinals協議的將數據存放在「見證數據」,BitcoinStamps利用2014年就誕生、曾為「R.

1900/1/1 0:00:00作者:Maverick 注:本文撰寫于2月14日,一些數據可能出現延遲過去一個月,NFT市場交易量久違地出現反彈,NFTFI也重新活躍起來.

1900/1/1 0:00:00作者:大圣Web3 3月份,隨著龍頭Layer2協議Arbitrum治理ToKen發行和發放掀起社區狂歡,同時相關Layer2生態持續爆火.

1900/1/1 0:00:00原文作者:JosephPolitano原文編譯:Blockunicorn 盡管簽名銀行的失敗并未受到足夠的關注,但它仍是美國歷史上第三大破產案例.

1900/1/1 0:00:00原文:《WhyDeFionMove/Sui?ATwo-PartDeepDive.》 編譯:SUIWorld 眾所周知,SUINetwork是基于Move語言的新L1公鏈之一.

1900/1/1 0:00:00金色財經報道,美聯儲發布文章稱,FedNow不是CBDC,數字FedNow與數字貨幣無關。FedNow是美聯儲為銀行和信用社提供的一種支付服務,用干轉移資金.

1900/1/1 0:00:00