BTC/HKD+0.65%

BTC/HKD+0.65% ETH/HKD+0.56%

ETH/HKD+0.56% LTC/HKD+0.5%

LTC/HKD+0.5% ADA/HKD+0.88%

ADA/HKD+0.88% SOL/HKD+1.94%

SOL/HKD+1.94% XRP/HKD+0.22%

XRP/HKD+0.22%背景概述

在上篇文章中我們了解了合約中隱藏的惡意代碼,本次我們來了解一個非常常見的攻擊手法——搶跑。

前置知識

提到搶跑,大家第一時間想到的一定是田徑比賽,在田徑運動中各個選手的體能素質幾乎相同,起步越早的人得到第一名的概率越大。那么在以太坊中是如何搶跑的呢?

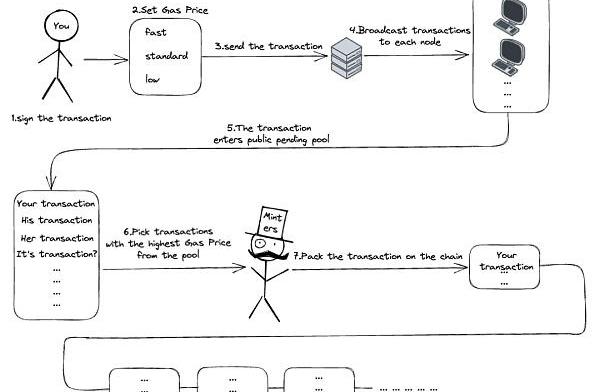

想了解搶跑攻擊必須先了解以太坊的交易流程,我們通過下面這個發送交易的流程圖來了解以太坊上一筆交易發出后經歷的流程:

可以看到圖中一筆交易從簽名到被打包一共會經歷7個階段:

1.使用私鑰對交易內容簽名;

2.選擇GasPrice;

3.發送簽名后的交易;

4.交易在各個節點之間廣播;

5.交易進入交易池;

6.礦工取出GasPrice高的交易;

7.礦工打包交易并出塊。

交易送出之后會被丟進交易池里,等待被礦工打包。礦工從交易池中取出交易進行打包與出塊。根據Eherscan?的數據,目前區塊的Gas限制在3000萬左右這是一個動態調整的值。若以一筆基礎交易21,000Gas來計算,則目前一個以太坊區塊可以容納約1428筆交易。因此當交易池里的交易量大時,會有許多交易沒辦法即時被打包而滯留在池子中等待。這里就衍生出了一個問題,交易池中有那么多筆交易,礦工先打包誰的交易呢?

礦工節點可以自行設置參數,不過大多數礦工都是按照手續費的多少排序。手續費高的會被優先打包出塊,手續費低的則需要等前面手續費高的交易全部被打包完才能被打包。當然進入交易池中的交易是源源不斷的,不管交易進入交易池時間的先后,手續費高的永遠會被優先打包,手續費過低的可能永遠都不會被打包。

那么手續費是怎么來的呢?

我們先看以太坊手續費計算公式:

Ergo去中心化智能合約礦池GetBlok SmartPool上線:據官方消息,近日,Ergo去中心化智能合約礦池GetBlok SmartPool已上線。它是一個100%去中心化的礦池。Ergo礦工可以將其資源形成礦池并利用智能合約獲得穩定透明的付款和會員資格。目前,GetBlok SmartPool已通過眾籌平臺Ergo Raffle籌集到144.5枚ERG來鼓勵礦工加入該礦池。如果找到區塊或找到區塊無效,加入該礦池的礦工均將獲得獎勵。找到區塊的礦工還將額外獲得5枚ERG。[2021/11/17 21:58:44]

TxFee=GasUsed*?GasPrice

其中GasUsed是由系統計算得出的,GasPrice是可以自定義的,所以最終手續費的多少取決于GasPrice設置的多少。

舉個例子:

例如GasPrice設置為10GWEI,GasUsed?為21,000。因此,根據手續費計算公式可以算出手續費為:

10GWEI*21,000=0.00021Ether

在合約中我們常見到Call函數會設置GasLimit,下面我們來看看它是什么東西:

GasLimit可以從字面意思理解,就是Gas限制的意思,設置它是為了表示你愿意花多少數量的Gas在這筆交易上。當交易涉及復雜的合約交互時,不太確定實際的GasUsed,可以設置GasLimit,被打包時只會收取實際GasUsed作為手續費,多給的Gas會退返回來,當然如果實際操作中GasUsed>GasLimit就會發生Outofgas,造成交易回滾。

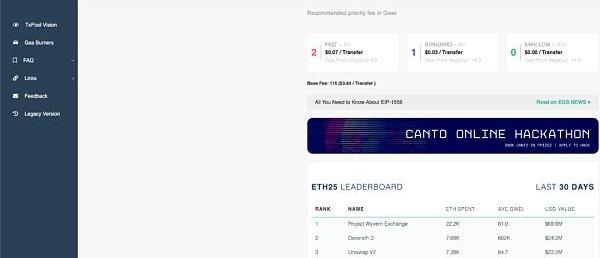

當然,在實際交易中選擇一個合適的GasPrice也是有講究的,我們可以在ETHGASSTATION上看到實時的GasPrice對應的打包速度:

由上圖可見,當前最快的打包速度對應的GasPrice為2,我們只需要在發送交易時將GasPrice設置為>=2的值就可以被盡快打包。

YAM2.0智能合約已通過PeckShield安全審計:8月19日, 區塊鏈安全公司PeckShield(派盾)正式宣布完成了對YAM2.0智能合約的安全審計。YAM 2.0將對YAM 1.0合約進行系統遷移工作,同時持幣用戶可以進行1:1的映射,為其挖礦產品的上線做必要準備工作。

PeckShield表示,經過數天的嚴密安全審計,我們發現YAMv2遷移合約的整體設計清晰,邏輯縝密,代碼簡練有效。

注:此前,備受關注的YAM1.0曾因一行代碼漏洞,致使項目服務擱淺,并造成治理合約中的75萬枚yCRV代幣被永久鎖定,而其項目代幣YAM二級市場價格也在數分鐘內跌落99%以上。[2020/8/19]

好了,到這里相信大家已經可以大致猜出搶跑的攻擊方式了,就是在發送交易時將GasPrice調高從而被礦工優先打包。下面我們還是通過一個合約代碼來帶大家了解搶跑是如何完成攻擊的。

合約示例

//?SPDX-License-Identifier:?MITpragmasolidity^0.8.17;contractFindThisHash{??bytes32publicconstanthash=????0x564ccaf7594d66b1eaaea24fe01f0585bf52ee70852af4eac0cc4b04711cd0e2;??constructor()payable{}??functionsolve(stringmemorysolution)public{????require(hash==keccak256(abi.encodePacked(solution)),"Incorrectanswer");????(boolsent,)=msg.sender.call{value:10ether}("");????require(sent,"FailedtosendEther");??}}

攻擊分析

通過合約代碼可以看到?FindThisHash?合約的部署者給出了一個哈希值,任何人都可以通過solve()?提交答案,只要solution的哈希值與部署者的哈希值相同就可以得到10個以太的獎勵。我們這里排除部署者自己拿取獎勵的可能。

動態 | 湯森路透合作OpenLaw 以將其文件自動化服務與智能合約相融合:加拿大媒體集團湯森路透(Thomson Reuters)正著眼于將以太坊智能合約引入主流市場。這項工作是與OpenLaw合作的一部分,后者由ConsenSys支持,主要業務為構建自動化法律契約的開源及P2P協議。10月17日,雙方展示了首個合作成果,一款名為Smart Contract Express的概念驗證(PoC)系統,該系統將湯森路透的文件自動化服務Contract Express與使用以太坊和Chainlink的智能合同功能相融合。(Blockkonomi)[2019/10/19]

我們還是請出老朋友Eve看看他是如何使用搶跑攻擊拿走本該屬于Bob的獎勵的:

1.Alice使用10Ether部署FindThisHash合約;

2.Bob找到哈希值為目標哈希值的正確字符串;

3.Bob調用solve("Ethereum")并將Gas價格設置為15Gwei;

4.Eve正在監控交易池,等待有人提交正確的答案;

5.Eve看到Bob發送的交易,設置比Bob更高的GasPrice,調用solve("Ethereum");

6.Eve的交易先于Bob的交易被礦工打包;

7.Eve贏得了10個以太幣的獎勵。

這里Eve的一系列操作就是標準的搶跑攻擊,我們這里就可以給以太坊中的搶跑下一個定義:搶跑就是通過設置更高的GasPrice來影響交易被打包的順序,從而完成攻擊。

那么這類攻擊該如何避免呢?

修復建議

在編寫合約時可以使用Commit-Reveal方案:

https://medium.com/swlh/exploring-commit-reveal-schemes-on-ethereum-c4ff5a777db8

SoliditybyExample中提供了下面這段修復代碼,我們來看看它是否可以完美地防御搶跑攻擊。

動態 | 慢霧安全團隊預警:EOS智能合約遭受溢出攻擊:據慢霧安全團隊消息,EOS Fomo3D 游戲合約遭受溢出攻擊,資金池變成負數,由于合約未開源無法確認更多細節,請注意風險。慢霧安全團隊呼吁 EOS 智能合約安全需引起重視。[2018/7/25]

//SPDX-License-Identifier:MITpragmasolidity^0.8.17;import"github.com/OpenZeppelin/openzeppelin-contracts/blob/release-v4.5/contracts/utils/Strings.sol";contractSecuredFindThisHash{??//Structisusedtostorethecommitdetails??structCommit{????bytes32solutionHash;????uintcommitTime;????boolrevealed;??}??//Thehashthatisneededtobesolved??bytes32publichash=????0x564ccaf7594d66b1eaaea24fe01f0585bf52ee70852af4eac0cc4b04711cd0e2;??//Addressofthewinner??addresspublicwinner;??//Pricetoberewarded??uintpublicreward;??//Statusofgame??boolpublicended;??//Mappingtostorethecommitdetailswithaddress??mapping(address=>Commit)commits;??//Modifiertocheckifthegameisactive??modifiergameActive(){????require(!ended,"Alreadyended");????_;??}??constructor()payable{????reward=msg.value;??}??/*???Commitfunctiontostorethehashcalculatedusingkeccak256(addressinlowercase+solution+secret).???Userscanonlycommitonceandifthegameisactive.??*/??functioncommitSolution(bytes32_solutionHash)publicgameActive{????Commitstoragecommit=commits;????require(commit.commitTime==0,"Alreadycommitted");????commit.solutionHash=_solutionHash;????commit.commitTime=block.timestamp;????commit.revealed=false;??}??/*????Functiontogetthecommitdetails.Itreturnsatupleof(solutionHash,commitTime,revealStatus);?????UserscangetsolutiononlyifthegameisactiveandtheyhavecommittedasolutionHash??*/??functiongetMySolution()publicviewgameActivereturns(bytes32,uint,bool){????Commitstoragecommit=commits;????require(commit.commitTime!=0,"Notcommittedyet");????return(commit.solutionHash,commit.commitTime,commit.revealed);??}??/*????Functiontorevealthecommitandgetthereward.????UserscangetrevealsolutiononlyifthegameisactiveandtheyhavecommittedasolutionHashbeforethisblockandnotrevealedyet.????Itgeneratesankeccak256(msg.sender+solution+secret)andchecksitwiththepreviouslycommitedhash.?????Frontrunnerswillnotbeabletopassthischecksincethemsg.senderisdifferent.????Thentheactualsolutionischeckedusingkeccak256(solution),ifthesolutionmatches,thewinnerisdeclared,????thegameisendedandtherewardamountissenttothewinner.??*/??functionrevealSolution(????stringmemory_solution,????stringmemory_secret)publicgameActive{????Commitstoragecommit=commits;????require(commit.commitTime!=0,"Notcommittedyet");????require(commit.commitTime<block.timestamp,"Cannotrevealinthesameblock");????require(!commit.revealed,"Alreadycommitedandrevealed");????bytes32solutionHash=keccak256(??????abi.encodePacked(Strings.toHexString(msg.sender),_solution,_secret)????);????require(solutionHash==commit.solutionHash,"Hashdoesn'tmatch");????require(keccak256(abi.encodePacked(_solution))==hash,"Incorrectanswer");????winner=msg.sender;????ended=true;????(boolsent,)=payable(msg.sender).call{value:reward}("");????if(!sent){??????winner=address(0);??????ended=false;??????revert("Failedtosendether.");????}??}}

恒大研究院任澤平:智能合約或是區塊鏈上最具革命性的應用:恒大研究院任澤平今日發文稱,智能合約可能是區塊鏈上最具革命性的應用。如果智能合約在區塊鏈上實現廣泛運用,經濟分工將在互聯網時代進一步細化,全球范圍內的各網絡節點將直接對接需求和生產,更廣泛的社會協同將得以實現。如果上述愿景實現,區塊鏈技術與行業的結合有望迎來“從1到N”的爆發時刻,它的爆發或將不是線性的而是非線性的,區塊鏈也才可能從“信任機器”升級成為引領產業浪潮的重要“引擎”。此外,他還預測了行業發展趨勢,在行業方面,預計未來3-5年將以金融行業為主,逐漸向其他實體行業輻射,更多切合實際的場景加速落地,行業從“1到N”發展出包括娛樂、商品溯源、征信等。技術方面,目前聯盟鏈的共識算法、技術性能相較于大型公鏈可以更好地滿足企業對實際商業場景的落地需求,預計未來三年將大規模發展。政策方面,區塊鏈可以增加執法透明度,探測行業信用情況,加快實體經濟革新,預計未來各國將根據自身情況不同力度地輔以政策支持。[2018/5/27]

首先可以看到修復代碼中使用了結構體Commit記錄玩家提交的信息,其中:

commit.solutionHash=_solutionHash=keccak256

commit.commitTime=block.timestamp

commit.revealed=false

下面我們看這個合約是如何運作的:

1.Alice使用十個以太部署SecuredFindThisHash合約;

2.Bob找到哈希值為目標哈希值的正確字符串;

3.Bob計算solutionHash=keccak256(Bob’sAddress+“Ethereum”+Bob’ssecret);

4.Bob調用commitSolution(_solutionHash),提交剛剛算出的solutionHash;

5.Bob在下個區塊調用revealSolution("Ethereum",Bob'ssecret)函數,傳入答案和自己設置的密碼,領取獎勵。

這里我們看下這個合約是如何避免搶跑的,首先在第四步的時候,Bob提交的是這三個值的哈希,所以沒有人知道Bob提交的內容到底是什么。這一步還記錄了提交的區塊時間并且在第五步的revealSolution()?中就先檢查了區塊時間,這是為了防止在同一個區塊開獎被搶跑,因為調用revealSolution()?時需要傳入明文答案。最后使用Bob輸入的答案和密碼驗證與之前提交的solutionHash哈希是否匹配,這一步是為了防止有人不走commitSolution()?直接去調用revealSolution()。驗證成功后,檢查答案是否正確,最后發放獎勵。

所以這個合約真的完美地防止了Eve抄答案嗎?

Ofcoursenot!

咋回事呢?我們看到在revealSolution()?中僅限制了commit.commitTime<block.timestamp?,所以假設Bob在第一個區塊提交了答案,在第二個區塊立馬調用revealSolution("Ethereum",Bob'ssecret)?并設置GasPrice=15Gwei?Eve,通過監控交易池拿到答案,拿到答案后他立即設置GasPrice=100Gwei,在第二個區塊中調用commitSolution()?,提交答案并構造多筆高GasPrice的交易,將第二個區塊填滿,從而將Bob提交的交易擠到第三個區塊中。在第三個區塊中以100Gwei的GasPrice調用revealSolution("Ethereum",Eve'ssecret)?,得到獎勵。

那么問題來了,如何才能有效地防止此類攻擊呢?

很簡單,只需要設置uint256revealSpan?值并在commitSolution()中檢查?require(commit.commitTime+revealSpan>=block.timestamp,"Cannotcommitinthisblock");,這樣就可以防止Eve抄答案的情況。但是在開獎的時候,還是無法防止提交過答案的人搶先領獎。

另外還有一點,本著代碼嚴謹性,修復代碼中的revealSolution()?函數執行完后并沒有將commit.revealed?設為True,雖然這并不會影響什么,但是在編寫代碼的時候還是建議養成良好的編碼習慣,執行完函數邏輯后將開關設置成正確的狀態。

Tags:MITCOMOMMIOMMMITXCompound SaiThe CommissionCommunity Token

來源:新智元 ChatGPT爆火之后,谷歌和微軟兩巨頭的AI大戰戰火,已經燒到了新的領域——服務器芯片。如今,AI和云計算都成了必爭之地,而芯片,也成為降低成本、贏得商業客戶的關鍵.

1900/1/1 0:00:00CBDC不僅僅是一種金融手段,也和外交有一定的關系。隨著中國深入推動數字人民幣,韓國在考慮使用數字韓元。日本也在考慮自己是否要開始準備CBDC.

1900/1/1 0:00:00DeFi之道訊,2月3日,跨鏈協議Wormhole遭黑客攻擊,經Wormhole官方確認,本次攻擊事件中損失達12萬枚ETH,目前8萬枚ETH已轉移至以太坊網絡.

1900/1/1 0:00:00日前,上海市人民檢察院第二分院依法提起公訴的一起利用虛擬貨幣非法買賣外匯案件獲得判決支持,法院以被告人王某構成非法經營罪判處其有期徒刑3年3個月,并處罰金人民幣3萬元.

1900/1/1 0:00:00原文作者:VIKTOR 原文編譯:PengSUN,ForesightNewsGCR是一個匿名交易員,他在2021年牛市爆紅,因為其對交易走勢似乎了如指掌.

1900/1/1 0:00:005?月?9?日,金融科技公司DigitalAsset宣布將啟動一個支持隱私的可互操作區塊鏈網絡——CantonNetwork,旨在為機構客戶提供去中心化的基礎設施.

1900/1/1 0:00:00