BTC/HKD+0.19%

BTC/HKD+0.19% ETH/HKD-0.3%

ETH/HKD-0.3% LTC/HKD+0.04%

LTC/HKD+0.04% ADA/HKD-0.96%

ADA/HKD-0.96% SOL/HKD+0.28%

SOL/HKD+0.28% XRP/HKD-0.17%

XRP/HKD-0.17%原標題:《空手套白狼——Popsicle被黑分析》

2021年08月04日,據慢霧區消息,跨鏈收益率平臺PopsicleFinance的SorbettoFragola產品遭受黑客攻擊,慢霧安全團隊第一時間介入分析,并將結果分享如下。

攻擊背景

在本次攻擊中,攻擊者通過創建3個攻擊合約來完成對SorbettoFragola的攻擊,以下是本次攻擊涉及的具體地址:

攻擊者:

H1:0x3A9D90eD069021057d9d11E78F142F2C4267934A

H2:0xf9E3D08196F76f5078882d98941b71C0884BEa52

攻擊合約:

C1:0xdFb6faB7f4bc9512d5620e679E90D1C91C4EAdE6

C2:0x576cf5f8ba98e1643a2c93103881d8356c3550cf

C3:0xd282f740bb0ff5d9e0a861df024fcbd3c0bd0dc8

SorbettoFragola:

0xc4ff55a4329f84f9Bf0F5619998aB570481EBB48

攻擊對象

通過官方的介紹我們可以知道被攻擊的SorbettoFragola產品主要是用于幫助用戶管理UniswapV3頭寸,以避免用戶在UniswapV3做市的頭寸超出所選定的價格范圍。用戶可以在SorbettoFragola中存入提供流動性對應的兩種代幣,SorbettoFragola會給到用戶PopsicleLP(PLP)憑證,用戶使用此憑證可以獲取獎勵并取回抵押的流動性資金,同時此憑證也是可以隨意轉移給其他用戶的。

Cyber Capital創始人:建議以太坊通過Roll-ups或執行分片回到Layer 1擴展:金色財經報道,Cyber Capital創始人Justin Bons在社交媒體上稱,以太坊正面臨著一個嚴重的困境,激勵機制的大規模錯位是造成深度腐敗的原因。在Layer 2向這個生態系統傾注資金的推動下,蓋過了Layer 1的資金。幾百萬和幾百億之間的差異是ETH放棄Layer 1擴容的原因,這是很自然的,我們應該期待任何系統性的規模。

問題是,在這種情況下,它導致ETH走錯了路,這就是為什么它是一個反常的激勵措施,開發者、影響者和領導者在短期內通過遵循Layer 2敘事賺取更多收入,雖然Layer 2通過支持限制Layer 1容量的敘述來賺取更多,但支持通過Layer 2專門擴展這在以太坊網絡的長期成功與Layer 2的短期利潤之間造成了明顯的利益沖突。

我建議以太坊通過Roll-ups或執行分片回到Layer 1擴展,我還應該提到ZKEVM,它仍然受到ETH開發者的關注,并且可以擴展到Layer 1。然而,它的發展太過遙遠,目前還不被認為是可行的。我們需要的是鏈上治理,將資金從區塊獎勵引導到去中心化的金庫。這將創建一個Layer 1傾向的資金來源,能夠與對立的利益競爭,這種方法已經被XTZ、DASH和DCR等老牌公鏈所檢驗。[2023/5/28 9:46:27]

攻擊核心

此次攻擊的核心在于,SorbettoFragola中通過用戶持有的PLP憑證數量來參與計算用戶所能獲得的獎勵,但PLP憑證是可以隨意轉移給其他用戶的,但其憑證轉移的過程中沒有進行獎勵結算轉移等操作。這就導致了只要持有PLP憑證就可以立即獲取獎勵。最終造成同個PLP憑證卻能在同個時間節點給多個持有者帶來收益。接下來我們對整個攻擊細節進行詳細分析。

NFT集體證明正在為其Moonbirds社區構建3D世界:金色財經報道,NFT 集體證明 Proof 正在與 3D 世界構建平臺 Mona 合作推出“Moonbirds Monaverse”,這是 Moonbirds 社區的一個新的社交和虛擬世界,他們在2023 年共識大會上宣布了這一消息。

Mona 將提供技術支持,幫助 Proof 拓展虛擬世界空間。兩家公司表示,此次合作旨在創造社區體驗,例如現場市政廳、觀看派對和藝術展示。周四,“100 PROOF 播客”現場直播了虛擬體驗的早期預覽。[2023/4/28 14:31:39]

攻擊細節

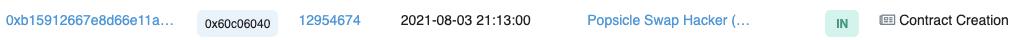

攻擊首先通過H1地址創建了攻擊合約C1、C2與C3,隨后攻擊者通過H2地址調用了攻擊合約C1開始進行具體的攻擊,交易為:

0xcd7dae143a4c0223349c16237ce4cd7696b1638d116a72755231ede872ab70fc。

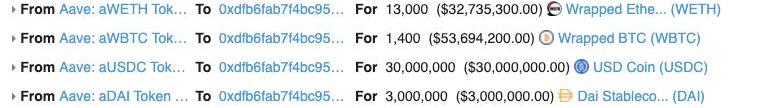

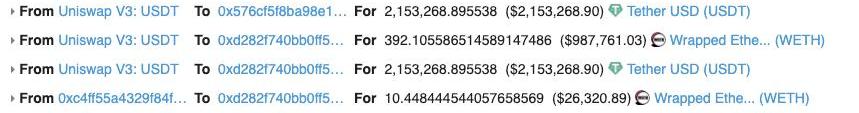

通過分析此交易我們可以發現,其先從AAVE中利用閃電貸借出了30,000,000個USDT、13,000個WETH、1,400個WBTC、30,000,000個USDC、3,000,000個DAI、200,000個UNI,為后續在SorbettoFragola中提供流動性獲得PLP憑證做準備。

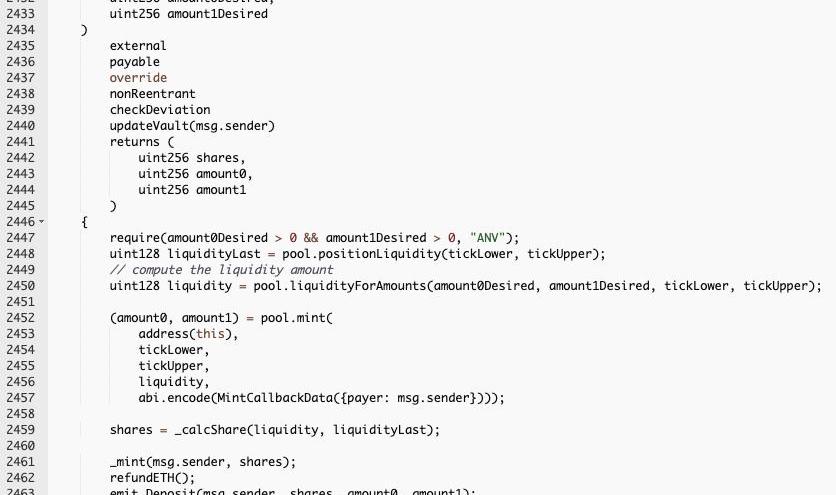

隨后攻擊者調用SorbettoFragola合約的deposit函數存入提供流動性對應的兩種代幣(這里以攻擊者首次存入的WETH與USDT代幣為例),其會先通過checkDeviation與updateVault修飾器分別檢查價格與更新獎勵。價格檢查主要是針對價格是否出現大波動被操控等情況,這里不做展開。而獎勵更新就與本次攻擊密切相關了,我們切入分析:

PeckShield:Web3項目TRQ疑似被黑客攻擊:金色財經報道,PeckShield監測顯示, Web3項目TRQ疑似被黑客攻擊,導致$TRQ價格大幅下跌。對此,官方放在社交媒體上稱,感謝社區的大力支持。請耐心等待,由于一些特殊原因,交易已經暫停。官方正在處理中。請耐心等待官方進一步公告。[2022/12/11 21:36:45]

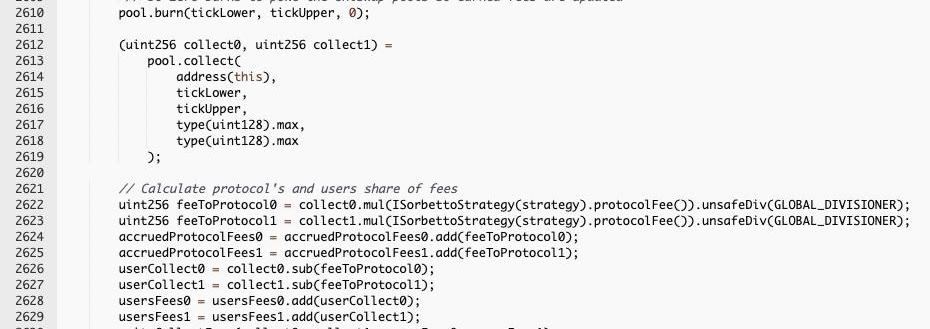

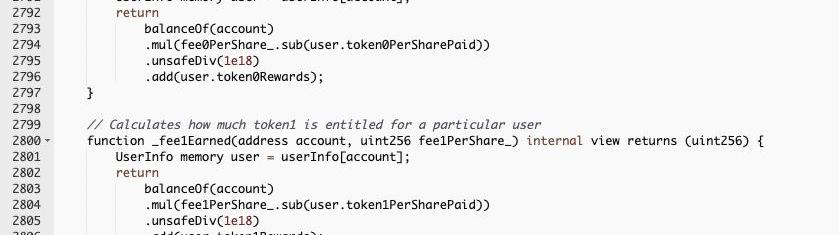

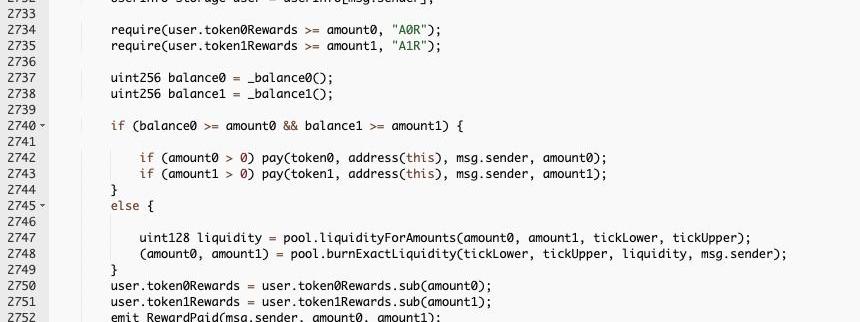

可以看到其調用了_updateFeesReward函數進行具體的更新操作,我們跟進此函數:

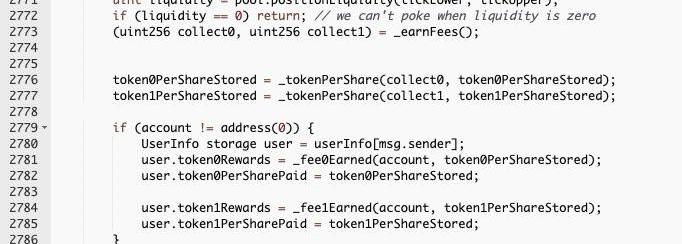

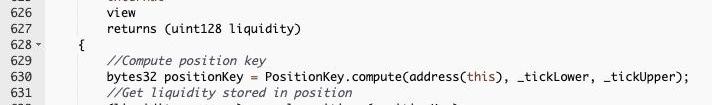

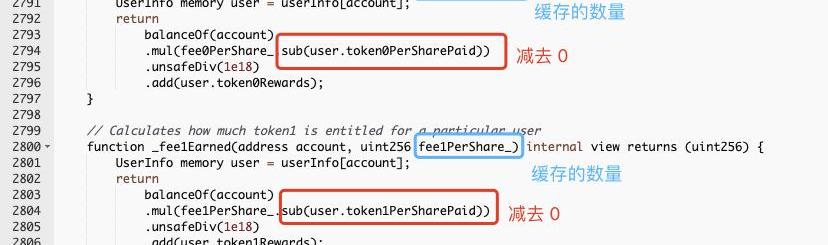

從上圖我們可以很容易的發現其先通過positionLiquidity函數獲取tickLower與tickUpper范圍內合約所持有的流動性數量。然后通過_earnFees函數從UniswapV3Pool中收取提供流動性獎勵。之后再通過_tokenPerShare函數計算每個PLP憑證所能分得的流動性獎勵。最后通過_fee0Earned與_fee1Earned函數來計算用戶所持有的PLP憑證數量可以獲得多少獎勵,并使用

趙長鵬:幣安正在成立一個行業復蘇基金:11月14日消息,幣安首席執行官趙長鵬發推特表示,為了減少FTX造成的進一步負面影響,Binance正在成立一個行業復蘇基金,以幫助那些在其他方面表現強勁但處于流動性危機中的項目,更多細節即將推出。同時,符合條件的項目可聯系Binance Labs。[2022/11/14 13:02:00]

user.token0Rewards與user.token1Rewards變量進行記錄,如下圖所示:

但由于此時攻擊者剛進行充值操作,還未獲得PLP憑證,因此其user.token0Rewards與user.token1Rewards變量最終記錄的自然是0。

看到這里你可能已經意識到問題所在了,既然user.token0Rewards與user.token1Rewards變量記錄的獎勵是根據用戶持有的PLP憑證進行計算的,且PLP憑證是可以轉移的,那么是否只要持有PLP憑證再去觸發此變量記錄獎勵就可以讓我們獲得獎勵。答案自然是肯定的。我們繼續看deposit函數:

在獎勵更新之后通過liquidityForAmounts函數計算出在目標價格區間內用戶提供資金所占的流動性然后調用UniswapV3Pool?mint函數注入流動性。隨后通過_calcShare計算出SorbettoFragola所需要鑄造給用戶的PLP憑證數量。

藝術科技初創公司Minteed完成約302萬美元種子輪融資:7月11日消息,基于 Tezos 區塊鏈的法國藝術科技初創公司Minteed宣布完成300萬歐元(約合 302 萬美元)種子輪融資,跨國電氣零售公司 Fnac Darty Group 投資。

Minteed希望利用Web3和元宇宙熱潮推動藝術和文化市場創新,并使用區塊鏈技術不可篡改特性確保藝術品真實性,該公司正在開發自己的基于 Tezos 的技術套件和Web3 即服務解決方案,還將為眾多實體和數字應用生成相匹配的 NFT。(xtz)[2022/7/11 2:06:05]

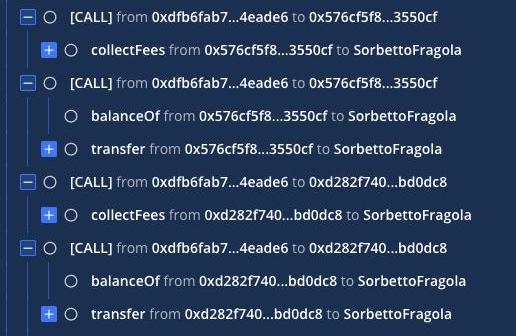

在攻擊者獲得PLP憑著后也正如我們所想的那樣將PLP憑證轉移給其他地址,并調用SorbettoFragola合約collectFees函數來進行獎勵記錄。

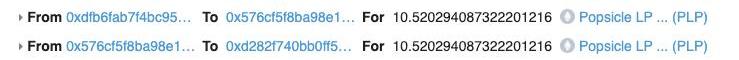

通過上圖的PLP憑證鏈上轉移記錄我們可以看到,在攻擊合約C1獲得PLP憑證后,將其轉移給了攻擊合約C2,隨后調用了collectFees函數。之后攻擊合約C2再將PLP憑證轉移給攻擊合約C3再次調用了collectFees。最后攻擊合約C3將PLP憑證轉移回攻擊合約C1。我們切入collectFees函數進行分析:

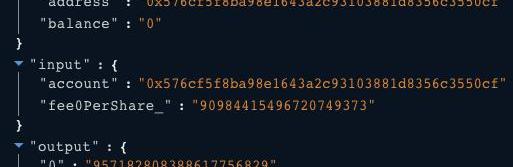

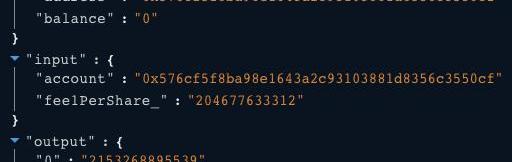

通過上圖我們可以很容易的看出此函數也有updateVault修飾器,而經過上面的分析我們可以知道updateVault修飾器用于獎勵更新,因此在攻擊合約C2持有PLP憑證的情況下調用collectFees函數觸發updateVault修飾器則會根據其持有的PLP憑證數量來計算應分得的獎勵,并記入用戶的token0Rewards與token1Rewards變量。需要注意的是此時對于此類PLP憑證持有者緩存的tokenPerSharePaid變量是0,這直接導致了用戶可以獲得PLP憑證持有獎勵。

我們從鏈上狀態的變化也可以看出:

隨后攻擊合約C2也如法炮制即可獲得獎勵記錄。

最后PLP憑證轉移回到攻擊合約C1,并調用了SorbettoFragola合約的withdraw函數燃燒掉PLP憑證取回先前存入的WETH與USDT流動性。并且攻擊合約C2、C3分別調用collectFees函數傳入所要領取的獎勵數量以領取獎勵。這樣攻擊者在同個區塊中不僅拿回了存入的流動性還額外獲得多份流動性提供獎勵。

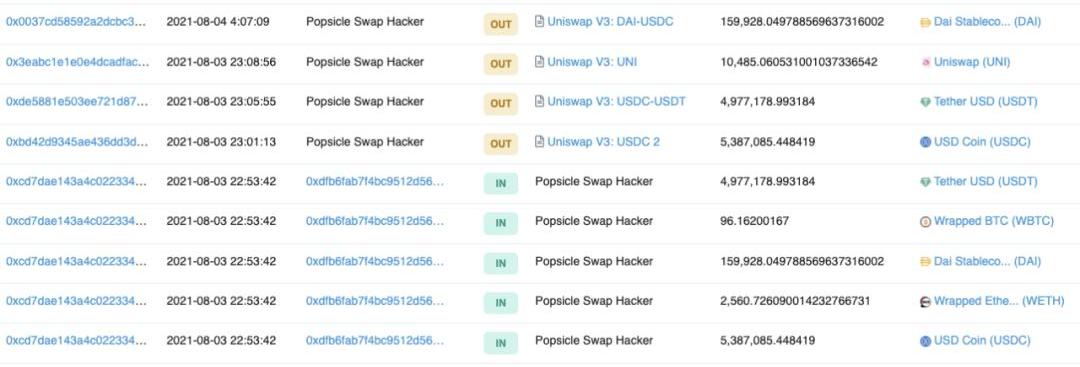

隨后攻擊者開始利用其他的代幣對如法炮制的薅取獎勵,如下圖所示:

攻擊流程

1、攻擊者創建多個攻擊合約,并從AAVE中利用閃電貸借出大量的代幣;

2、攻擊者使用借來的代幣存入SorbettoFragola合約中獲得PLP憑證;

3、攻擊者利用SorbettoFragola合約的獎勵結算缺陷問題將獲得的PLP憑證在其創建的攻擊合約之間進行轉移并分別調用了SorbettoFragola合約的collectFees函數來為各個攻擊合約紀錄獎勵;

4、攻擊者燃燒PLP憑證取回在SorbettoFragola合約中存入的流動性資金,并通過各個攻擊合約調用SorbettoFragola合約的collectFees函數來獲取紀錄的獎勵;

5、不斷的循環上述操作攻擊各個流動性資金池薅取獎勵;

6、歸還閃電貸獲利走人。

MistTrack分析過程

慢霧AML團隊分析統計,本次攻擊損失了約4.98MUSDT、2.56KWETH、96WBTC、5.39MUSDC、159.93KDAI、10.49KUNI,接近2100萬美元。

資金流向分析

慢霧AML旗下MistTrack反洗錢追蹤系統分析發現,攻擊者H1地址首先從Tornado.Cash提幣獲取初始資金隨后部署了三個攻擊合約:

攻擊獲利后通過UniswapV3將獲得的代幣兌換成ETH再次轉入了Tornado.Cash:

目前攻擊者賬戶余額僅為0.08ETH,其余資金均已通過Tornado.Cash進行轉移。

總結

本次漏洞的核心在于由于獎勵更新記錄缺陷導致同個PLP憑證能在同個時間節點給多個持有者都帶來收益。針對此類漏洞,慢霧安全團隊建議在進行憑證轉移前應處理好獎勵結算問題,記錄好轉移前后用戶的獎勵緩存,以避免再次出現此類問題。

參考攻擊交易:

https://etherscan.io/tx/0xcd7dae143a4c0223349c16237ce4cd7696b1638d116a72755231ede872ab70fc

Tags:FRASORORBBETTRSK Infrastructure FrameworkMicrosponsorskorbit300BETT價格

原標題:《Dfinity元宇宙生態的文藝復興之路》近期元宇宙概念板塊引領著行情的發展。Dfinity生態中的元宇宙概念Dapp近期發展也突飛猛進,其中DSCVR還舉行了一次以游戲為主題的黑客馬拉.

1900/1/1 0:00:00IPFS&Filecoin生態指數周報是IPFS中國社區推出的、通過收集Filecoin全網數據進行分析整合、為廣大Filecoin生態參與者提供評估Filecoin生態發展的定量參考.

1900/1/1 0:00:00——Part4?拜占庭容錯算法—— ▲PBFT 實用性拜占庭容錯算法,是一種在信道可靠的情況下解決拜占庭將軍問題的實用方法.

1900/1/1 0:00:00為了方便開發者們完成從以太坊網絡到Solana網絡的轉換,2021年7月20日,NeonLabs宣布將在Solana測試網部署其跨鏈EVM解決方案.

1900/1/1 0:00:00撰文:AnthonySassano&Nader 編輯:南風 自以太坊EIP-1559提案于2019年4月首次被提出以來,以太坊社區對其進行了大量宣傳.

1900/1/1 0:00:00共識算法,可以理解為是為了實現分布式一致性協議而產生的一系列流程與規則。當分布在不同地域的節點都按照這套規則進行協商交互之后,最終總能就某個/某些問題得到一致的決策,從而實現分布式系統中不同節點.

1900/1/1 0:00:00