BTC/HKD-0.44%

BTC/HKD-0.44% ETH/HKD-2.21%

ETH/HKD-2.21% LTC/HKD-2.66%

LTC/HKD-2.66% ADA/HKD-0.56%

ADA/HKD-0.56% SOL/HKD-1.88%

SOL/HKD-1.88% XRP/HKD-2.84%

XRP/HKD-2.84%摘要:本次攻擊原因很可能是現任管理員密鑰被盜取,SharkTeam提醒您類似授權的關鍵函數應該更多的使用多簽技術,避免單點攻擊風險。北京時間8月12日,DAOMaker遭到黑客攻擊,大量用戶充值的USDC被轉出并換成約2261個以太坊,損失超過700萬美元。

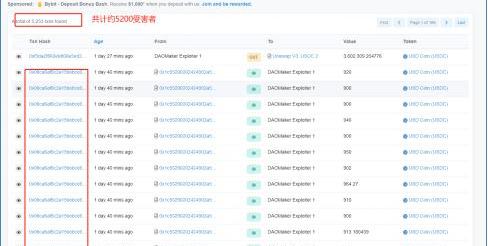

SharkTeam第一時間對此事件進行了攻擊分析和技術分析,并總結了安全防范手段,希望后續的區塊鏈項目可以引以為戒,共筑區塊鏈行業的安全防線。一、事件分析通過查看攻擊者交易情況發現攻擊者共發動了18次攻擊對5252名用戶攻擊。

CMS Strapi存在可接管Admin賬號權限等漏洞:4月23日消息,慢霧研究員IM_23pds發推表示,開源無頭CMS Strapi發布安全提醒,攻擊者可以利用已知漏洞接管Admin賬戶或RCE接管服務器權限。虛擬貨幣行業有大量項目方使用此產品,請立即升級。[2023/4/23 14:21:18]

DAOMakerExploiter1:0xd8428836ed2a36bd67cd5b157b50813b30208f50DAOMakerExploiter2:0xef9427bf15783fb8e6885f9b5f5da1fba66ef931攻擊合約XXX:0x1c93290202424902a5e708b95f4ba23a3f2f3ceeDAOMaker錢包地址:0x41B856701BB8c24CEcE2Af10651BfAfEbb57cf49DAOMaker部署者地址:0x054e71D5f096a0761dba7dBe5cEC5E2Bf898971cDAOMaker管理員地址:0x0eba461d9829c4e464a68d4857350476cfb6f559我們以其中的一次攻擊進行分析,其他的都是一樣的攻擊方式。

安全團隊:針對Wintermute損失1.6億美元黑客事件,建議項目方移除相關地址管理權限:金色財經報道,2022年9月20日,據Beosin EagleEye監測顯示,Wintermute在DeFi黑客攻擊中損失1.6億美元,Beosin 安全團隊發現,攻擊者頻繁的利用0x0000000fe6a...地址調用0x00000000ae34...合約的0x178979ae函數向0x0248地址(攻擊者合約)轉賬,通過反編譯合約,發現調用0x178979ae函數需要權限校驗,通過函數查詢,確認0x0000000fe6a地址擁有setCommonAdmin權限,并且該地址在攻擊之前和該合約有正常的交互,那么可以確認0x0000000fe6a的私鑰被泄露。結合地址特征(0x0000000),疑似項目方使用Profanity工具生成地址。該工具在之前發的文章中,已有安全研究者確認其隨機性存在安全缺陷(有暴力破解私鑰的風險),導致私鑰可能泄漏。

Beosin 安全團隊建議:1.項目方移除0x0000000fe6a地址以及其他靚號地址的setCommonAdmin/owner等管理權限,并使用安全的錢包地址替換。2.其他使用Profanity工具生成錢包地址的項目方或者用戶,請盡快轉移資產。Beosin Trace正在對被盜資金進行分析追蹤。[2022/9/20 7:08:40]

PeckShield:Etherscan等網站的彈出窗口是由Coinzilla投放的惡意廣告,用戶可撤銷權限:5月14日消息,派盾(PeckShield)監測顯示,加密數據網站Etherscan、CoinGecko、DeFiPulse等的彈出窗口是由Coinzilla(加密廣告網絡)投放的惡意廣告,如果用戶在瀏覽它們時與簽名請求進行了交互,可使用revoke.cash撤銷訪問權限。

此前報道,Etherscan、CoinGecko等加密數據網站發生惡意彈窗事件,提示用戶連接MetaMask錢包。[2022/5/14 3:15:40]

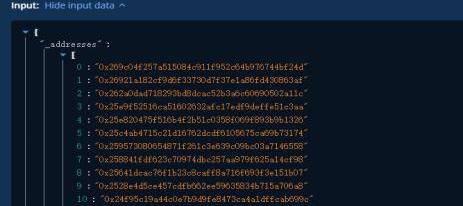

通過交易記錄發現,DAOMakerExploiter1使用攻擊合約XXX的h()函數發起交易,將350名用戶的USDC通過錢包地址轉給攻擊合約XXX后轉給DAOMakerExploiter1,這350名受害者地址以數組的形式傳入交易的inputdata。

聲音 | 西南財經大學陳文:未來跨鏈競合中區塊鏈相關節點權限劃分將更為多元:金色財經報道,西南財經大學普惠金融與智能金融研究中心副主任陳文表示,要提高聯盟鏈的參與度,就是要在不傷害金融機構與產業巨頭的利益的前提下,同時能夠解決一些痛點問題。區塊鏈的應用可以是“大”鏈也可以是“小”鏈,但其得到應用的前提是解決利益問題。供應鏈金融模式本身就是閉環,區塊鏈技術的引入更多是為了防止這個閉環內部的參與方造假,降低內部的道德風險問題。最初的公有鏈,金融機構和產業主體參與度普遍不高,因為這種去中心的鏈,去的是金融機構和產業巨頭這個中心,但聯盟鏈推出后金融機構和產業巨頭的參與度明顯提高,因為區塊鏈的應用在不傷害他們的利益的同時能夠解決一些痛點問題。在聯盟鏈中區塊鏈相關節點的權限就已經存在差異,并非公有鏈中完全的平等,在未來的跨鏈競合中區塊鏈的相關節點權限劃分將更為多元,從而確保在參與方利益得到保障的前提下實現聯盟鏈間的有機整合。[2019/12/14]

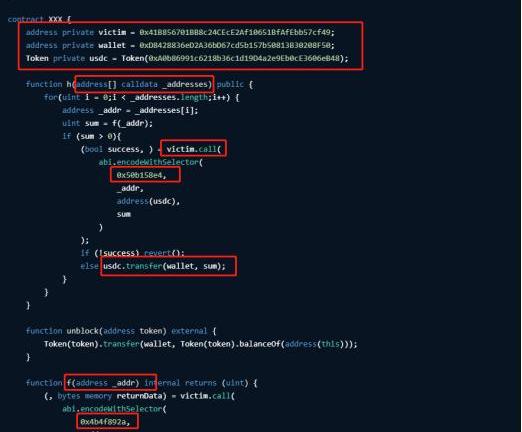

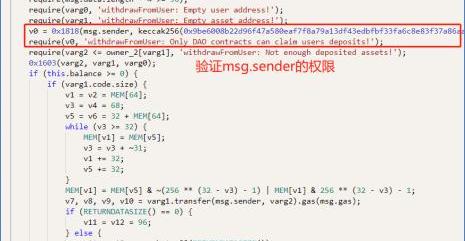

對受害者合約的0x50b158e4(withdrawFromUser)函數反編譯結果如下:

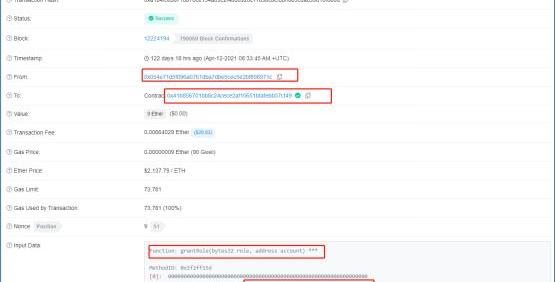

可以看到只有msg.sender即:攻擊合約XXX擁有權限方可轉賬成功。查看歷史交易可以發現:122天前合約部署人給現任管理員授權;

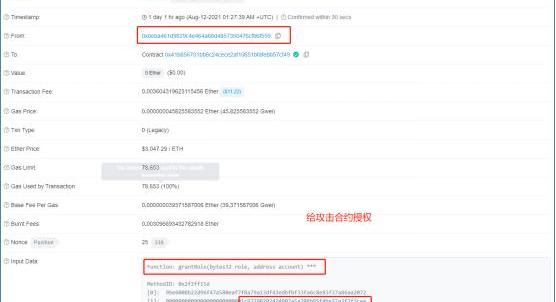

而后,一天前現任管理員創建攻擊合約XXX。

現任管理員給攻擊合約XXX授權。

隨后DAOMakerExploiter1調用攻擊合約XXX發起攻擊獲得大量USDC,將其轉換為ETH后轉賬給DAOMakerExploiter2。可以確定至少在一天之前DAOMakerExploiter1和現任管理員是同一個人在操作!!!攻擊者獲得現任管理員的控制權;?管理員創建了攻擊合約XXX并對其授權;DAOMakerExploiter1調用攻擊合約XXX獲利。因此,本次攻擊原因很可能是現任管理員密鑰被盜取,SharkTeam提醒您類似授權的關鍵函數應該更多的使用多簽技術,避免單點攻擊風險。二、安全建議SharkTeam提醒您,在涉足區塊鏈項目時請提高警惕,選擇更穩定、更安全,且經過完備多輪審計的公鏈和項目,切不可將您的資產置于風險之中,淪為黑客的提款機。而作為項目方,智能合約安全關系用戶的財產安全,至關重要!區塊鏈項目開發者應與專業的安全審計公司合作,進行多輪審計,避免合約中的狀態和計算錯誤,為用戶的數字資產安全和項目本身安全提供保障。

巴比特訊,9月14日,隨著對ETH和BTC敞口的需求趨緩,機構交易員紛紛涌向Solana,上周SOL投資產品占加密投資產品周流入總額的86.6%.

1900/1/1 0:00:00來源:財聯社 作者:阿樂 全球最大對沖基金——橋水基金創始人達利歐周三接受媒體采訪時表示,如果比特幣真的成功了,監管機構最終會控制該加密貨幣。“如果最終它成功了,他們將立即殺死它,或盡力殺死它.

1900/1/1 0:00:00元宇宙,被越來越多的人所提及和討論,不同的人對元宇宙的定義和看法也不盡相同,胡安也在近期的演講中談及了元宇宙的概念、愿景以及構建。 本文將以第一人稱的方式闡述,胡安演講的主要內容.

1900/1/1 0:00:00作者:KatieHaun、TomicahTillemann、JamesRathmell原文標題:《Stablecoins,Stability.

1900/1/1 0:00:00作者:邊界的LilyKing作者簡介:作為總法律顧問任職于一家管理超400億美元資產的亞洲最大的另類投資管理基金,即將加入亞洲最大的加密資產托管平臺和機構資管平臺Cobo擔任COO.

1900/1/1 0:00:00巴比特訊,9月30日,PeckShield協助ElevenFinance收回450萬美元。據鏈上追蹤信息顯示,攻擊者已于下午15時57分返還所獲全部虛擬資產.

1900/1/1 0:00:00