BTC/HKD-0.51%

BTC/HKD-0.51% ETH/HKD-2.26%

ETH/HKD-2.26% LTC/HKD-2.67%

LTC/HKD-2.67% ADA/HKD-0.45%

ADA/HKD-0.45% SOL/HKD-1.92%

SOL/HKD-1.92% XRP/HKD-2.85%

XRP/HKD-2.85%8月10日,去中心化年金協議?PunkProtocol遭到攻擊,損失890萬美元,后來團隊又找回了495萬美元。

SharkTeam第一時間對此事件進行了攻擊分析和技術分析,攻擊原因在于投資策略中找到了一個關鍵漏洞:CompoundModel代碼中缺少初始化函數的修飾符的問題,可以被重復初始化。希望后續的區塊鏈項目可以引以為戒,共筑區塊鏈行業的安全防線。

一、事件分析

黑客1的兩筆攻擊交易:

0x7604c7dd6e9bcdba8bac277f1f8e7c1e4c6bb57afd4ddf6a16f629e8495a0281

慢霧:利用者通過執行惡意提案控制了Tornado.Cash的治理:金色財經報道,SlowMist發布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻擊,利用者通過執行惡意提案控制了Tornado.Cash的治理。5月13日,利用者發起了20提案,并在提案中說明20提案是對16提案的補充,具有相同的執行邏輯。但實際上,提案合約多了一個自毀邏輯,其創建者是通過create2創建的,具有自毀功能,所以在與提案合約自毀后,利用者仍可以部署不同的以與以前相同的方式將字節碼發送到相同的地址。不幸的是,社區沒有看到擬議合約中的犯規行為,許多用戶投票支持該提案。

在5月18日,利用者通過創建具有多個交易的新地址,反復將0代幣鎖定在治理中。利用提案合約可以銷毀并重新部署新邏輯的特性,利用者在5月20日7:18(UTC)銷毀了提案執行合約,并在同一地址部署了一個惡意合約,其邏輯是修改用戶在治理中鎖定的代幣數量。

攻擊者修改完提案合約后,于5月20日7:25(UTC)執行惡意提案合約。該提案的執行是通過 Delegatecall 執行的,因此,該提案的執行導致治理合約中由開發者控制的地址的代幣鎖定量被修改為 10,000。提案執行完成后,攻擊者從治理庫中解鎖了TORN代幣。金庫中的TORN代幣儲備已經耗盡,同時利用者控制了治理。[2023/5/21 15:17:00]

0xa76cd31bcd48869621e7f2698ac8754699026acd0655a6d33280224dabed4cfa

安全研究人員:黑客通過使用惡意軟件感染黑客工具進行攻擊:Cybereason安全研究人員Amit Serper最近發現一種新的惡意軟件活動,黑客組織通過感染流行的黑客工具,將其他黑客作為攻擊目標。此類活動據稱已持續一年,盡管它是最近才被發現。它似乎還瞄準了一些現有的黑客工具,其中許多是為了通過濫用產品密鑰生成器等從各種數據庫中過濾數據而設計的。據Serper報道,這些工具正受到強大的遠程訪問特洛伊木馬的感染。一旦有人打開它們,黑客就可以完全訪問目標黑客的設備。Serper補充說,黑客在自己的網絡中尋找受害者,他們正積極地試圖通過在各種黑客論壇上發布重新打包的工具來感染盡可能多的其他人。(U.Today)[2020/3/11]

動態 | 警惕黑客利用Virobot惡意軟件執行勒索攻擊:降維安全實驗室關注到一款新的惡意軟件Virobot,它通過微軟Outlook以垃圾郵件的方式進行大肆傳播。一旦感染Virobot,它會通過隨機生成秘匙來加密用戶文檔,竊取諸如信用卡信息和密碼在內的諸多敏感數據。此外,Virobot還會將受害者數據通過POST發送到C&C服務器上。更多細節和緩解措施請聯系降維安全實驗室。[2018/9/24]

黑客2的兩筆攻擊交易

0x597d11c05563611cb4ad4ed4c57ca53bbe3b7d3fefc37d1ef0724ad58904742b

0x4c8072a57869a908688795356777270a77f56ae47d8f1d869be0d25e807e03b1

Opera瀏覽器將發布“反惡意挖比特幣”功能:加密貨幣惡意挖掘軟件最近已經成為網絡安全領域的熱門話題,目前一些流行的互聯網瀏覽器已經開始針對這一問題提供防護。Opera瀏覽器的開發者已經宣布,他們軟件的下一個版本將提供一個內置的“反比特幣挖礦”功能,簡稱為Nocoin。這個新的保護功能有望阻止任何可能濫用設備計算能力的加密貨幣挖掘腳本。Opera軟件團隊成員Kornelia Mielczarczyk向用戶解釋說,如果你的電腦突然變得很熱,CPU使用率突然變成了100%,電腦風扇瘋狂的轉,電池很快要被耗盡了,這一切看似毫無理由,但卻表明很有可能有人利用你的計算機在挖掘比特幣。[2017/12/27]

黑客2的攻擊合約地址:

0x00000000b2ff98680adaf8a3e382176bbfc34c8f

黑客2的地址:

0x3aa27ab297a3a753f79c5497569ba2dacc2bc35a

0xe36cc0432619247ab12f1cdd19bb3e7a24a7f47c

黑客2退回的兩筆交易地址:

0xc977ea434d083ac52f9cad00417bcffb866b894a5cbabf1cc7af9c00e78b8198

0xa85ce7d9d0882b858bf3dbc8f64b72ff05f5399ec3d78d32cea82e6795ccc7ce

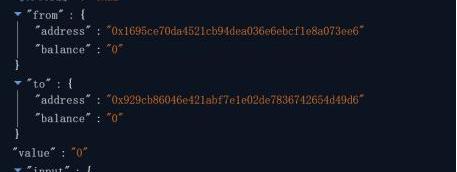

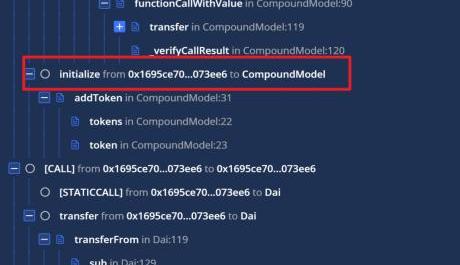

下面以黑客1正式攻擊交易為例

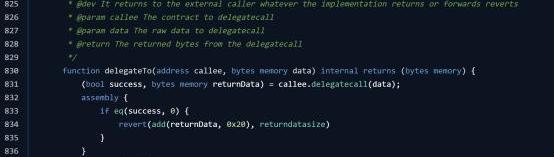

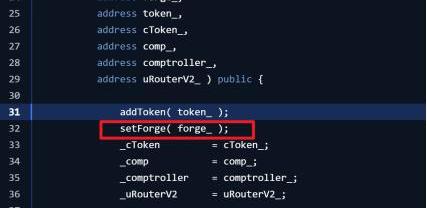

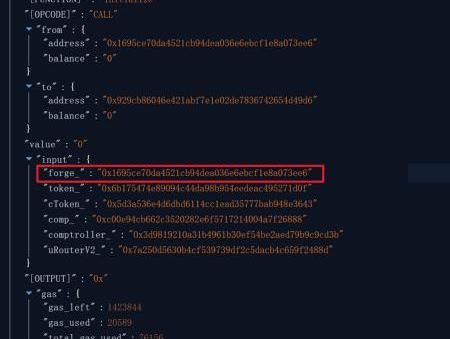

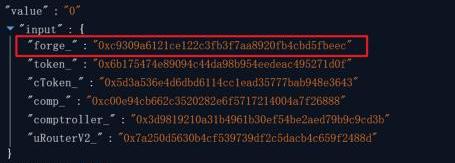

黑客的攻擊執行了delegateCall,將攻擊者的合約地址寫入到compoundModel中initialize函的forge_參數。setForge(address)函數在初始化函數中執行。這是一個修改Forge地址的功能。

然后,它執行withdrawToForge函數并將所有資金發送到攻擊者的合約。

隨后在調用initialize函數發現forge_參數已經被替換成攻擊者合約的地址。

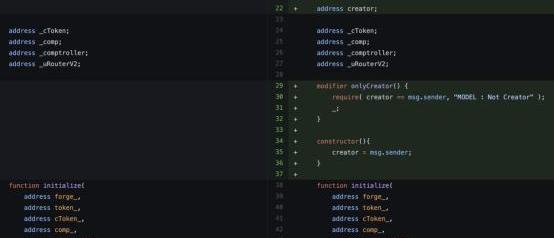

鏈接到forge_的所有CompoundModel都使用相同的代碼,因此所有資產都轉移到攻擊者的合約中。目前,導致黑客入侵的代碼已被項目方修補。添加了兩個Modifiers,這樣只有ContractCreator可以調用Initialize函數并控制它只被調用一次。

二、安全建議

本次攻擊的根本原因在于CompoundModel合約中缺少對初始化函數的安全控制,可以被重復初始化。初始化函數應只能調用一次,而且需要進行調用者權限鑒別;如果合約是使用初始化函數,而不是在構造函數中進行初始化,則應使用安全合約庫中的初始化器來進行初始化。避免合約被惡意操縱,造成合約關鍵參數和邏輯的錯誤。

SharkTeam提醒您,在涉足區塊鏈項目時請提高警惕,選擇更穩定、更安全,且經過完備多輪審計的公鏈和項目,切不可將您的資產置于風險之中,淪為黑客的提款機。而作為項目方,智能合約安全關系用戶的財產安全,至關重要!區塊鏈項目開發者應與專業的安全審計公司合作,進行多輪審計,避免合約中的狀態和計算錯誤,為用戶的數字資產安全和項目本身安全提供保障。

巴比特訊,9月29日,以太坊創始人VitalikButerin聯合KristofGazso、yoav.eth、DrorTirosh、NamraPatel、TomaszK.Stanczak等人發布.

1900/1/1 0:00:00巴比特訊,NFT項目AxieInfinity首席運營官兼聯合創始人Aleksander在推特發文解釋了AXS成本相對于SLP每個品種的成本不平衡問題,他表示自己想對SLP和項目增長做一些澄清.

1900/1/1 0:00:00巴比特訊,PayPal近期一直在談論其“超級應用”計劃,最近告訴投資者其即將推出的數字錢包和支付應用已經開始發布.

1900/1/1 0:00:00巴比特訊,9月16日,據加密投資者Arthur_0推特消息,新加坡金融科技公司Singsaver正與美國運通公司合作,為在新加坡注冊的信用卡持有人獎勵BTC.

1900/1/1 0:00:00原標題:DigitalAssets:FromFringetoFuture 來源:紐約梅隆銀行 翻譯、整理:ChenZou數字資產顯然已經進入了主流.

1900/1/1 0:00:00Immutable是一種建立在以太坊區塊鏈上的Layer2非同質代幣(NFT)協議,已宣布從多家企業風險投資公司籌集6000萬美元的B輪融資.

1900/1/1 0:00:00