BTC/HKD-4.96%

BTC/HKD-4.96% ETH/HKD-11.48%

ETH/HKD-11.48% LTC/HKD-10.73%

LTC/HKD-10.73% ADA/HKD-8.66%

ADA/HKD-8.66% SOL/HKD-7.84%

SOL/HKD-7.84% XRP/HKD-9.51%

XRP/HKD-9.51%2023年8月18日,據Beosin-Eagle Eye態勢感知平臺消息,Optimism鏈的DeFi借貸協議Exactly Protocol遭受黑客攻擊,黑客獲利超700萬美元。

攻擊發生之后,Exactly Protocol在社交媒體上表示,正在嘗試與攻擊者溝通,以歸還被盜資產,已向提交報告。

三天之后的8月21日,Exactly Protocol發文表示協議現已解除,用戶可以執行所有操作,也沒有發生任何清算。為了明確起見,黑客攻擊只影響到使用外圍合約(DebtManager)的用戶。沒有使用該合約的用戶沒有任何損失,協議仍在正常運行。

Beosin安全團隊第一時間對本次事件進行了分析,結果如下。

事件相關信息

●攻擊交易

Beosin:Arcadia Finance項目遭受攻擊,黑客獲利約45萬美元:金色財經報道,7月10日,Beosin EagleEye監測顯示,鏈上保證金協議Arcadia Finance項目遭受黑客攻擊,黑客獲利約45萬美元。[2023/7/10 10:45:30]

0x3d6367de5c191204b44b8a5cf975f257472087a9aadc59b5d744ffdef33a520e

0x1526acfb7062090bd5fed1b3821d1691c87f6c4fb294f56b5b921f0edf0cfad6

0xe8999fb57684856d637504f1f0082b69a3f7b34dd4e7597bea376c9466813585

●攻擊者地址

安全團隊:SNK項目遭受攻擊,黑客獲利約19萬美元:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,SNK項目遭受攻擊(0x7394f2520ff4e913321dd78f67dd84483e396eb7a25cbb02e06fe875fc47013a),黑客利用SNK的邀請獎勵機制獲利19萬美元,目前資金仍在黑客地址中0x7738B2f18d994C7c8Fa10E1FE456069624740f3e,Beosin Trace將持續對資金流向進行監控。[2023/5/10 14:54:01]

0x3747dbbcb5c07786a4c59883e473a2e38f571af9

●攻擊合約

0x6dd61c69415c8ecab3fefd80d079435ead1a5b4d

BlockSecAlert: Agave合約遭受攻擊黑客獲得約540萬美元的利潤:3月15日消息,根據BlockSec報告,xDai Chain上Agave合約因為一個非信任的外部調用遭受攻擊。攻擊者在沒有任何負債的情況下調用了`liquidateCall` 函數來清算自己。在清算過程中,清算合約調用了攻擊者合約,攻擊合約在此過程中存入了2728個通過閃電貸獲取的WETH,鑄造出2728 aWETH。并以此為抵押,借出了Agave項目中所有可用資產。外部調用結束后,`liquidateCall`函數直接清算了攻擊者之前存入的2728 aWETH,并將其轉給清算者。攻擊交易見原文鏈接。據此前消息,Agave發推稱,協議遭到攻擊,目前已暫停合約,之后會公布具體情況。[2022/3/15 13:58:22]

0x995a24c99ea2fd6c87421d516216d9bdc7fa72b4

Visor Finance攻擊事件報告:黑客獲取了管理帳戶訪問權限:基于Uniswap V3的DeFi流動性協議Visor Finance就此前發生的攻擊事件發布報告稱,攻擊者獲得了一個管理帳戶的訪問權限,能夠從尚未存入流動性提供者頭寸的存款中提取資金。報告稱,被盜金額約占其300萬美元TVL的16.7%(約合50萬美元),并證實該黑客并非團隊成員,因此對其緊急提款保障措施缺乏充分了解,被盜資金僅限于未配置的資產。(BeInCrypto)[2021/6/21 23:53:12]

●被攻擊合約

0x16748cb753a68329ca2117a7647aa590317ebf41

漏洞分析

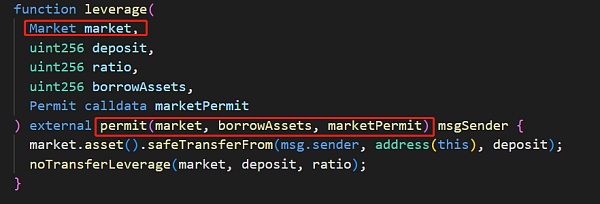

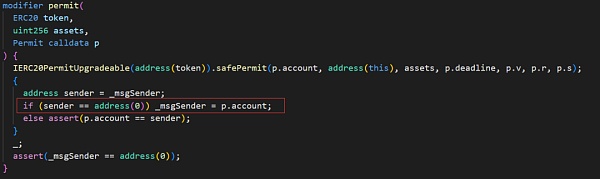

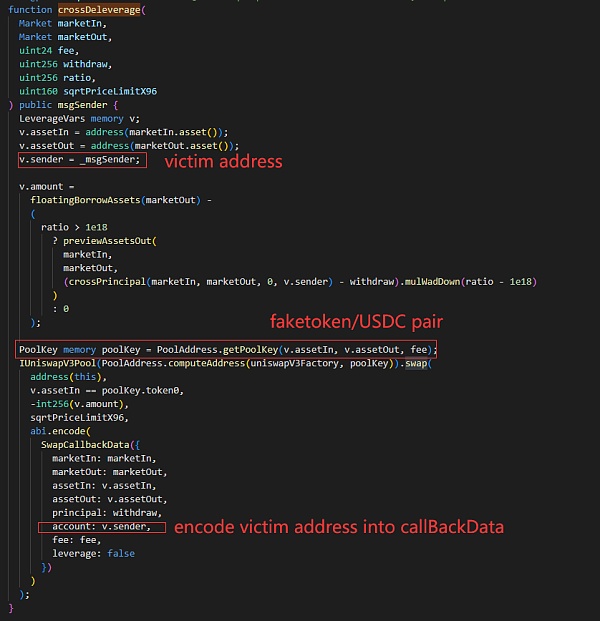

漏洞合約中的多個Market地址參數可被操控。攻擊者通過傳入惡意的Market合約地址,成功繞過permit檢查,執行了惡意的deposit函數,竊取了用戶的抵押品USDC并清算用戶資產,最終實現了攻擊者的盈利目的。

BSC生態項目PancakeHunny 遭遇黑客攻擊 黑客獲利 43 ETH:據PeckShield派盾追蹤分析,PancakeBunny的仿盤PancakeHunny遭到黑客攻擊,黑客獲利43ETH(合計10余萬美元)。[2021/6/3 23:07:40]

攻擊流程

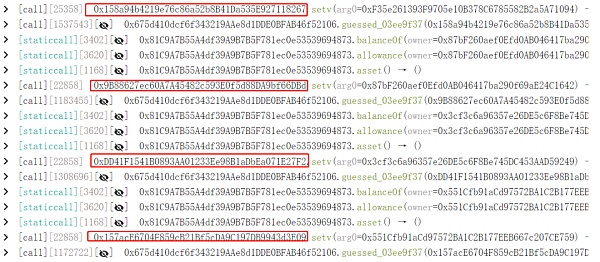

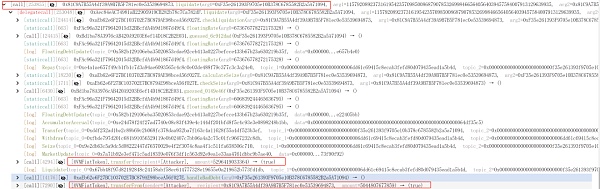

我們以0x3d6367…這筆交易為例

攻擊準備階段:

1.攻擊者創建了多個惡意Market合約

攻擊階段

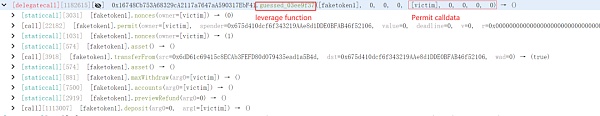

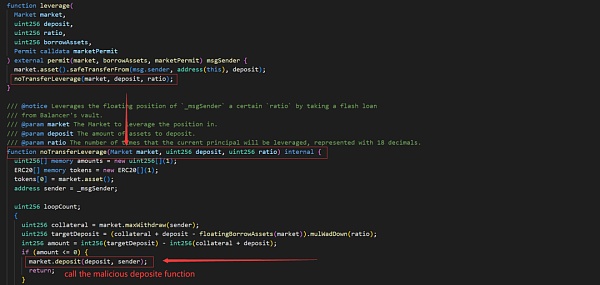

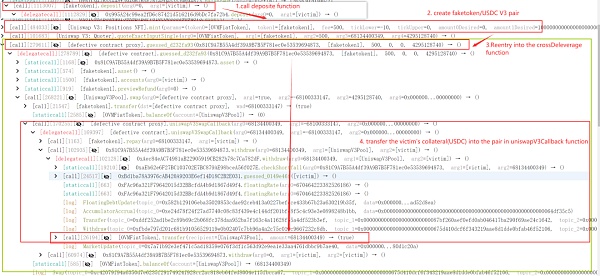

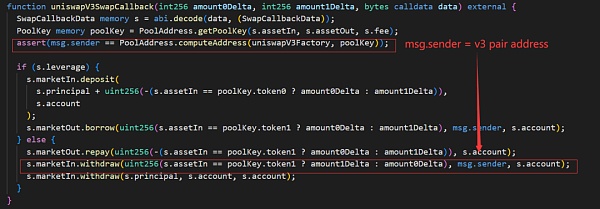

1.攻擊者調用漏洞合約的leverage函數(杠杠函數)傳入偽造的market合約地址,由于market地址未校驗合法性,permit檢查被繞過并將_msgSender更改為受害者地址,這里為步驟3竊取受害者資產做了準備。

2.leverage函數會繼續調用惡意market合約中的deposit函數,進而執行攻擊者的惡意代碼

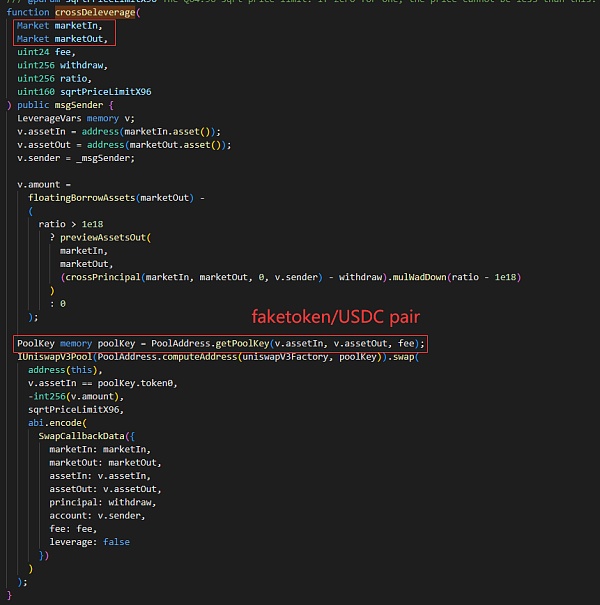

3.deposit函數中的惡意代碼會先創建一個V3 惡意token/USDC的池子,然后再重入進漏洞合約的crossDeleverage函數。由于marketIn和marketOut同樣可控,導致crossDeleverage函數計算的V3池子最終為攻擊者創建的V3池子。

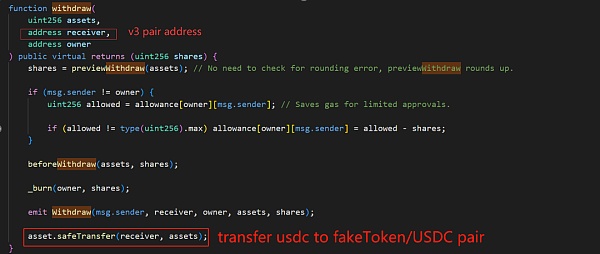

4.此時由于_msgSender已經修改為了受害者,crossDeleverage函數進一步調用攻擊者創建的V3池子的swap函數用作閃電貸,并在回調函數uniswapV3callback中將受害者的資金轉入至V3池子中。

5.攻擊者移除流動性將受害者資金從V3池子中竊取出來。

6.由于受害者抵押資金被轉走,滿足清算條件,攻擊者進一步清算了受害者的頭寸而獲得了更多的收益。

資金追蹤

截止發文時,被盜資金已通過Optimism bridge和Across Protoco跨鏈至以太坊。

總結

針對本次事件,Beosin安全團隊建議:

建議用作憑證代幣的合約地址需要填加白名單功能,以免被惡意操控。目前,Beosin已對Optimism鏈上多個項目諸如DIPX等進行過安全審計,因此Beosin建議項目上線前,選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

Beosin

企業專欄

閱讀更多

金色財經

金色財經 善歐巴

web3中文

金色早8點

YBB Capital

吳說Real

元宇宙簡史

Tags:EOSSINMARKARKEEOS原力Media Licensing TokenMARKS幣Mango Markets

來源:甲子光年智庫作者:劉瑤、馬詩晴當前全球互聯網發展正處于從Web2.0向Web3.0時代的過渡階段.

1900/1/1 0:00:00來源:財聯社|區塊鏈日報 記者徐賜豪 據韓國政策簡報會官網近日消息,韓國政府為積極推動元宇宙公司發展,決定投資179億韓元用于扶持元宇宙企業內容開發和海外擴張.

1900/1/1 0:00:00作者:@gkoupi 翻譯:善歐巴,金色財經沒有人說準確命中靶心是容易的為什么我們需要對任何事情采取任何行動?去中心化金融(DeFi)生態系統已成為金融世界的顛覆性 力量.

1900/1/1 0:00:00颯姐團隊作為一支長期為國內外用戶提供專業金融科技領域,專業法律服務的律師團隊,一直以來對GameFi(以下簡稱“鏈游”)有著濃厚的興趣,我們始終認為.

1900/1/1 0:00:00原文作者:?LivingOpera貢獻者:Shaun@DAOrayaki.org審核者:DAOctor@DAOrayaki.

1900/1/1 0:00:00作者:Dragos,Onchain Angels成員;翻譯:金色財經xiaozou我想寫一篇關于friend.tech的文章,說明為什么我認為它會持續增長,并且還會為Web3社交的第一批迭代.

1900/1/1 0:00:00