BTC/HKD+1.4%

BTC/HKD+1.4% ETH/HKD+1.32%

ETH/HKD+1.32% LTC/HKD-0.05%

LTC/HKD-0.05% ADA/HKD+0.56%

ADA/HKD+0.56% SOL/HKD+4.09%

SOL/HKD+4.09% XRP/HKD+0.54%

XRP/HKD+0.54%北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni's MasterChef 合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址: https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易實例: https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

LBank藍貝殼于4月9日16:50首發 BOSON:據官方公告,4月9日16:50,LBank藍貝殼首發BOSON(Boson Protocol),開放USDT交易,4月9日16:00開放充值,4月12日16:00開放提現。上線同一時間開啟充值交易BOSON瓜分10,000 USDT。

LBank藍貝殼于4月9日16:50開啟充值交易BOSON瓜分10,000 USDT。用戶凈充值數量不少于1枚BOSON ,可按凈充值量獲得等值1%的BOSON的USDT空投獎勵;交易賽將根據用戶的BOSON交易量進行排名,前30名可按個人交易量占比瓜分USDT。詳情請點擊官方公告。[2021/4/9 20:02:26]

合約地址

Masterchef合約: https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

首發 | imKey正式支持Filecoin,成為首批Filecoin硬件錢包:12月1日,隨著imToken2.7.2版本上線,imKey同步支持Filecoin,成為業內首批正式支持FIL的硬件錢包。Filecoin作為imKey多鏈支持的優先級項目之一,成為繼BTC、ETH、EOS和COSMOS四條公鏈后的第五條公鏈。

據悉,imKey團隊已在Q4全面啟動多鏈支持計劃,計劃實現imToken已經支持的所有公鏈項目,本次imKey升級更新,無需更換硬件,不涉及固件升級,通過應用(Applet)自動升級,即可實現imKey對Filecoin的支持及FIL的代幣管理。[2020/12/2 22:52:32]

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

首發 | 百度財報體現區塊鏈 BaaS平臺成為新戰略重點:金色財經報道,2020年2月28日,百度(股票代碼BAIDU)公布財報,其中將區塊鏈BaaS平臺相關的進展進行了單獨敘述,依托于百度智能云的區塊鏈平臺有望成為技術創新方向的新增長引擎。在AI服務上,百度與上海浦東發展銀行達成合作,共建區塊鏈聯盟,在百度區塊鏈服務(BaaS)平臺上實現跨行信息驗證。[2020/2/28]

準備階段:

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

在UBT代幣合約中,有兩個惡意的函數實現:

1. 在 "transferFrom() "函數中,攻擊者實現了對MasterChef的 "deposit() "函數的調用,以存入LP代幣。

首發 | 嘉楠耘智宣布與Northern Data在AI、區塊鏈等高性能計算領域達成戰略合作:據官方消息,2020年2月17日,嘉楠耘智宣布與區塊鏈解決方案及數據中心服務提供商Northern Data AG達成戰略合作。本次合作的內容涵蓋AI、區塊鏈及數據中心運維等高性能計算領域。

嘉楠耘智擁有豐富的高性能計算專用ASIC芯片研發經驗。Northern Data AG則專注于區塊鏈和數據中心等高性能計算基礎設施的建設。通過本次戰略合作,雙方將在AI、區塊鏈等新興領域進一步釋放增長潛能。[2020/2/19]

2. 一個 "withdrawAsset() "函數,將調用Masterchef的 "withdraw() "來提取存入的LP代幣。

攻擊階段:

攻擊者利用閃電貸獲得了156,984 BSC-USD和157,210 BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

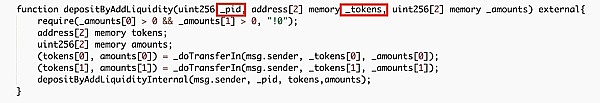

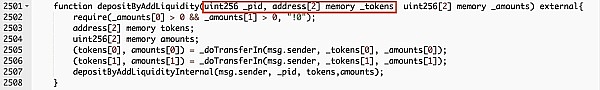

然后,攻擊者調用 "depositByAddLiquidity() "函數,將LP代幣存入資金池。

1. 在調用此函數時:輸入參數“_pid ”為18,“_tokens ”為[UGT,UBT]。

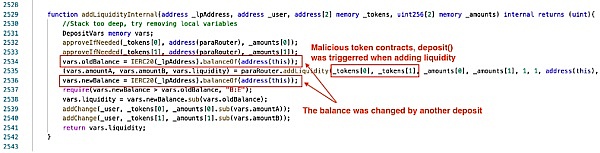

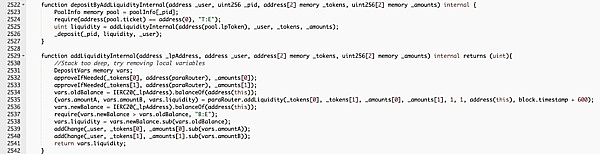

2. 因為 depositByAddLiquidity() 會調用 “UBT.transferFrom()” 函數, 因此MasterChef.deposit() 函數會被觸發并且向合約存入 155,935 LP 代幣。

3. 因此, 155,935 LP 代幣被存入了兩次并且攻擊者獲得了兩份“userInfo” 的記錄 (一次是從 UBT, 另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1. 第一次是通過函數“UBT.withdrawAsset()”。

2. 另一個是來自攻擊者對 “Masterchef.withdraw() ”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣(UBT)的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特

除此之外,CertiK官網已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及Rug Pull相關的各種社群預警信息。

幾分鐘后,電子音樂開始跳動,毛絨玩具將被拋向空中,女性將出現旋轉彩色呼啦圈,一頭機械公牛將開始行動,一個接一個地擊退一個高興的騎手.

1900/1/1 0:00:00本文由”老雅痞laoyapicom“授權轉載 要點總結: Nansen 的一份報告指出,以太坊計價的NFT可能是高波動性加密貨幣的一個安全避風港.

1900/1/1 0:00:00Play to Earn,簡稱P2E,又可稱為“打金“,是一種邊玩邊賺的理念。憑借其上手快、門檻較低且易傳播的特點,搭上Gamefi的快車,迅速走入人們的視野.

1900/1/1 0:00:001.DeFi代幣總市值:1140.49億美元 DeFi總市值 數據來源:coingecko2.過去24小時去中心化交易所的交易量:37.

1900/1/1 0:00:00最近,QQ上線了一個叫做“超級QQ秀”的新功能。你可以把它理解成是QQ秀的升級版。打開手機QQ,點擊右上方加號旁邊的按鈕就可以進入超級QQ秀界面,用戶可以設置自己的虛擬形象,包括服裝、發型和配飾.

1900/1/1 0:00:00近期,虎符智能鏈HSC(Hoo Smart Chain) 基于全新發展方向,向全球去中心化應用開發者推出Grant Plan——「萬物生長計劃」.

1900/1/1 0:00:00