BTC/HKD+0.13%

BTC/HKD+0.13% ETH/HKD-0.25%

ETH/HKD-0.25% LTC/HKD-0.08%

LTC/HKD-0.08% ADA/HKD-1.14%

ADA/HKD-1.14% SOL/HKD+0.91%

SOL/HKD+0.91% XRP/HKD-0.47%

XRP/HKD-0.47%一、前言

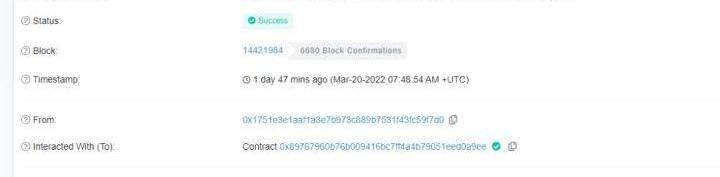

北京時間2022年3月21日,知道創宇區塊鏈安全實驗室監測到BSC鏈和以太坊上的UmbNetwork獎勵池遭到黑客攻擊,損失約70萬美元。實驗室第一時間對本次事件進行跟蹤并分析。

二、基礎信息

攻擊者地址:0x1751e3e1aaf1a3e7b973c889b7531f43fc59f7d0

韓國加密交易所Bithumb計劃成立該國首個虛擬資產政策研究機構:4月15日消息,韓國加密交易所Bithumb首席執行官Heo Baek-young表示,該交易所正準備成立一個研究機構,進行虛擬資產政策研究。暫定名為“Bithumb經濟研究所”。 據悉,這將是韓國首個目前從事與虛擬資產行業相關的政策研究的協會或機構。(先驅經濟報)[2022/4/15 14:25:56]

攻擊合約:0x89767960b76b009416bc7ff4a4b79051eed0a9ee

動態 | 不到一個月內2.12億枚XRP從Bithumb錢包轉至未知錢包:金色財經報道,Whale Alert在過去不到一個月內發現共六筆、總價值2.95億美元的2.12億枚XRP從韓國交易所Bithumb擁有的錢包轉移到了未知錢包。最近一次轉移發生在11小時前,共4500萬枚XRP。[2020/1/23]

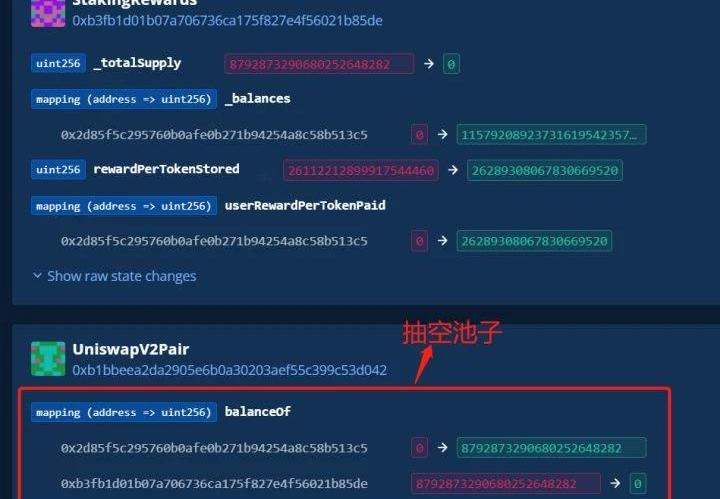

StakingRewards合約:0xB3FB1D01B07A706736Ca175f827e4F56021b85dE

以太坊交易哈希:0x33479bcfbc792aa0f8103ab0d7a3784788b5b0e1467c81ffbed1b7682660b4fa

韓國派出七名調查人員到Bithumb辦公室,已掌握服務器等相關資料:韓國警察廳網絡安全局的網絡調查科表示:“向首爾市江南區Bithumb的辦公室投入7名調查官進行調查。”已經掌握了系統連接記錄等服務器相關資料,正在與相關人士進行面談。表示:“為了確保計算機系統的連接記錄,派遣了調查官,我們以職員的陳述等為基礎,正在觀察是否發生了黑客攻擊,還是發生了計算機系統的錯誤等問題。”[2018/6/20]

BSC交易哈希:0x784b68dc7d06ee181f3127d5eb5331850b5e690cc63dd099cd7b8dc863204bf6

三、漏洞分析

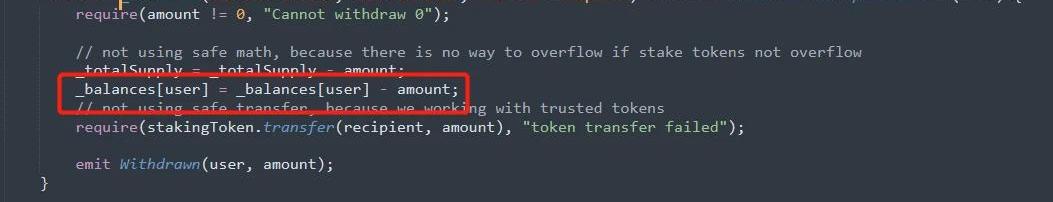

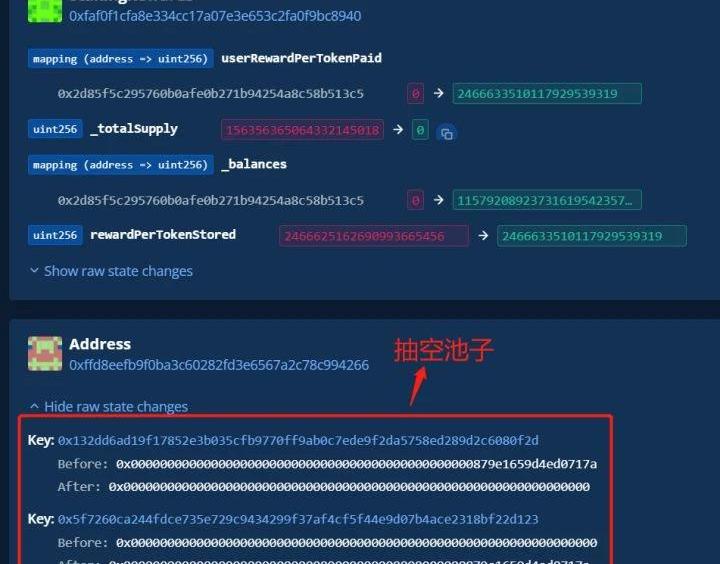

此次事件,漏洞關鍵在于UmbNetwork獎勵池的StakingRewards合約中的_balance函數出現溢出漏洞,合約未校驗檢查balance的值,攻擊者通過amount發起下溢攻擊,抽空了池子中的代幣。

從合約代碼我們可以看出,合約未正確使用SafeMath安全庫且未作溢出檢查,導致此次攻擊發生。

四、攻擊流程

攻擊者從BSC鏈發起攻擊獲取156枚pancake-LP代幣:

攻擊者在以太坊上發起攻擊獲取8792枚UNI-V2代幣:

隨后攻擊者分別將代幣轉分別換成ETH、UMB和BNB,獲利約70萬美元。

五、分析

本次攻擊事件核心是由于合約未正確使用SafeMath庫并且未對合約進行溢出檢查導致合約出現溢出漏洞,而導致了此次事件的發生,建議項目方多加注意檢查合約是否正確使用各類安全庫。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

前言 新春二月,知道創宇區塊鏈安全實驗室拓寬了對區塊鏈安全信息收集總結的信息廣度,將專注于典型安全事件的視角,拔升到了對整個區塊鏈安全資訊的審視.

1900/1/1 0:00:00預言機在傳統資產所有權過渡以及在二級市場交易的數字資產方面擴大信任度并提高效率。 證券化是為非流動資產設計金融工具的過程,這些資產可以在二級市場上出售,并可能為所有者帶來收益.

1900/1/1 0:00:00感謝DAOrayaki社區貢獻者DAOctor、Will、Younes、Yofu、Herry及DoraFactoryEricZhang討論及反饋.

1900/1/1 0:00:000x01:前言 風投DAO組織BuildFinance在社交媒體發文表示,該項目遭遇惡意治理攻擊,攻擊者惡意鑄造了110萬枚BUILD并拋售套利.

1900/1/1 0:00:00據官方消息,Mirana已成為波場聯合儲備的第五位成員和白名單機構,獲得鑄造波場去中心化算法穩定幣USDD的權利.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察.

1900/1/1 0:00:00