BTC/HKD+0.81%

BTC/HKD+0.81% ETH/HKD+0.7%

ETH/HKD+0.7% LTC/HKD-0.63%

LTC/HKD-0.63% ADA/HKD-0.1%

ADA/HKD-0.1% SOL/HKD+2.85%

SOL/HKD+2.85% XRP/HKD-0.32%

XRP/HKD-0.32%

北京時間2022年4月17日,CertiK審計團隊監測到Beanstalk協議被惡意利用,導致24,830ETH和36,398,226BEAN遭受損失。攻擊者創建了一個惡意提案,通過閃電貸獲得了足夠多的投票,并執行了該提案,從而從協議中竊取了資產。目前,攻擊者已將所有的ETH轉移到了TornadoCash。

攻擊步驟

攻擊前黑客的準備行動:

攻擊者將一些BEAN代幣存入Beanstalk,用以創建惡意提案"InitBip18"。該提案一旦生效,將把協議中的資產轉移給攻擊者。

谷歌reCAPTCHA競爭對手Human Protocol將擴展至波卡平行鏈Moonbeam:金色財經報道,Human Protocol周四宣布將擴展到以太坊之外,擴展到尚未推出的Polkadot平行鏈Moonbeam。據悉,其反機器人系統hCaptcha是谷歌驗證碼(reCAPTCHA)的競爭對手。此舉還為在英特爾的開源計算機視覺注釋工具(CVAT)上增加新的分布式工作市場做好了準備,以更好地服務于機器學習的數據標簽。hCaptcha目前在15%的互聯網上運行,而谷歌reCAPTCHA占據了大部分互聯網。[2020/12/4 23:03:28]

正式發起攻擊流程:

①攻擊者閃電貸了3.5億Dai、5億USDC、1.5億USDT、3200萬Bean和1160萬LUSD。

Moonbeam Network推出測試網最新版本Moonbase Alpha v3:11月18日,Moonbeam Network官方發推宣布推出測試網最新版本Moonbase Alpha v3。用戶將能夠使用單個以太坊帳戶及其關聯的私鑰來與Moonbeam EVM中實現的DApp和協議進行交互。此外該測試網包含一個帳戶系統更新,以太坊開發人員和代幣持有者不用全部維護雙私鑰和地址。可僅使用一個私鑰,而無需在平臺兩種類型賬戶間進行轉移。注:Moonbeam為智能合約平臺,主要目標是將以太坊項目擴展到Polkadot鏈。[2020/11/18 21:11:17]

②閃電貸的資產被轉換為795,425,740BEAN3Crv-f和58,924,887BEANLUSD-f。

Beam首席執行官:基于對隱私的需求,最終一切都將轉移到機密DeFi:匿名幣Beam在6月29日進行了第二次硬分叉升級,以啟用Beam上的“機密DeFi”(Confidential DeFi)。Beam首席執行官Alexander Zaidelson在接受采訪時表示,機密DeFi是“一個金融服務的生態系統,具有完全的機密性、巨大的可用性和可選擇的可審核性”。Zaidelson承認Compound和Maker等其他DeFi服務是“可靠的金融工具”。但他駁斥了最近的DeFi熱潮與2017年ICO熱潮之間的比較,并將ICO描述為“一個有缺陷的概念,人們相信入侵的承諾并損失了金錢”。他同時也指出了其他DeFi服務與Beam的DeFi的不同之處。Zaidelson表示:“它們建立在以太坊的基礎上,這是隱私的對立面。Beam 機密DeFi將提供改進的功能,加上財務隱私,所有這些都具有良好的可用性和審計交易的能力。”當被問及Beam的DeFi是否針對不同于COMP和Maker的受眾時,Zaidelson回答說:“每個人都需要隱私,因此最終,一切都會轉移到機密的DeFi。”(Cointelegraph)[2020/7/5]

③攻擊者將步驟中獲得的所有資產存入Diamond合約,并投票給惡意的BIP18提案。

聲音 | Beam首席執行官:Beam團隊和萊特幣團隊一直保持著開放的對話:萊特幣目前正在開發Mimblewimble隱私技術。基于Mimblewimble的隱私幣項目Beam首席執行官Alexander Zaidelson在接受采訪時表示,Beam團隊和萊特幣團隊一直保持著開放的對話。Zaidelson稱:“從一開始,我們就在構建解決方案方面提供了幫助,主要與結構和設計有關。” 本月早些時候,萊特幣曾宣布正在與Grin開發人員David Burkett合作,進一步開發Mimblewimble。[2019/8/28]

④函數emergencyCommit()被立即調用以執行惡意的BIP18提案。

⑤在步驟3和4之后,攻擊者能夠竊取合約中的36,084,584BEAN,0.54UNIV2(BEAN-WETH),874,663,982BEAN3Crv及60,562,844BEANLUSD-f。

⑥攻擊者利用在步驟5中竊取的資產來償還閃電貸,并獲得了其余的24,830WETH和36,398,226BEAN作為利潤。

漏洞分析

該漏洞的根本原因:

Silo系統中用于投票的BEAN3Crv-f和BEANLUSD-f可以通過閃電貸獲得。然而,由于Beanstalk協議中缺乏反閃電貸機制,攻擊者可以借用該協議所支持的眾多代幣從而為惡意提案投票。

攻擊者如何繞過驗證:

為了通過"emergencyCommit()"執行提案,攻擊者需要繞過以下驗證。

驗證一:確保BIP被提出后,有24小時的窗口期。

驗證二:確保對某一特定BIP的投票比例不低于閾值,即?。

由于BIP18提案是在一天前創建,因此驗證一可被繞過;通過閃電貸,BIP18提案獲得了78%以上的投票,超過了67%,因此繞過了驗證二。

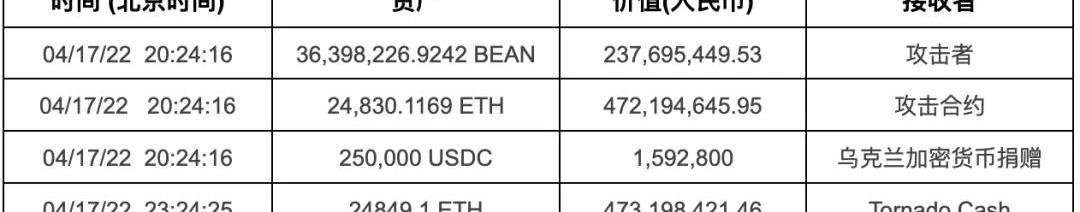

資產去向

其他細節

漏洞交易

BIP18提案:https://etherscan.io/tx/0x68cdec0ac76454c3b0f7af0b8a3895db00adf6daaf3b50a99716858c4fa54c6f

執行BIP18:https://etherscan.io/tx/0xcd314668aaa9bbfebaf1a0bd2b6553d01dd58899c508d4729fa7311dc5d33ad7

合約地址

受害者合約:https://etherscan.io/address/0xc1e088fc1323b20bcbee9bd1b9fc9546db5624c5#code

攻擊者合約:https://etherscan.io/address/0x1c5dcdd006ea78a7e4783f9e6021c32935a10fb4

惡意提案:https://etherscan.io/address/0xe5ecf73603d98a0128f05ed30506ac7a663dbb69

攻擊者初始資金活動:https://arbiscan.io/address/0x71a715ff99a27cc19a6982ae5ab0f5b070edfd35

https://debank.com/profile/0x1c5dcdd006ea78a7e4783f9e6021c32935a10fb4/history

寫在最后

通過審計,我們可以發現閃電貸可用于操縱投票這一風險因素。

攻擊發生后,CertiK的推特預警賬號以及官方預警系統已于第一時間發布了消息。同時,CertiK也會在未來持續于官方公眾號發布與項目預警相關的信息。

繼LooksRare之后,誰是OpenSea的下一個競爭者?頂級機構Paradigm投資的Zora是一個不容忽視的存在,原因主要有兩點:1.股東背景豪華.

1900/1/1 0:00:00Tether:將跨鏈轉換共計10.2億枚USDT,USDT總供應量不變5月12日消息,USDT發行商Tether宣布,Tether將與第三方協調進行跨鏈轉換.

1900/1/1 0:00:00“Web3”和“網絡效應”這兩個詞現在變得比“機器學習”或“人工智能”更經常被濫用。這些術語被緊跟熱點的推特大V拿去亂用,令人感到窒息和頭疼,久而久之,這兩個術語竟成為流行語,但關于其運行的本質.

1900/1/1 0:00:00在DeFi這條賽道里,AndreCronje這位賽手可謂是風云人物。被稱為“DeFi之王”的AC手握數十個知名項目,他是YearnFinance創始人、是熱門公鏈Fantom生態的核心貢獻者、也.

1900/1/1 0:00:002022.2.7第104期 本期關鍵字 Tezos鏈上藝術家發布主題NFT;Tiffany總裁更換推特頭像;Circle在Flow網絡發行USDC;UMA在Optimistic上部署;Carda.

1900/1/1 0:00:00SupraOracles宣布與BotPlanet建立合作伙伴關系,BotPlanet是一個將DeFi和NFT結合成可互操作的跨鏈體驗的多鏈游戲化生態系統.

1900/1/1 0:00:00