BTC/HKD+0.58%

BTC/HKD+0.58% ETH/HKD+0.82%

ETH/HKD+0.82% LTC/HKD+0.74%

LTC/HKD+0.74% ADA/HKD+2.57%

ADA/HKD+2.57% SOL/HKD+4.02%

SOL/HKD+4.02% XRP/HKD+1.11%

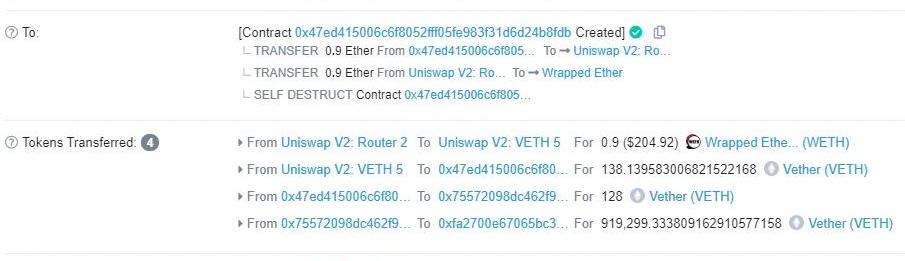

XRP/HKD+1.11%2020年6月30日下午5:46,Beosin-OSINT威脅情報系統發現VETH智能合約遭受攻擊,被盜919299個VETH。成都鏈安-安全研究團隊第一時間對本次事件進行跟蹤分析。根據鏈上交易顯示:攻擊者利用自建合約通過Uniswap將0.9ETH兌換為138VETH,之后對VETH智能合約發起攻擊,在攻擊完成后自建合約進行自我銷毀。本次攻擊成本僅0.9ETH,約合200美元。交易詳情如下:

成都鏈安:Wuliangye NFT項目疑似Rug Pull,共獲利70.5個ETH:8月11日,成都鏈安鷹眼監測顯示,Wuliangye NFT項目疑似Rug Pull,官網和社群已關閉。成都鏈安安全團隊通過鏈必追-虛擬貨幣智能研判平臺追蹤發現,有595個地址購買了705個WLY NFT,項目方共獲利70.5個ETH,接著將ETH交換為111316.22個USDT,最終轉入0x28C6c06298d514Db089934071355E5743bf21d60地址(標記為Binance 14)。[2022/8/11 12:18:18]

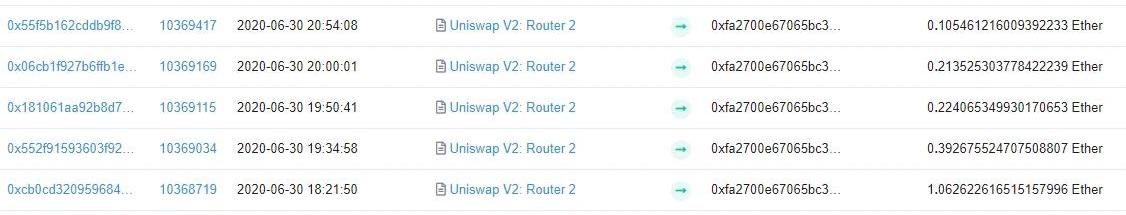

圖1在盜幣成功之后,攻擊者將盜取的VETH通過Uniswap換成了16ETH。如下圖所示:

成都鏈安:國內天穹數藏宣稱遭黑客攻擊,黑客利用虛假余額購買盜取用戶的藏品:5月17日消息,據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,天穹數藏宣稱遭黑客攻擊,藏品售價異常高達近千萬元。根據平臺公告稱:平臺數據遭遇大量惡意攻擊,黑客利用虛假余額購買盜取用戶的藏品,導致數據異常,目前已恢復,平臺已第一時間報警處理。成都鏈安安全團隊初步分析,導致本次攻擊的原因猜測為:攻擊者通過傳統網絡安全攻破了平臺方數據庫,惡意篡改賬戶余額,導致大量用戶高價掛單仍可成交,最終導致數據異常。成都鏈安安全團隊建議:

1、 國內數字藏品平臺方在設計、實現和部署的過程中,要關注通信與網絡安全、主機安全、數據庫安全、移動安全等傳統安全領域,做好安全防護;

2、 國內數字藏品平臺方在運維的過程中,要做好金融風控的設計和實施,避免出現大規模資金異動而不自知的情況;

3、 數字藏品消費者在選擇交易平臺時,需要關注平臺合規風險,注意保障自身財產安全;

4、 數字藏品消費者警惕炒作風險和市場泡沫,避免泡沫破裂時造成財產損失。[2022/5/17 3:22:51]

動態 | 成都鏈安再獲聯想創投、復星高科領投多輪數千萬元融資:區塊鏈安全公司成都鏈安科技有限公司繼2018年5月分布式資本種子輪投資,2018年11月界石資本、盤古創富天使輪投資后,近期連獲多輪融資,共計數千萬人民幣,由聯想創投、復星高科領投,成創投、任子行戰略投資,分布式資本、界石資本、盤古創富等老股東均跟投。

此次融資將用于持續深化區塊鏈全生態安全布局、研發“一站式”區塊鏈安全服務平臺、開展自主可控的區塊鏈安全技術研究、提升用戶全新體驗及全球化市場的拓展,助力成都鏈安成為全球區塊鏈安全領域的行業標桿。在當前區塊鏈新時代風口下,一方面成都鏈安將利用“一站式”區塊鏈安全平臺和服務,協助相關企業做好安全防護工作,提升安全防護能力,減少安全損失;另一方面將繼續大力協助政府監管機構做好調查取證等工作,以切實加強安全監管;同時多為行業發展發出正能量的聲音,帶頭建立起有序的行業規范,并促進安全標準建設。[2020/1/16]

圖2具體攻擊流程如下:攻擊者創建攻擊合約,通過Uniswap將0.9ETH兌換成138VETH;調用VETH合約changeExcluded函數,支付128VETH手續費,使mapAddress_Excluded的值為true;調用transferFrom函數,因mapAddress_Excluded的值為true,可以直接進行轉賬;攻擊完成后,攻擊者通過Uniswap將盜取的VETH兌換成16ETH。漏洞原理分析

動態 | 成都鏈安:10月發生較典型安全事件共5起:據成都鏈安態勢感知平臺——Beosin?Eagle-Eye統計數據顯示,在過去一個月(10月)中,共發生5起較為典型的安全事件。其中包括:1.EOS鏈上本月內總共發生兩起攻擊事件:一是假EOS攻擊;二是游戲服務器解析參數問題。2.亞馬遜云服務平臺AWS被爆遭到了DDoS攻擊,并因此被迫中斷了服務。3.網頁加密貨幣錢包Safuwallet被黑客通過注入惡意代碼竊取了大量資金,并且殃及幣安。4.Cryptopia被盜資產開始轉移:一部分ETH流入知名DeFi借貸平臺Compound;另有數個ETH流入一個叫做DeFi 2.0的DApp項目。鑒于當前區塊鏈安全新形勢,Beosin成都鏈安在此提醒各鏈平臺需要增強安全意識,重視各類型安全風險,必要時可尋求安全公司合作,通過第三方技術支持,排查安全漏洞,加固安全防線;各錢包項目應進一步做好安全方面的審查,有意識地增強項目系統架構的安全性,并建立完善的應急處理機制。如發生資產損失,可借助安全公司的幫助,進行資產溯源追蹤;用戶在進行投資行為時需謹慎,遠離資金盤,切勿刀口舔血。[2019/10/31]

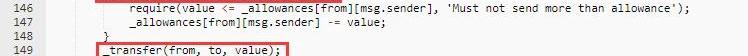

此漏洞產生的主要原因是changeExcluded函數修飾符為external,使得任何人都可以調用該函數來繞過transferFrom函數內部的授權轉賬額度檢查,將合約的VETH代幣盜走。首先分析transferFrom函數,在函數內部先進行!mapAddress_Excluded的判斷,按照正常邏輯,該結果為true后,將進行授權轉賬額度的檢查。但是轉賬函數_transfer的調用放在if語句體外,這就導致攻擊者可以通過將mapAddress_Excluded的值設置為true而繞過授權轉賬額度的檢查,直接進行VETH代幣轉移。transferFrom函數源碼如下圖所示:

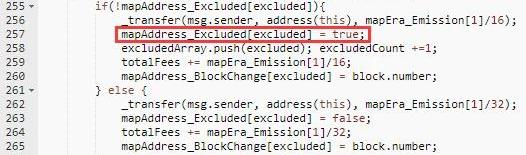

圖3通過分析修改mapAddress_Excluded值的代碼發現,在changeExcluded函數內實現了對其值的修改,且該函數修飾符為external,可供外部調用。changeExcluded函數源碼如下圖所示:

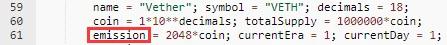

圖4在未對該值進行設置時,mapAddress_Excluded的初始值為false,最后if判斷結果為true,進入if語句體,調用_transfer進行轉賬,要求支付轉賬金額為:mapEra_Emission/16即128VETH,然后mapAddress_Excluded的值被設置為true。emission的值如下如所示:

圖5至此,再配合上面的transferFrom函數,攻擊者便可實現僅花費128VETH而將被攻擊合約的VETH代幣全部轉移出去。總結

此次VETH被盜事件,漏洞出自VETH合約而非Uniswap,VETH合約代碼的函數訪問修飾符的錯誤使用導致任何人都能繞過授權轉賬額度的檢查,以極低的成本發起攻擊。成都鏈安-安全研究團隊在此提醒各大智能合約運營商,在合約正式部署上線前應做好充分的代碼審計工作,即使是一些簡單的代碼錯誤也會財產損失。

出品|CoinVoice文|辛夷6月11日,先鋒基金宣布使用區塊鏈技術發行了一筆1.46億美元的ABS.

1900/1/1 0:00:00編者按:本文來自巴比特資訊,作者:Reddit,譯者:隔夜的粥,星球日報經授權發布。6月19日巴比特消息,知名社交網站Reddit宣布,其已與以太坊基金會建立了合作關系,現面向以太坊開發社區征求.

1900/1/1 0:00:00就在一年多前,在《開放式金融的超流抵押》一文當中,我就如何通過允許資產同時用于多種用途,以解決DeFi借貸協議所要求的超額抵押的資本效率低下問題,而提出了一些想法.

1900/1/1 0:00:00編者按:本文來自肖颯lawyer,作者:肖颯,Odaily星球日報經授權轉載。你是否也有很多積分?日常生活中,你是否也遇到如下情形:去商場、超市、餐廳等消費結算時,柜員多會提一句:您有會員卡嗎?.

1900/1/1 0:00:00BTC/USDT永續合約 各級別性質:日線-盤整,4小時-盤整,1小時-下跌截圖來自OKEXBTC/USDT永續合約1小時圖:對于行情從兩個角度來說.

1900/1/1 0:00:00如今,存證在許許多多的方面都可以得到應用。如果沒有存證,那么許多司法程序以及調查程序將很難進行,人們對于犯罪以及案件的發生也無法得到有利證據.

1900/1/1 0:00:00