BTC/HKD+1.59%

BTC/HKD+1.59% ETH/HKD+3.26%

ETH/HKD+3.26% LTC/HKD+0.54%

LTC/HKD+0.54% ADA/HKD+3.25%

ADA/HKD+3.25% SOL/HKD+5.86%

SOL/HKD+5.86% XRP/HKD+4.12%

XRP/HKD+4.12%近幾個月以來,流動性挖礦風靡一時,那么流動性挖礦是否能夠持久?究竟是曇花一現還是星星之火?流動性挖礦的市場

Dex也好,流動性挖礦項目也好,本質上都是對金融市場中流動性的爭奪。流動性越多,意味著DeFi市場越繁榮,獲利的機會也就越多。

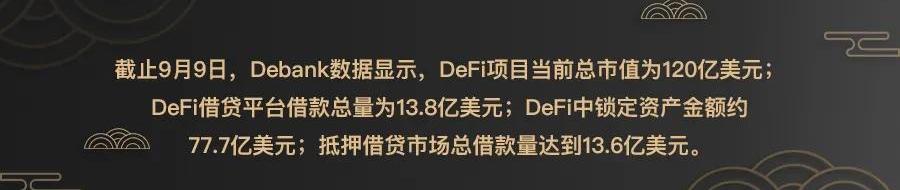

DeFi市場飆升的同時,諸如YamFinance、SpaghettiMoney、SushiSwap以及KimchiFinance等流動性挖礦項目也正以巨額挖礦收益收割著市場上的流動性,并強勢吸引了數十億美元的資產。然而,流動性挖礦項目火熱的同時,安全和風險問題也層出不窮。冷靜觀察火熱背后的真正原因,有助于幫助我們理解這些安全問題的深層原理,進而幫助我們識別不安全的項目并規避風險。大量的流動性被收割的背后必然導致其它流動性挖礦或Dex的流動性銳減,這也就是“吸血鬼攻擊”。這些流動性的很大部分來自于其它的Dex或流動性挖礦項目,最終會導致這些失去流動性的項目的衰敗。因此,對于Dex或者流動性挖礦項目而言,流動性挖礦的整體是一個零和游戲。為了避免自己成為失去流動性的衰敗項目,新項目只有依靠快速上線、放出巨大收益率等手段來吸引投資者進而攫取利潤,而隨之帶來了許多方面的負面影響——例如,任何區塊鏈項目都應當最為重視的安全問題。對于投資者而言,面對如雨后春筍般出現的眾多流動性挖礦項目,以及動輒百分之幾千的收益率,很難不被吸引。瘋狂的市場熱度也會影響著投資者的情緒。眾多投資者在這股流動性挖礦的熱潮中,投資著見到的每一個挖礦項目并希望暴富,卻忽視了基本的經濟規律:在資產層面上,金融產品的收益與風險總是成正比的。在流動性挖礦項目市場的整體零和游戲中,這些“投資者”更像是投機者,安全對于他們而言,是排在利潤之后的考量。安全問題

CertiK:PorkiesNFT項目Discord服務器遭入侵:金色財經報道,據CertiK官方推特發布消息稱,PorkiesNFT項目Discord服務器遭入侵,有黑客發布釣魚鏈接。在團隊確認已重獲對服務器的控制之前,請勿點擊任何鏈接。[2023/7/8 22:25:40]

答案其實不難得到。誰在這個流動性挖礦熱潮中最有可能受到損失,誰就最應該在乎安全。項目建立者既可以依靠項目正規經營手段盈利,也可以依靠故意隱藏的漏洞來獲利。早期參與項目的投機者可以通過套利來快速獲利。而跟隨市場熱度流向、對項目的安全完全沒有進行了解就盲目投資的投資者則會有很大概率成為受害者。作為普通投資者,對將要投資的項目應有足夠的了解,尤其是該項目的安全情況。為了規避風險,及時發現流動性挖礦項目的安全問題,普通投資者可以考慮從以下幾方面進行了解:代碼安全:包括項目中所有代碼的安全,如前端代碼安全,智能合約安全等。前端代碼的漏洞主要在網站以及桌面應用中存在。這些漏洞可能導致DeFi項目網站在遭受DDoS攻擊的時候無法正常訪問,嚴重的甚至可能導致用戶資產被盜。而智能合約方面的漏洞種類則比較多,從經典的DAO重入攻擊,到DeFi項目Lendf.me的hook重入攻擊,以及當前流動性挖礦項目Yuno和Kimichi中由于智能合約擁有者權限過大而可能會導致無限增發代幣的漏洞等。邏輯安全:包括了金融模型安全、邏輯實現安全等。金融模型方面的近期著名漏洞有7月發生的bZx套利攻擊。邏輯實現方面的漏洞則需要根據檢查項目代碼是否與項目描述一致。管理風險:包括項目管理方安全、審計驗證安全等。項目管理方需要查看項目團隊的行業經驗、既往項目等。而審計驗證安全則需要查看是否有專業審計公司或者團隊對該項目進行了嚴謹的驗證,以及項目方是否為項目加入保險來確保自身及投資者的資產安全。代碼安全

CertiK:franklinisbored推特賬號遭入侵并發布了釣魚鏈接:金色財經消息,據CertiK監測,@franklinisbored推特賬號遭入侵并發布了釣魚鏈接。請用戶勿與鏈接交互。[2023/6/9 21:26:00]

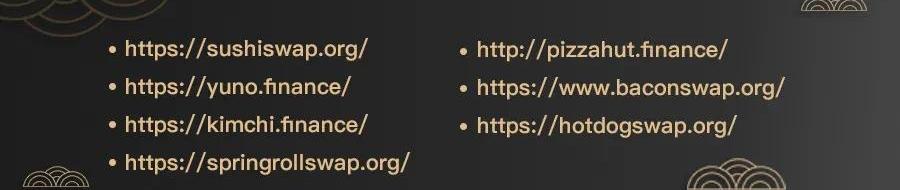

代碼安全是任何計算機程序都需要關注的問題。智能合約本質上是一個運行在區塊鏈系統上的計算機程序,其獨特的開放性、透明性則需要更高的程序安全性。近兩個月內,流動性挖礦項目的火熱潮流中,安全問題層出不窮。CertiK安全研究團隊簡要搜集了一些最近比較熱門的挖礦項目,列表如下:

這些流動性挖礦項目均來自同一個代碼庫——SushiSwap,甚至某些項目的安全漏洞都是直接復制自其它項目,比如Yuno和Kimchi項目中的無限鑄幣漏洞。“無限鑄幣漏洞”即為:在項目智能合約代碼中,合約擁有者權限過大,可以任意增發代幣,且沒有任何社區治理來限制合約擁有者的操作。雖然Yuno和Kimchi的項目方宣布使用時間鎖對智能合約加以限制,但這并未從根本上對項目智能合約本身的漏洞進行修復。代碼層面來說,智能合約中若缺少對項目方的權限約束,也會帶來安全風險。而制約其權限的方法包括:在項目智能合約內部建立社區治理投票機制,對操作給出許可。采用技術手段,分散項目方權力。例如,使用多簽名錢包的方式來進行操作。此外,流動性挖礦項目也屬于區塊鏈智能合約項目,因此傳統智能合約項目中的安全漏洞也不應忽視,例如重入攻擊或者整數溢出等常見的智能合約漏洞。安全檢測方法

去中心化交易所CrownSwap通過Certik安全審計:據悉,去中心化交易所CrownSwap已經通過美國知名安全審計公司Certik代碼審計,CrownSwap首創單邊流動性提供機制,有著創新的經濟激勵模型和成熟的技術團隊,在V2版本上線后,日交易額已經突破1700萬美金。[2021/12/9 13:00:28]

隨著技術發展,目前已有許多針對智能合約安全漏洞的驗證工具,其驗證方式主要可以分為靜態分析、符號化執行、模糊測試等幾類。靜態分析、符號化執行和模糊測試都存在測試狀態爆炸問題。一旦被檢測的智能合約較為龐大或有較多循環結構,將導致工具無法檢測合約的所有可能路徑。傳統符號化執行雖然可以通過使用符號化輸入來代替具體輸入值,采用SMT求解器對程序中特定路徑的條件進行求解,來確認該路徑是否會被實際執行,但依舊無法處理大型智能合約或在合約中的循環結構。當前,在軟件驗證領域,人們已達成某種程度的共識,認為只有形式化驗證才能夠徹底解決測試狀態爆炸問題。形式化驗證可以從兩個層面上對合約進行保證。第一層面是安全無漏洞,即用數學推理的方法,捕捉合約的所有行為,覆蓋所有的執行可能性,從而保證合約沒有漏洞。第二層面是可信,即公開透明。合約的創建者不僅要說明會執行哪些操作,還需要證明其代碼確實精確執行了這些操作。經過這兩個層面所驗證過、并證明了安全性的智能合約,只要源代碼不發生任何變化,就能保證100%安全無漏洞,并且無法被黑客攻破。這里簡單解釋一下第一層的數學推理方法。形式化驗證是通過從被檢測的智能合約中抽象出數學模型并利用證明器對其進行證明的方法。對智能合約抽象后,便可以利用數學證明的方法處理合約中的循環結構,進而將大型程序進一步簡化。因此可以在嚴謹的數學層面上證明智能合約的安全性和正確性。而CertiK的安全審計,也采用了這樣的方法,即用形式化驗證將智能合約轉化為數學模型,通過邏輯推演驗證模型,從而證明合約的安全性。除此之外,CertiK還開發了基于形式化驗證的編程語言DeepSEA,其編譯器是用Coq,一個機器輔助人工證明工具及語言,編寫并完全證明了正確性的,從而可以確保使用DeepSEA語言編寫的智能合約不會出現安全漏洞。今天我們不對形式化驗證進一步展開討論,但是大家可以簡單理解為,這是一種可以從嚴謹的數學邏輯上證明并確保智能合約中不存在漏洞的方法。動態檢測

Cere即將上線 預計在2021 Q1啟動Alpha主網:據官方消息,Cere近期將會公布公募信息、大使計劃,預計在2021 Q1啟動Alpha主網。cere即將上線,少數不法分子盯上了cere,官方在此提醒廣大社區愛好者:所謂的0.009U私募價格,上線33%釋放等都是虛假信息,具體確切的信息請關注官方電報群。

Cere是Polkadot上的去中心化數據云平臺,致力于用戶數據安全并服務于多家大型企業。

Cere的投資方包括Binance Labs、Arrington CRP Capital、NGC Ventures 和分布式資本等。Cere目前正在為媒體,旅游,零售行業的《財富》1000強公司開發商業項目,幫助企業們提升用戶體驗并進行數位化轉型。[2020/12/30 16:04:22]

大部分人都知道,智能合約有著自身一旦部署到鏈上就無法修改的特點,因此任何現有的安全檢查都必須在部署之前完成,而之前提到的安全驗證方法均為鏈下靜態驗證。在實際中,流動性挖礦項目不僅需要鏈下靜態驗證,還需要“動靜結合”進行安全檢測。這是因為DeFi項目一經發布并運用,智能合約上線到了真實環境中,未授權的軟件程序和未審核的合約就會與之交互。由于這種交互是動態的,因此靜態安全審計再完備也不能百分百確保項目是安全的。因此,對于用戶和DeFi項目方來說,理想的動態安全檢測工具應當能實時在線判斷要被調用的智能合約是否安全。對于智能合約的用戶而言,每次只通過調用接口來調用其它智能合約,是無法了解即將被調用的智能合約內部的邏輯情況的,因此時刻都有未知安全風險。如果事前被調用的智能合約沒有經過仔細的安全驗證,則風險將進一步擴大。換句話說,如果在調用外部智能合約之前,可以先通過鏈上的動態驗證方法來確認該外部合約的安全性,將會極大地提高用戶的使用安全,從而避免因調用外部合約而產生未知風險。我們都知道,靜態驗證可以通過對智能合約的安全審計來完成。那么動態檢測應該怎樣進行呢?就在上周,CertiKFoundation正式發布了CertiKSecurityOracle,即去中心化安全預言機。CertiK預言機可通過實時安全檢測,防止DeFi項目受到惡意攻擊。同時,CertiK預言機可被應用于任何支持智能合約功能的區塊鏈平臺。簡單來說,如果想要為即將進行的交易取得實時的安全信息,查詢CertiK預言機即可。更多詳情請關注我們的公眾號獲取。除了代碼層面的安全,DeFi項目同樣面臨來自其它方面的風險。其他安全威脅

動態 | NBA籃球運動員Spencer Dinwiddie將繼續推進其合同代幣化的計劃:此前消息,NBA籃球運動員Spencer Dinwiddie有意將其合同代幣化,但遭到NBA拒絕。昨日,Dinwiddie連發多條推文表示,不管NBA意見如何,他都將繼續推進此事。Dinwiddie聲稱他將于10月21日啟動該計劃,也就是在原計劃啟動日期(14日)的一周后,以便給NBA足夠的時間進行回應。Dinwiddie認為,他與NBA之間爭論的焦點是合同條款。NBA引用了Dinwiddie的合同,聲明“任何球員不得將他從球隊獲得補償的權利轉讓或以其他方式轉讓給第三方”。但Dinwiddie堅稱其計劃不構成“轉讓”,因為它沒有賦予他的球迷或代幣持有者籃網隊或整個NBA的權利。(Decrypt)[2019/10/15]

金融模型安全本身是一個被廣泛關注的話題,而流動性挖礦等DeFi項目本身與傳統金融項目息息相關,因此例如套利、通脹等傳統金融項目中存在的風險,在流動性挖礦中也依舊存在。例如,在bZx套利事件中,套利者利用了信息不對稱優勢進行獲利;再比如UniSwap項目,獲利者通過利用比其他投資者提前購買代幣的時間優勢完成套利操作。兩個事件的套利都并不依賴于代碼層面的漏洞。邏輯實現安全則需要確保項目描述與實際的項目代碼邏輯實現一致,以防項目方將與項目不一致的代碼無意甚至惡意地隱藏在項目代碼中。當前區塊鏈行業方興未艾,存在許多不成熟的企業和項目。衡量或評價一個項目的優質與否,很大程度上依賴于項目團隊經驗水平以及項目管理權限。如果一個匿名團隊擁有很大的項目權限,該項目就有可能存在風險,甚至由于項目方管理權限過大而“卷錢跑路”。個人關于流動性挖礦看法

流動性挖礦,是對DeFi項目前景和落地應用的一次探索。市場規模的迅速壯大以及市場熱度急速上升,都側面反映出探索的成功。然而,某些新項目“剪切-粘貼-上鏈”的粗暴流程,與區塊鏈的可信優勢完全背道而馳。為了爭奪流動性,不考慮項目安全就匆忙上鏈,無疑加深了市場對流動性挖礦項目的質疑。防范建議

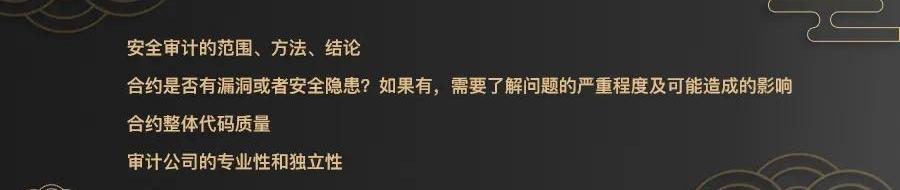

CertiK團隊給大家提供以下幾點安全隱患防范建議,作為參考:首先,投資前評估自己的風險偏好和資金實力。切勿因DeFi項目火熱并且出新頻繁就在短時間內忽略自己對風險偏好的判斷以及對風險承受能力的評估。其次,在投資前盡量做好項目的調研。比如關注相關社區及媒體消息,是否有人對合約的安全性提出過質疑。兼聽不同來源的不同聲音,同時獨立思考、積極辨識消息的真實性。最后,也是最直接的方法:檢查項目及其合約是否由著名安全團隊進行過專業審計并取得較高安全評價。當前最火爆的流動性挖礦項目,絕大多數在上線前未經過嚴格、專業的安全審計,例如SushiSwap、Yuno以及Kimchi等。雖然上線后有的項目邀請了安全公司來進行審計,但此時即使安全審計能夠進行并完成,項目也已經很可能沒有任何提升安全性或修復安全漏洞的空間和余地了。目前,安全審計已成為了高質量DeFi項目的標配。對未經審計的項目投資需格外慎重。若項目已審計,投資者則需盡量了解審計公司的背景以及其審計報告中的各項指標,例如:

盲目地跟風、將安全性拋之腦后的行為,最終會使得流動性挖礦如曇花一現般不可持久。DeFi項目只有在市場各方參與者的利益均受到保護并且沒有安全風險和漏洞的情況下才能真正做到可持續發展。只有回歸區塊鏈公開、透明、去中心化的本質,結合金融市場的客觀規律,杜絕安全漏洞,DeFi的星星之火,才能點亮區塊鏈世界。

編者按:本文來自加密谷Live,作者:StevenZheng,翻譯:李翰博,Odaily星球日報經授權轉載。摘要:許多DeFi項目實行漸進式的權力下放--一開始則由中心化的方式進行他們的工作.

1900/1/1 0:00:00編者按:本文來自熊熊薈PLUS,Odaily星球日報經授權轉載。 神魚大佬這樣的感慨,我們知道:Defi礦圈是艱難的.

1900/1/1 0:00:00編者按:本文來自風火輪社區,作者:佩佩,Odaily星球日報經授權轉載。魯迅說過,這個世界上本沒有社區,被套的人多了,也就形成了社區.

1900/1/1 0:00:00編者按:本文來自幣乎,作者:等風的小胖。自11年前成立以來,比特幣的用例以及對它的描述已經發生了巨大變化,從點對點現金、匿名暗網貨幣到數字黃金等等.

1900/1/1 0:00:00北京時間9月10日上午,Filecoin團隊再次面向社區發起AMA活動,主網啟動窗口將在2020年9月28日結束.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,作者:RACHELWOLFSON,Odaily星球日報經授權轉載.

1900/1/1 0:00:00