BTC/HKD-0.62%

BTC/HKD-0.62% ETH/HKD-1.47%

ETH/HKD-1.47% LTC/HKD-1.57%

LTC/HKD-1.57% ADA/HKD-2.2%

ADA/HKD-2.2% SOL/HKD-1.95%

SOL/HKD-1.95% XRP/HKD-2.02%

XRP/HKD-2.02%By:yudan@慢霧安全團隊

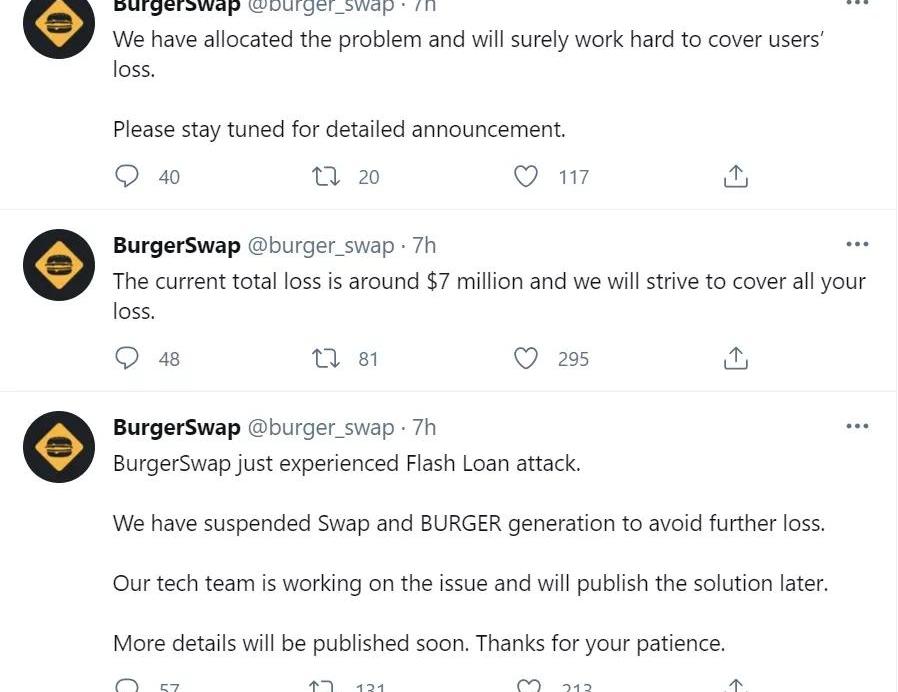

據慢霧區消息,2021年05月28日,幣安智能鏈(BSC)DeFi項目BurgerSwap被黑,損失達330萬美元。慢霧安全團隊第一時間介入分析,并將結果分享如下:攻擊細節分析

BurgerSwap是一個仿UniswapAMM項目,但是和Uniswap架構有所區別。BurgerSwap架構總體分成。其中Delegate層管理了所有的Pair的信息,并負責創建lpPlatForm層。然后lpPlatForm層再往下創建對應的Pair合約。在整個架構中,lpPlatForm層充當了Uniswap中Router的角色,負責將計算交易數據和要兌換的代幣轉發到Pair合約中,完成兌換。本次事件的根本正是出在這種架構的問題上。通過一步步分析攻擊者的交易行為,我們來還原整個攻擊過程的核心:

由a16z支持的Rewind推出一款應用使用戶可根據網頁瀏覽歷史進行提問:金色財經報道,由Andreessen Horowitz (a16z) 支持的個人數據記錄初創公司Rewind推出了一款iPhone應用程序,它能私下記錄用戶在Safari上的活動,以便用戶日后根據網頁瀏覽歷史提問。默認情況下,當用戶在隱身模式下瀏覽時,該應用不會記錄任何內容。[2023/7/28 16:04:57]

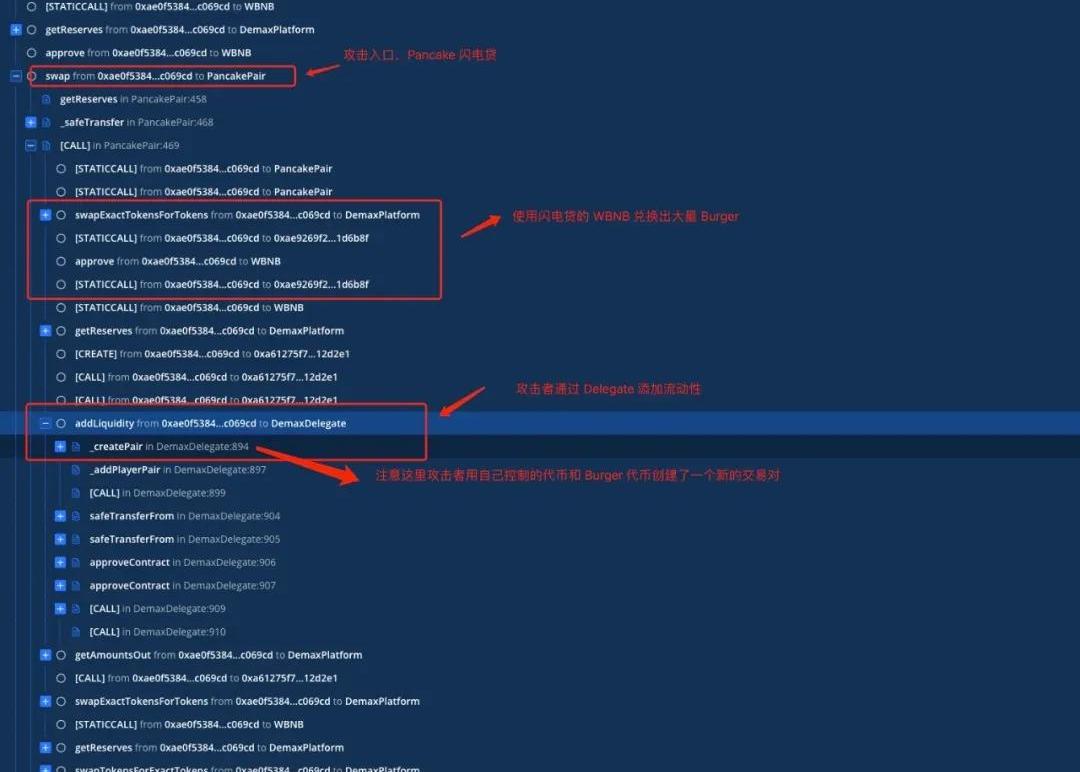

本次攻擊開始于Pancake的閃電貸,攻擊者從Pancake中借出了大量的WBNB,然后將這些WBNB通過BurgerSwap兌換成Burger代幣。在完成以上的操作后,攻擊者使用自己控制的代幣(攻擊合約本身)和Burger代幣通過Delegate層創建了一個交易對并添加流動性,為后續攻擊做準備。

Polygon Labs致信歐盟當局提出更好的DeFi監管:金色財經報道,Polygon Labs 首席政策官 Rebecca Rettig 分享了致歐盟當局的公開信,這封信涉及對《數據法》第 30 條的擬議修改:公平和創新數據經濟的措施,這是歐洲技術監管的重要文件。基本上,擬議的修正案旨在將 100% 未經許可的技術及其創造者(例如,開源貢獻者)排除在數據監管范圍之外。

相反,該文檔將重點關注可由企業實體或個人控制的許可分布式系統。無許可系統(鏈上或非托管服務)的開發人員不應對其代碼可能用于以下方面的流程和活動負責:明確術語“提供智能合約的一方”,以排除去中心化協議和應用程序的軟件開發人員。Rettig強調,這些提案可以使數據法案與現有的監管文件和框架保持一致。[2023/4/18 14:09:30]

當前比特幣市占率為40.18%,周跌幅0.43%:金色財經報道,據Coingecko數據顯示,當前比特幣市占率暫報40.18%,周跌幅0.43%;以太坊市占率為17.41%,周漲幅達0.02%;USDT、USDC、BUSD三種穩定幣市值占比分別為6.36%、3.83%、1%。全網加密貨幣總市值為1,105,456,639,477美元。[2023/2/25 12:29:19]

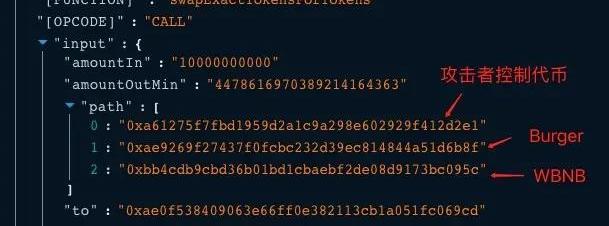

在完成代幣的創建和準備之后,攻擊者立馬通過PaltForm層的swapExactTokensForTokens函數發起了兌換,兌換路徑為

Ripple在SEC案中獲得主要新市場參與者的支持:金色財經報道,根據CryptoLawUS分享的一條推文,另外兩家大型市場參與者已決定支持Ripple在其針對SEC的訴訟案件中。 Phillip Goldstein和ICAN(投資者選擇倡導者網絡)打算向法院提交一份法庭之友簡報。 Goldstein 是 Bulldog Investors 的聯合創始人。該私募基金主要投資于封閉式基金、小型股運營公司和SPAC。 ICAN 是一家非營利性法律公司,通過擴大市場準入來幫助代表性不足的投資者和商人。[2022/10/19 16:30:11]

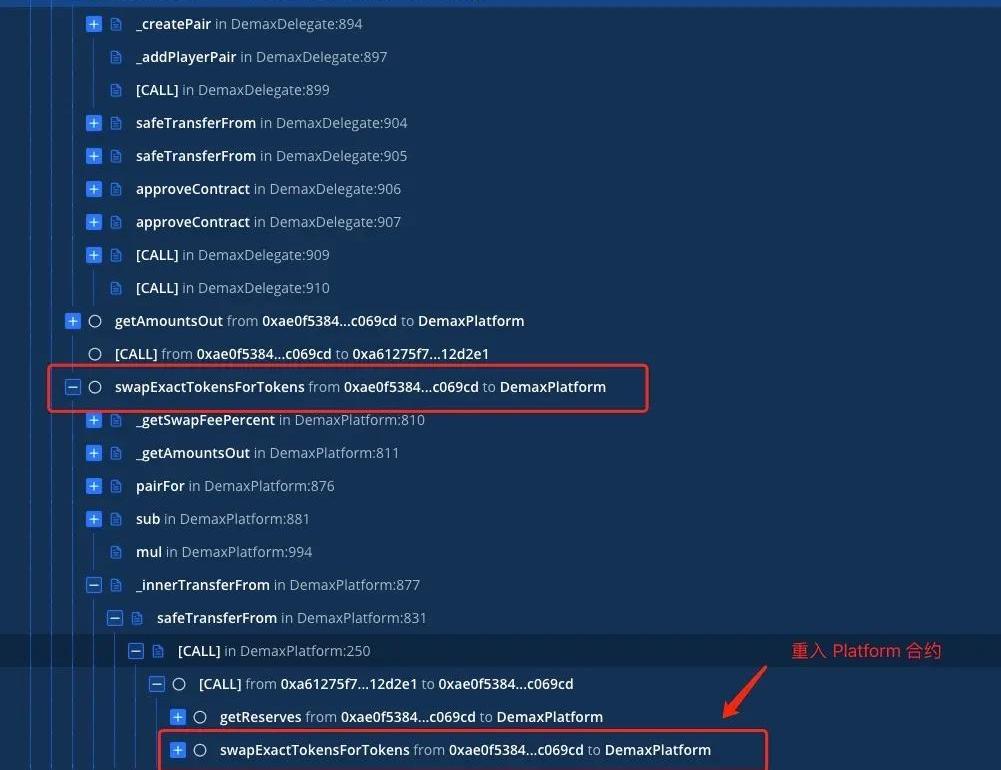

接下來進行了最關鍵的一次操作。由于先前攻擊者在創建交易對的時候使用的是自己控制的代幣,在代幣兌換過程中,_innerTransferFrom函數會調用攻擊者控制的代幣合約,于是攻擊者可以_innerTransferFrom函數中重入swapExactTokensForTokens函數。為什么攻擊者要這樣做呢?

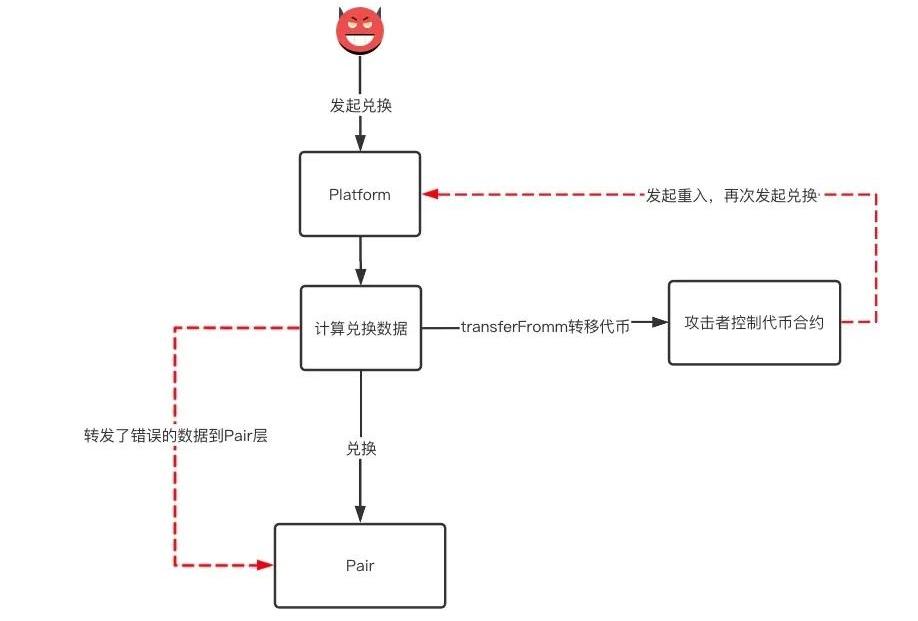

通過對PlatForm層的swapExactTokensForTokens函數進行代碼分析,我們不難發現,合約在調用_innerTransferFrom函數時首先計算了用戶的兌換數據,然后在_innerTransferFrom函數的操作后使用預先計算的數據來轉發到底層進行真正的代幣兌換。從這個函數層面來看,就算攻擊者重入了swapExactTokensForTokens函數,底層調用的swap函數也是獨立的,咋一看并沒有什么問題,但是鏈上的一個行為引起了慢霧安全團隊的注意:我們驚訝地發現,在重入的兌換過程中,兌換的數量竟然沒有因為滑點的關系而導致兌換數量的減少。這究竟是什么原因呢?看來關鍵是底層的Pair合約的問題了。我們又進一步分析了底層調用的Pair合約,代碼如下:通過分析Pair的代碼,我們再次驚訝地發現在swap的過程中,合約竟然沒有在兌換后根據恒定乘積公式檢查兌換后的數值!!也就是說,Pair合約完全依賴了PlatForm層的數據進行兌換,導致了本次事件的發生。由于Pair層本身并不做恒定乘積的檢查,在重入的過程中,PlatForm層的兌換數據預先進行了計算,在_innerTransferFrom函數完成后,Pair的更新數據也沒有反映到PlatForm層中,導致重入交易中的兌換產生的滑點并不影響下一次的兌換,從而造成了損失。用圖來看的話大概如下:

總結

本次攻擊屬于BurgerSwap架構上的問題,由于Pair層完全信任PaltForm層的數據,并沒有自己再做一次檢查,導致攻擊的發生。最近DeFi安全事件頻發,針對越來越密集的DApp攻擊事件,慢霧安全團隊建議DApp開發者在移植其他協議的代碼時,需充分了解移植協議的架構,并充分考慮移植協議和自身項目的兼容性,且需通過專業安全審計機構的審計后才上線,防止資金損失情況的發生。攻擊交易參考:https://bscscan.com/tx/0xac8a739c1f668b13d065d56a03c37a686e0aa1c9339e79fcbc5a2d0a6311e333

近日,全球加密金融智能服務提供商AmberGroup攜手TheBlock共同發布AnEarlyLookatUniswapv3LPActivity(《前瞻UniswapV3流動性池動向》)報告.

1900/1/1 0:00:00目前的動物幣終于開始降溫了,目前已經有個別低價幣種開始跑路了,這也是我們之前說的,前面早參與還能賺到錢,但后面出來的新幣基本上都是沖著打秋風來的,上交易所或許是項目的最高峰.

1900/1/1 0:00:00ETH終于4000美元了,這使得古典幣在近期被“動物幣”“低價幣”橫行的市場中狠狠的出了一口氣,也能感受到市場的眾多老用戶對此還是比較興奮的.

1900/1/1 0:00:00據Bitcoinwin行情顯示,BTC在最近24h內持續下跌,下跌幅度較大,過去24h最大跌幅超13000點.

1900/1/1 0:00:00以OKT-SAKE礦池為例第一步:為OKT-SAKE流動性池提供1:1價值的代幣,得到流動性池的LPToken第二步:將對應的LPToken抵押到OKT-SAKE挖礦池,開始賺取SAKE收益.

1900/1/1 0:00:00Injective保險基金已正式啟用!您可以通過閱讀本操作指南,在EquinoxStaking上質押保險基金并開始獲得獎勵.

1900/1/1 0:00:00