BTC/HKD+5.58%

BTC/HKD+5.58% ETH/HKD+7.33%

ETH/HKD+7.33% LTC/HKD+4.3%

LTC/HKD+4.3% ADA/HKD+9.23%

ADA/HKD+9.23% SOL/HKD+7.68%

SOL/HKD+7.68% XRP/HKD+8.83%

XRP/HKD+8.83%本文轉自知帆科技,星球日報經授權轉載在2021年5月份短短20余天,BSC幣安智能鏈上發生四次閃電貸攻擊套利事件,總共損失資金遠超7800萬美金。四次攻擊事件的手法和原理均有相似之處,知帆科技將總結對比四次事件的攻擊原理和手法,希望廣大項目方和用戶提高警惕。在開始分析BSC鏈上安全事件之前,需要了解一些基本概念,比如閃電貸的含義、Defi項目的盈利模式等。閃電貸是什么閃電貸就是在一筆鏈上交易中完成借款和還款,無需抵押。由于一筆鏈上交易可以包含多種操作,使得開發者可以在借款和還款之間加入其它鏈上操作,使得這樣的借貸多了很多想象空間,也變得具有意義。閃電貸的功能是確保用戶無需抵押來實現借還款,并且如果資金沒有返還,那么交易會被還原,即撤消之前執行的所有操作,從而確保協議和資金的安全。Defi項目的盈利模式此處以PancakeSwap為例說明。PancakeSwap是幣安鏈上的自動化做市商(AMM)平臺,用戶可以通過該平臺交易數字資產,但是跟傳統交易模式不一樣的是,用戶的交易對象是流動性資金池。這些資金池中聚積著其他用戶的資金。用戶將資金注入池中,接收來自流動性供應商的代幣。然后,他們可以使用這些代幣換回自己的資金份額并賺取部分交易費用。簡而言之,用戶可以在該平臺交易代幣,也可以通過添加流動性來獲得獎勵。1、分析目的

美聯儲5月加息25個基點的概率為91.2%:金色財經報道,據CME“美聯儲觀察”:美聯儲5月維持利率不變的概率為8.8%,加息25個基點的概率為91.2%;到6月維持利率在當前水平的概率為6.1%,累計加息25個基點的概率為65.2%,累計加息50個基點的概率為28.7%。[2023/5/2 14:37:39]

梳理事件發生原因總結黑客攻擊手法對項目方和用戶的安全提示2、事件分析

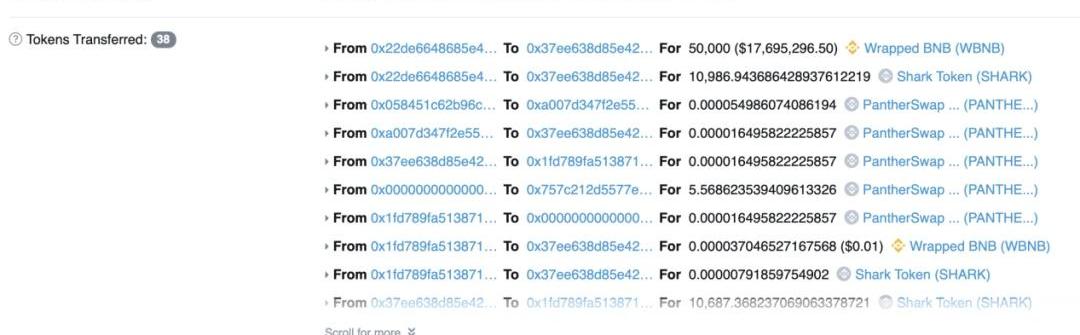

AutoSharkFinance北京時間2021年5月25日,幣安鏈DeFi協議AutoSharkFinance受到閃電貸攻擊。黑客鑄造了1億枚SHARK代幣并短時間大量出售,造成SHARK價格閃崩,從1.2美元快速跌至0.01美元。資金池中所有用戶的資金還是安全的,這次攻擊也沒有造成項目方資金損失。黑客利用項目中的WBNB/SHARK策略池中的getReward函數漏洞,從而利用SharkMinter合約鑄造出了大量的SHARK代幣獲利。黑客首先從Pancake借出大量WBNB,在AutoSharkSHARK/WBNB池中兌換出大量的SHARK,把兩種代幣打入SharkMinter合約,同時池中WBNB的數量增多。合約誤以為攻擊者打入了巨量的手續費到合約中,并且由于WBNB數量非常多,導致合約計算出錯誤的LP價值。合約最后在統計黑客的貢獻的時候計算出了一個非常大的值,導致SharkMinter合約給攻擊者鑄出了大量的SHARK代幣。

美國政府監管機構Empower Oversight支持Roslyn Layton向法院提交的干預動議:金色財經報道,美國政府監管機構 Empower Oversight 發文支持技術政策專家 Roslyn Layton 就美國證券交易委員會(SEC)與 Ripple 的訴訟案向紐約南區法院提交的干預動議,該動議要求獲取 SEC 前高管 William Hinman 在 2018 年發表的關于加密貨幣的爭議性演講文件。Empower Oversight 創始人兼總裁 Jason Foster 表示:公眾應該得到 SEC 的答復。去年 10 月,Empower Oversight 在正在進行的關于加密貨幣案件中利益沖突和選擇性執法相關文件的信息自由法案訴訟中對 SEC 的簡單判決動議提出異議。[2023/2/24 12:27:47]

BlockFi因早期執法和解欠美SEC3000萬美元:11月29日消息,據周一申請破產的加密借貸平臺BlockFi相關破產申請顯示,根據2022年2月的和解協議,BlockFi應分五期向美國SEC支付5000萬美元的罰款,并在兩年內支付全額罰款。該公司已經支付了前兩期,總計2000萬美元,仍對SEC存在3000萬美元欠款。

此前報道,知情人士透露BlockFi準備支付1億美元以了結美國證券交易委員會和本地監管機構的指控,即向客戶非法提供一種支付高利率以借出數字代幣的產品。(華爾街日報)[2022/11/29 21:09:16]

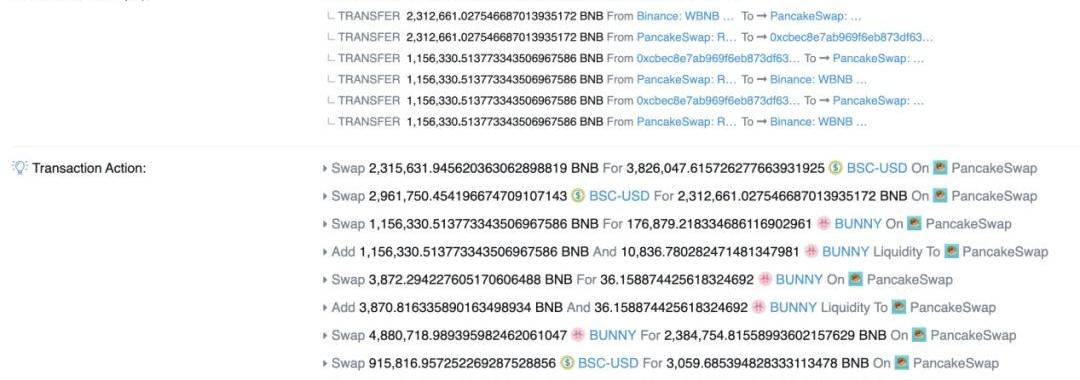

AutoShark被攻擊交易截圖BoggedFinance團隊因閃電貸攻擊損失362萬美元北京時間2021年5月22日,知帆科技跟蹤發現幣安鏈DeFi協議BoggedFinance受到黑客攻擊,具體表現為黑客對BOG代幣合約代碼中_txBurn函數的邏輯錯誤進行閃電貸套利攻擊。在BOG合約代碼中,本應對所有交易收取5%的交易額作為交易費用,同時允許向自己轉賬,在自我轉賬的過程中,僅扣除1%手續費。然而,在此次攻擊中,攻擊者通過閃電貸加大質押的金額,再利用合約對自我轉賬類型的交易審核偏差來添加大量流動性進行流動性挖礦,并且反復自我轉賬獲利,最終移除流動性從而完成攻擊過程。

去中心化跨鏈流動性協議Chainge Finance現已集成EthereumPoW:據官方消息,9月18日,去中心化跨鏈流動性協議 Chainge Finance宣布已集成EthereumPoW,目前支持WETHW、ETH、WBTC、USDT、USDC、BUSD、DAI、BNB八種資產在EthereumPoW和其他受支持的區塊鏈網絡中跨鏈漫游。[2022/9/19 7:05:31]

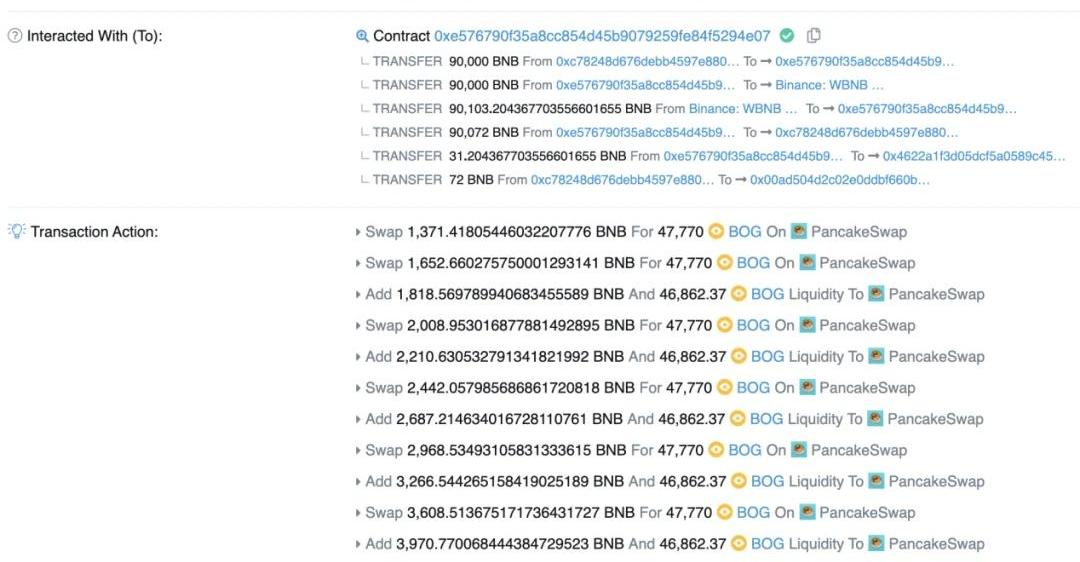

BoggedFinance被攻擊交易截圖PancakeBunny閃電攻擊損失4,500多萬美元PancakeBunny是與BSC鏈上TVL最大的去中心化交易所PancakeSwap相關的收益聚合器。北京時間2021年5月20日,知帆科技跟蹤發現攻擊者利用合約漏洞,從PancakeSwap和ForTube流動性池中閃電貸借到大額資金,不斷加大BNB-BUNNY池中的BNB數量,之后在bunnyMinterV2合約中,鑄造大約700萬個BUNNY代幣,部分換成BNB償還閃電貸后,還有盈利69.7萬枚BUNNY和11.4萬枚BNB。

美聯儲理事沃勒:加密貨幣的下跌對金融系統沒有影響:7月8日消息,美聯儲理事沃勒:仍然不相信中央銀行需要數字貨幣。加密貨幣的下跌對金融系統沒有影響,在當前環境下,投資者對沒有明確商業案例的加密貨幣等產品將失去耐心是合理的。(金十)[2022/7/8 1:58:58]

PancakeBunny被攻擊交易截圖SpartanProtocol被攻擊損失約3000萬美金北京時間2021年5月2日,DeFi項目Spartan遭到黑客的閃電貸攻擊。SpartanSwap應用了THORCHAIN的AMM算法。此算法采用流動性敏感資費來解決流動性冷啟動以及滑點問題,但是該算法存在漏洞。黑客也像前幾次閃電貸攻擊一樣,首先從PancakeSwap中借出WBNB,然后將WBNB兌換成SPARTAN存入流動池換取LPtoken。在移除流動性時會通過池子中實時的代幣數量來計算用戶的LP可獲得多少對應的代幣,由于算法漏洞,此時會獲得比添加流動性時更多的代幣,所以黑客只需重復添加再移除流動性就可獲得多余代幣盈利。

SpartanProtocol被攻擊交易截圖3、總結BSC鏈上攻擊手法

黑客通過BSC閃電貸平臺籌款布置自動化合約進行BNB和平臺代幣的兌換將代幣打入平臺合約池中獲得LP代幣獎勵返還借來的閃電貸資金通過跨鏈橋平臺將所獲資產快速轉移至以太坊第一步:黑客從借貸平臺獲取大額資金第二步:部署自動化攻擊合約攻擊交易所價格預言機第三步:通過代幣價格差異獲得套利空間第四步:返還閃電貸資金第五步:把利潤做跨鏈轉移到以太坊,防止被追蹤4、安全提示

由上述分析得知,黑客從項目方邏輯漏洞著手來獲取利益是非常常見的手段。每次有新的平臺被攻擊時,其他平臺管理者更應該提高警惕,第一時間檢查復盤自己的代碼有沒有相同或類似的漏洞,從而保障自己的口碑和資金安全。同時,知帆科技提醒廣大用戶,在某一項目被攻擊時,需加強對同鏈或同類項目的關注。若用戶已經投入資金在類似項目,更加需要關注項目方的代碼或網絡上有沒有對該項目的安全做出的評估輔助評判項目的安全性。

Tags:ANCSHAARKSHARKNFT-Art.FinanceMilkshake SwapNOAHARK價格StarSharks SEA

今天,南加州大學猶太大屠殺基金會和斯坦福大學共同揭開StarlingLab的面紗,這是一個新的研究中心,利用密碼學和去中心化網絡協議的最新成果,致力于解決技術和道德挑戰.

1900/1/1 0:00:00張知微,BCA簽約藝術家,灣區WSB俱樂部聯合創始人,VulcanDAO理事,曾任中國國家地理影視公司總監,今日美術館代理副館長;張知微目前投身于NFT加密藝術創作與投資.

1900/1/1 0:00:00Doge|來源GettyImagesNFT表情包——DogeNansen:自6月份Elementals推出以來,Azuki NFT底價暴跌65%:金色財經報道,根據 Nansen 的數據.

1900/1/1 0:00:00有讀者留言問了下面這個問題:“道兄,有個地方我沒明白,你分析牛市仍在關鍵在于美聯儲尚未加息,這點我非常認同,只要還在放水,必然會部分流向加密貨幣市場.

1900/1/1 0:00:00播報數據由Greeks.live和Skew.com提供。市場經歷了12日,19日和23日三次大幅下跌后,市場情緒比較悲觀,Skew一度從明顯負偏轉為明顯正偏,虛值Put的價格快速上升.

1900/1/1 0:00:00作者|秦曉峰編輯|Mandy出品|Odaily星球日報 上周六晚23點,一條短視頻在加密從業者的朋友圈廣泛流傳,一眾KOL紛紛轉發,并配文:一個時代的終結.

1900/1/1 0:00:00