BTC/HKD-0.95%

BTC/HKD-0.95% ETH/HKD-2%

ETH/HKD-2% LTC/HKD-1.81%

LTC/HKD-1.81% ADA/HKD-2.51%

ADA/HKD-2.51% SOL/HKD-2.48%

SOL/HKD-2.48% XRP/HKD-3.36%

XRP/HKD-3.36%事件背景

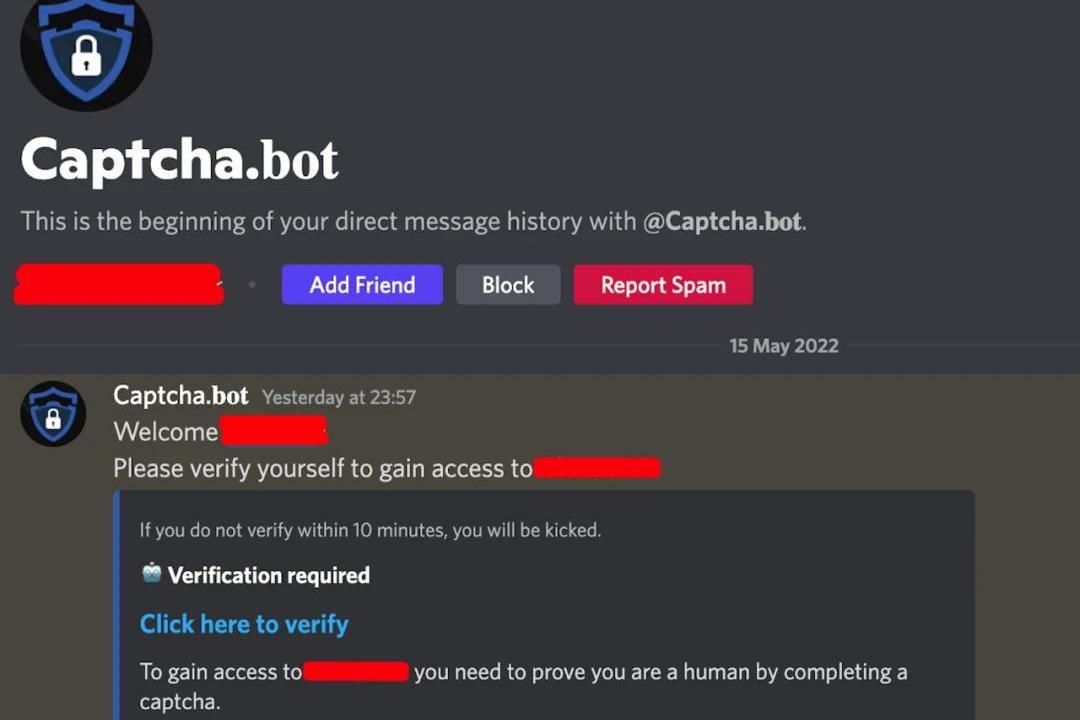

5月16日凌晨,當我在尋找家人的時候,從項目官網的邀請鏈接加入了官方的Discord服務器。在我加入服務器后立刻就有一個"機器人"(Captcha.bot)發來私信要我進行人機驗證。這一切看起來相當的合理。我也點擊了這個驗證鏈接進行查看。

釣魚手法分析

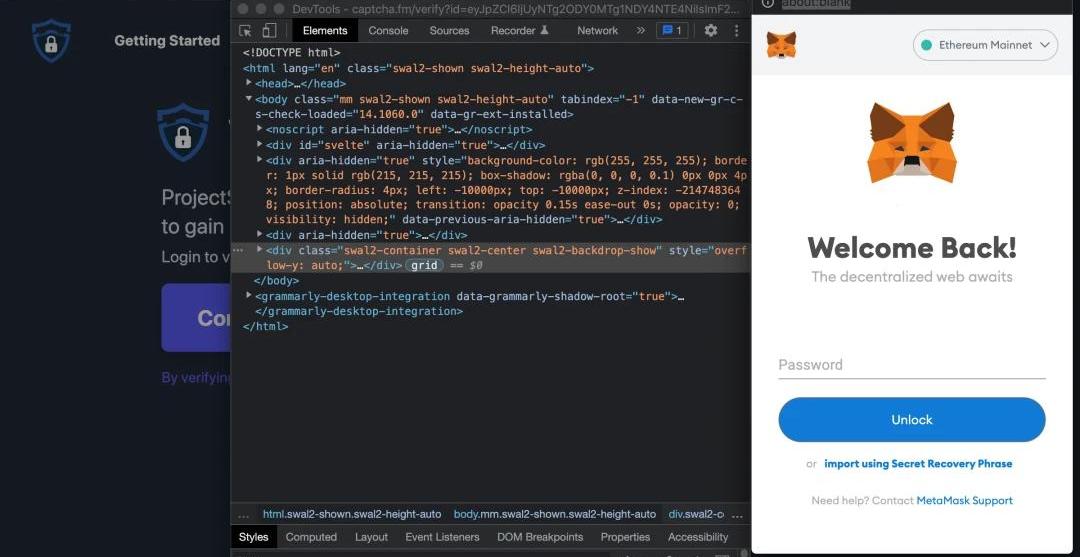

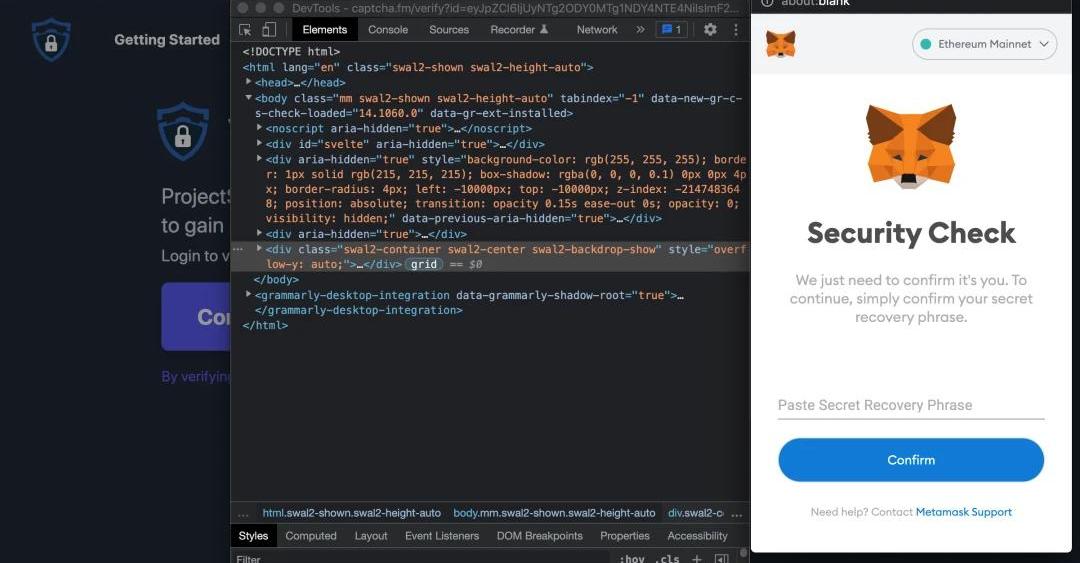

我訪問"機器人"(Captcha.bot)發來的鏈接后,是有讓我進行人機驗證的,但是當我驗證通過后,發現它要求喚起我的小狐貍(MetaMask)錢包,喚起的錢包界面挺真實的,如下圖所示,但是我看到了錢包的地址欄顯示"about:blank"這引起了我的警惕,如果是插件喚起的就不會有這個"about:blank"的地址欄了。接下來我隨意輸入了密碼,并且通過審查元素查看,確定這個小狐貍(MetaMask)界面是由虛假網站"https://captcha.fm/"彈出的,并不是真實的錢包界面,于是我開始調試這個錢包。

慢霧:Platypus再次遭遇攻擊,套利者獲取約5萬美元收益:7月12日消息,SlowMist發推稱,穩定幣項目Platypus似乎再次收到攻擊。由于在通過CoverageRatio進行代幣交換時沒有考慮兩個池之間的價格差異,導致用戶可以通過存入USDC然后提取更多USDT來套利,套利者通過這種方式套利了大約50,000美元USDC。[2023/7/12 10:50:27]

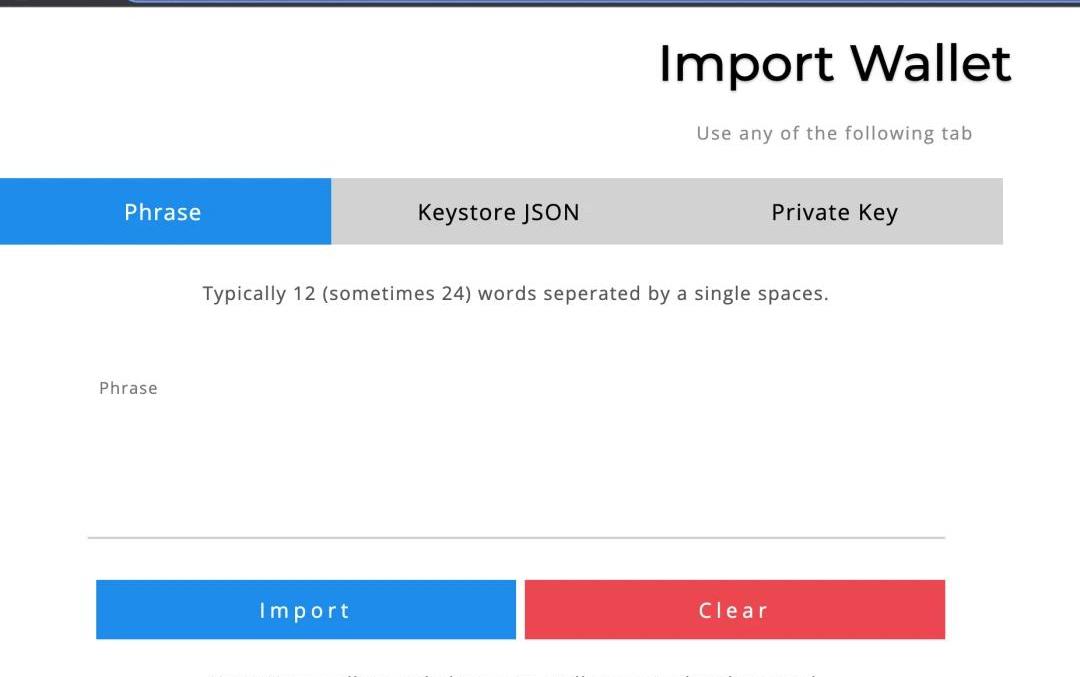

在隨意輸入密碼后,這個虛假的錢包界面進入到"SecurityCheck"界面,要求我輸入助記詞進行驗證。注意,輸入的密碼和和助記詞會被加密發送到惡意站點的服務端。

慢霧:過去一周Web3生態因安全事件損失約2400萬美元:6月19日消息,據慢霧發推稱,過去一周Web3生態系統因安全事件損失約2400萬美元,包括Atlantis Loans、Ben Armstrong、TrustTheTrident、FPG、Sturdy、Pawnfi、Move VM、Hashflow、DEP/USDT與LEV/USDC、Midas Capital,總計23,795,800美元。[2023/6/19 21:46:18]

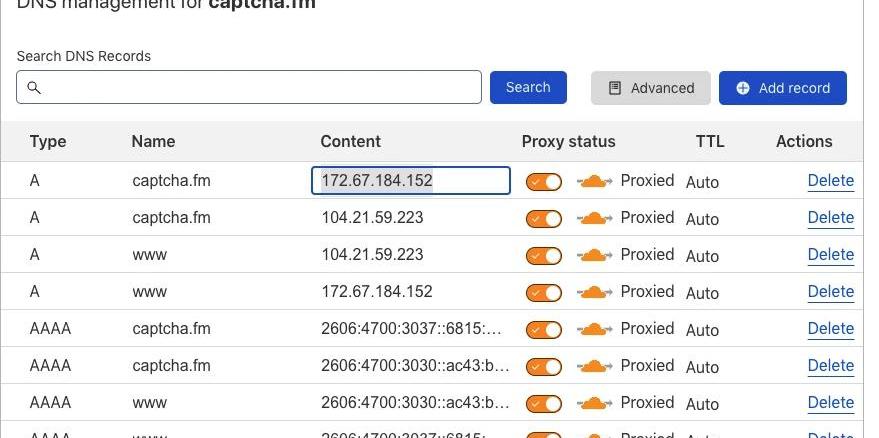

通過分析域名可以發現,這惡意域名captcha.fm解析到了172.67.184.152和104.21.59.223,但是都是托管在cloudflare上,只能是反手一個舉報了。

慢霧:Moonbirds的Nesting Contract相關漏洞在特定場景下才能產生危害:據慢霧區情報反饋,Moonbirds 發布安全公告,Nesting Contract 存在安全問題。當用戶在 OpenSea 或者 LooksRare等NFT交易市場進行掛單售賣時。賣家不能僅通過執行 nesting(筑巢) 來禁止NFT售賣,而是要在交易市場中下架相關的 NFT 售賣訂單。否則在某個特定場景下買家將會繞過 Moonbirds 在nesting(筑巢)時不能交易的限制。慢霧安全團隊經過研究發現該漏洞需要在特定場景才能產生危害屬于低風險。建議 Moonbirds 用戶自行排查已 nesting(筑巢)的 NFT 是否還在 NTF 市場中上架,如果已上架要及時進行下架。更多的漏洞細節請等待 Moonbirds 官方的披露。[2022/5/30 3:50:23]

慢霧:DEUS Finance 二次被黑簡析:據慢霧區情報,DEUS Finance DAO在4月28日遭受閃電貸攻擊,慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者在攻擊之前先往DeiLenderSolidex抵押了SolidexsAMM-USDC/DEI的LP。

2.在幾個小時后攻擊者先從多個池子閃電貸借出143200000USDC。

3.隨后攻擊者使用借來的USDC在BaseV1Pair進行了swap操作,兌換出了9547716.9個的DEI,由于DeiLenderSolidex中的getOnChainPrice函數是直接獲取DEI-USDC交易對的代幣余額進行LP價格計算。因此在此次Swap操作中將拉高getOnChainPrice函數獲取的LP價格。

4.在進行Swap操作后,攻擊者在DeiLenderSolidex合約中通過borrow函數進行借貸,由于borrow函數中用isSolvent進行借貸檢查,而在isSolvent是使用了getOnChainPrice函數參與檢查。但在步驟3中getOnChainPrice的結果已經被拉高了。導致攻擊者超額借出更多的DEI。

5.最后著攻擊者在把用借貸出來DEI兌換成USDC歸還從幾個池子借出來的USDC,獲利離場。

針對該事件,慢霧安全團隊給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/4/28 2:37:18]

分析惡意賬號

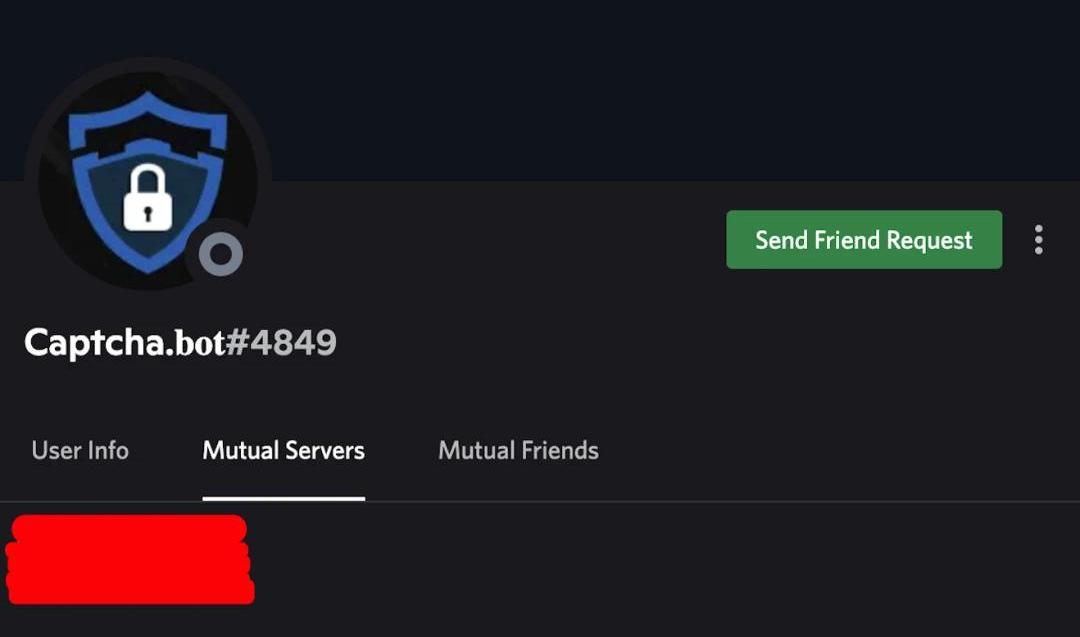

下載保存好惡意站點的源碼后,我將情報發給了項目方團隊,并開始分析這次釣魚攻擊的賬號。由于我剛加入家人群,就收到了下面的這個地址發來的驗證消息。經過分析,這個賬號是一個偽裝成Captcha.bot機器人的普通賬號,當我加入到官方服務器后,這個假Captcha.bot機器人立刻從官方服務器私發我假的人機驗證鏈接,從而引導我輸入錢包密碼和助記詞。

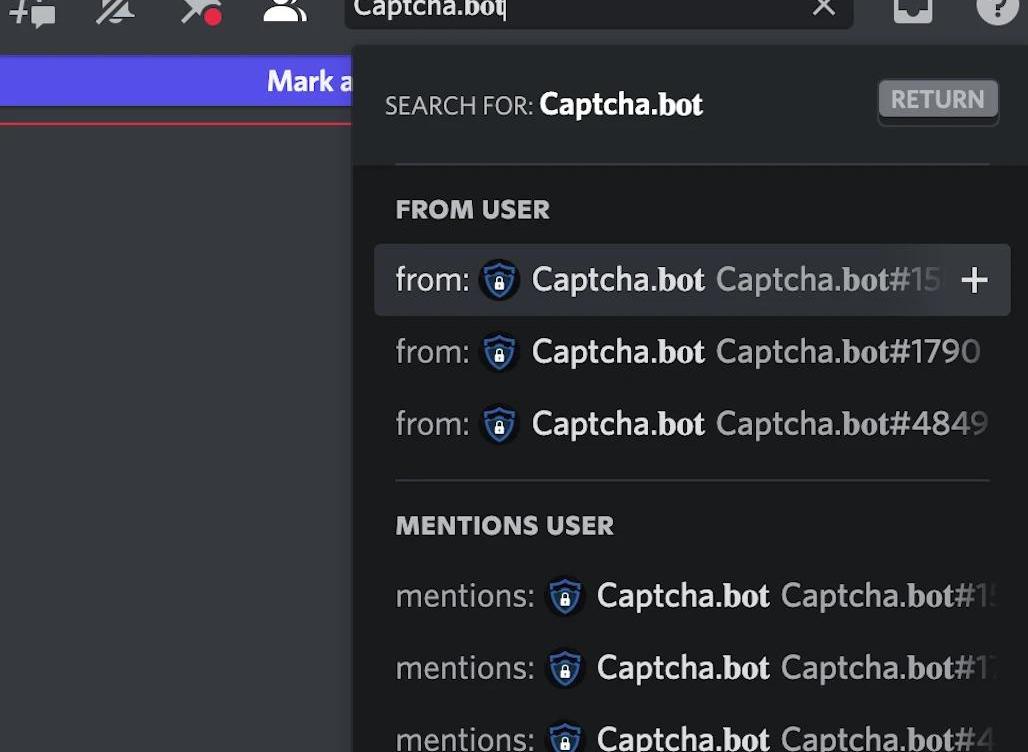

我在相關頻道里面搜索了Captcha.bot,發現有好幾個假Captcha.bot,于是將這幾個賬號也一并同步給了項目方團隊,項目方團隊很給力,也很及時地進行了處理,把這幾個假Captcha.bot刪除了,并一起討論了可能的防范方式。

再次收到釣魚鏈接

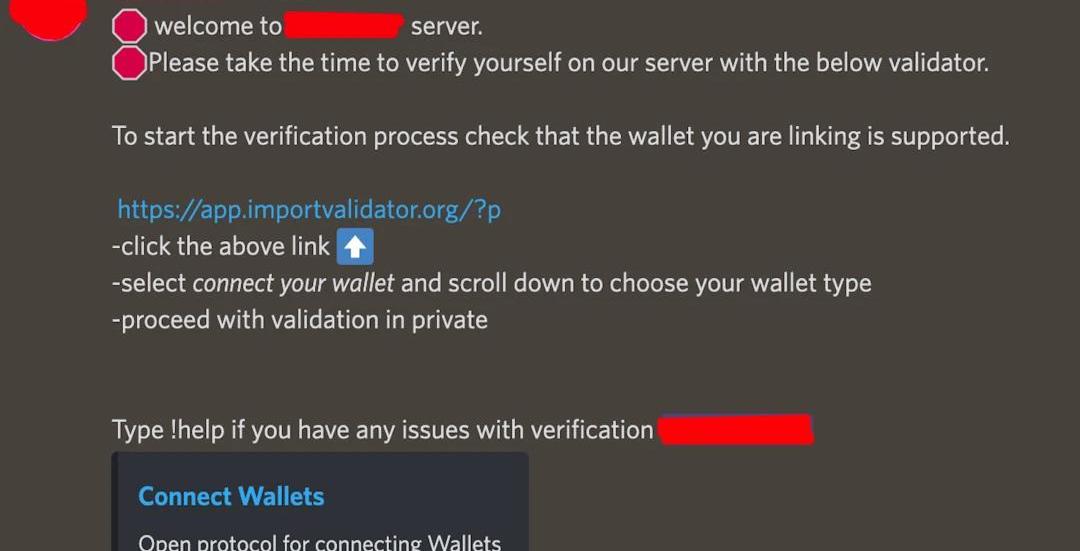

事情還沒結束,第二天早上又一位慢霧的小伙伴加入到官方Discord服務器中,再次收到惡意賬戶發來的私信,里面包含著一個釣魚鏈接,不同的是,這次的釣魚者直接偽裝成官方的賬戶發送私信。

這次釣魚者講的故事是在鏈接中導入助記詞進行身份驗證,然而不是采用假小狐貍(MetaMask)的界面來欺騙用戶,而是直接在頁面上引導用戶輸入助記詞了,這個釣魚手法就沒這么真。釣魚網站的域名和IP是app.importvalidator.org47.250.129.219,用的是阿里云的服務,同樣反手一個舉報。

釣魚防范方式

各種釣魚手法和事件層出不窮,用戶要學會自己識別各種釣魚手法避免被騙,項目方也要加強對用戶安全意識的教育。用戶在加入Discord后要在隱私功能中禁止服務器中的用戶進行私聊。同時用戶也需要提高自己的安全意識,學會識別偽裝MetaMask的攻擊手法,網頁喚起MetaMask請求進行簽名的時候要識別簽名的內容,如果不能識別簽名是否是惡意的就拒絕網頁的請求。在參與Web3項目的時候無論何時何地都不要在網頁上導入私鑰/助記詞。盡可能地使用硬件錢包,由于硬件錢包一般不能直接導出助記詞或私鑰,所以可以提高助記詞私鑰被盜門檻。項目方團隊也要時刻關注社區用戶的反饋,及時在社區Discord服務器中刪除惡意賬戶,并在用戶剛加入Discord服務器時進行防釣魚的安全教育。Discord隱私設置和安全配置參考鏈接:https://discord.com/safety/360043857751-Four-steps-to-a-super-safe-accounthttps://support.discord.com/hc/en-us/articles/217916488-Blocking-Privacy-Settings-

嘉賓:AmyWuFromFTX編譯:TechFlowIntern以下內容為AmyWu在UnChained播客上的精華摘要,AmyWu此前曾在LightspeedVentureCaptial工作.

1900/1/1 0:00:00過去一年時間里,DAO這個概念迎來了爆發式的增長,一年間種類繁多的DAO數量增長了8.8倍,相關提案提交數量增長了8.5倍,參與投票數量同樣增長了8.3倍之多.

1900/1/1 0:00:00撰寫:KermanKohli編譯:TechFlowintern繼UST崩潰后的一些想法,以及對我們所有人有什么意義上周,發生了一件可能是我們這個行業里最具有影響力的大事件之一.

1900/1/1 0:00:00本文僅做行業學習交流之用,不構成任何投資參考TL;DR垂直化NFT交易市場將興起,侵蝕Opensea市場份額游戲NFT交易市場有望成為首批成功的垂直化平臺目前游戲NFT交易市場生態已有雛形游戲N.

1900/1/1 0:00:00Gamefi依然是Web3大海中惡魔果實,其破圈和吸金能力也許能夠為下一輪牛市掀開新的篇章,但其缺點也顯而易見.

1900/1/1 0:00:00本文梳理自Liquifi創始人RobinD.Ji在社交媒體的發言。考慮在加密市場推出Token,抑或將未來的Token授予員工和投資者,我們對最新的通證經濟學基準和趨勢進行了一些分析,以幫助您規.

1900/1/1 0:00:00