BTC/HKD+0.6%

BTC/HKD+0.6% ETH/HKD+1.03%

ETH/HKD+1.03% LTC/HKD-0.32%

LTC/HKD-0.32% ADA/HKD-1.56%

ADA/HKD-1.56% SOL/HKD+1.49%

SOL/HKD+1.49% XRP/HKD-1.36%

XRP/HKD-1.36%

(自畫像,梵高)

前言:自從bZx事件之后,閃貸逐漸為大家熟悉。如果利用閃貸對Maker進行治理攻擊,會發生什么情況?閃貸之前,要發起治理攻擊的成本很高,可能會采用眾籌策略,而有了閃貸,只要流動池中有足夠的ETH,即可發動對Maker的治理攻擊,從而取走Maker的所有抵押品并發行新Dai。基于這樣的可能性,Maker決定制定新的治理合約,并于今天發起投票,以引入延遲,防止對系統的治理攻擊。閃貸的出現,對DeFi的安全提出更高要求。此外,藍狐筆記發現,當前uniswap池中的MKR被大幅減少,1.6萬個MKR降至4000多個MKR,從目前情況看,由很大概率是大戶撤出,以防止被攻擊者利用。本文作者Dominik Harz,由“藍狐筆記”社群的“JT”翻譯。

摘要

如果不對新的治理合約引入延遲,通過閃貸,你有機會竊走Maker的所有抵押品(7億美元左右)以及發行任意數量的新Dai。

任何人都可以執行攻擊,且只需要支付交易費用(幾美元),且無須持有任何MKR。

如果Maker在閃貸池的流動性超過閥值之前,不引入延遲,則幾乎沒有機會阻止攻擊。

2020年2月8日我們曾跟Maker聯系,并于2020年2月14日跟他們聯系討論我們的發現。

以太坊基金會工程師:Holesky測試網預計在9月15日啟動:8月11日消息,以太坊基金會工程師Parithosh Jayathi表示,計劃在9月15日左右啟動 Hole?ovice(Holesky)測試網,已經進行了2次協調電話。該測試網旨在為客戶端團隊提供一個比主網更大規模的測試客戶端的平臺,并讓home stakers在沒有風險的情況下測試他們的設置。[2023/8/11 16:19:26]

Maker清楚攻擊向量,并于PST(藍狐筆記:太平洋標準時間)本周五下午12點舉行投票(也就是今天),以防止攻擊。

介紹

Maker及其Dai穩定幣是以太坊DeFi上最受歡迎的項目,其智能合約鎖定了大約7億美元。(藍狐筆記:當前大約6億美元,跟ETH價格波動相關)Maker協議依賴編碼于智能合約的治理流程。MKR代幣持有人可以投票取代現有的治理合約。投票票數跟MKR數量成正比。MKR的總代幣量為987,530,其中選定的錢包或合約持有大量的代幣:

Maker治理合約:192,910 MKR

Maker基金會:117,993 MKR

a16z: 60,000 MKR

0xfc7e22c6afa3ebb723bdde26d6ab3783aab9726b: 51,291 MKR

0x000be27f560fef0253cac4da8411611184356549: 39,645 MKR

常州一男子出借341個比特幣后對方拒不歸還,目前價值超7100萬人民幣:金色財經報道,據中吳網披露,常州一男子借給朋友林某341個比特幣,對方不肯歸還,要求法院判令,讓對方歸還,目前價值超7100萬人民幣。法院審理后發現:比特幣是一種特定的虛擬商品,不具有與貨幣等同的法律地位,不具有法償性與強制性等貨幣屬性,不能且不應作為貨幣在市場上流通使用。法院認為本案雙方當事人作為比特幣投資者,雙方之間借用比特幣的交易行為,目前不受法律保護。[2023/8/7 21:29:14]

請注意:Maker治理合約包含多個主體的MKR代幣

治理攻擊

在2019年12月的一篇文章中,Micah Zoltu指出如何攻擊Maker治理合約。(藍狐筆記:具體參考《MKR治理攻擊:15秒內將2000萬美元變成3.4億美元,可能嗎?》)。其基本思想是,積累足夠的MKR代幣,用攻擊者的治理合約取代現有的治理合約,也就是惡意的治理合約。然后,惡意治理合約可以讓攻擊者完全控制系統,可以取出系統中的所有質押品,同時發行任意數量的新Dai。

為了減少所需的MKR代幣數量,他建議在對新治理協議進行投票時執行攻擊。目前,治理合約中已鎖定192,910個MKR。但是,如果假設兩到三個合約用類似代幣分配進行并行投票,那么攻擊者將需要較少的代幣。如下圖,這種情況在過去經常發生:

對“Maker治理合約”進行投票

對“Maker治理合約”進行投票

Andrew Kang開倉超560萬美元空頭頭寸:金色財經報道,衍生品協議GMX 平臺巨鯨、Mechanism Capital 創始人 Andrew Kang(0xe8c19db00287e3536075114b2576c70773e039bd)今日平倉 ETH 和 BTC 的多頭頭寸后,隨后開倉超 560 萬美元空頭頭寸,目前凈值約531萬美元。[2023/3/16 13:07:31]

最明顯的攻擊策略是通過智能合約眾籌所需的MKR代幣,并在勝利后給每個參與者分配相應的收益。然而,攻擊者可能需要累積大約5萬個MKR代幣,才有機會在不被Maker注意到的情況下發起對系統的攻擊。

勇敢的新攻擊策略:閃貸

不過,如果我們考慮使用閃貸,則可以完全無須考慮累積MKR代幣。閃貸是相當新的概念,因此我們可以給予簡要說明。(藍狐筆記:關于閃貸flashloan,可以參考之前的文章《加密閃貸:互聯網貨幣的神奇新發明》)

一般來說,一個人必須提供抵押品以在DeFi中獲得貸款。例如,在Maker中,Alice通過存入ETH借到Dai。這是必須的,因為這是在弱身份和主體在經濟上會做出理性選擇的系統下運行的。

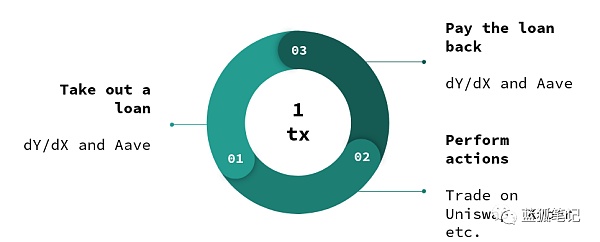

而閃貸將這些要求都去掉,因為它僅在單個交易中發生:

*Alice從閃貸流動性提供商中獲得貸款(例如在Aave或dYdX中)

Lido Finance 提議在Polkadot和 Kusama 生態系統上停止流動性抵押:金色財經報道,據發布在 Lido 治理論壇上的一項提案,Lido Finance 提議在Polkadot和 Kusama 生態系統上停止流動性抵押。

在提案中,Lido 合作伙伴MixBytes宣布,自 2023 年 8 月 1 日起,將停止在 Polkadot 和 Kusama 流動性質押協議上為 Lido 開發和提供技術支持。

MixBytes 首席產品官兼提案作者 Kosta Zherebtsov 表示:“做出這個決定是因為面臨多項挑戰,包括市場條件、協議增長等。”(Coindesk)[2023/3/9 12:51:09]

*Alice執行一些操作(例如,對Uniswap、Fulcurm、Kyber等進行套利交易)

*愛麗絲償還閃貸及利息

閃貸在一次交易中分三步執行

閃貸在一次交易中分三步執行

閃貸之所以有效,是因為這是以太坊EVM的設計方式:如果在這次交易中閃貸在任何時候失敗,整個交易都會被還原。

因此,Alice可以承擔貸款的風險,即,如果她無法償還貸款,她也永遠不會承擔其風險。流動性提供商也獲得勝利:他們只有在Alice能夠償還貸款的情況下才會出借其資金。

美聯儲7月加息75個基點的概率為93%:7月11日消息,據CME“美聯儲觀察”:美聯儲到7月份加息75個基點的概率為93%,加息100個基點的概率為7%;到9月份累計加息50、75、100個基點的概率均為0%,累計加息125個基點的概率為66%,累計加息150個基點的概率為31.9%、加息175個基點的概率為2.0%。(金十)[2022/7/11 2:03:58]

利用閃貸進行套利或預言機操縱

在2月14日和2月18日,兩起跟閃貸有關的事件導致bZx停止其平臺。在第一次的交易中,一次閃貸獲利1,193ETH,大約298,250美元。該交易使用智能合約執行,在Fulcrum上開了wBTC的空頭頭寸。在同一筆交易中,該交易從Compound中借出一筆wBTC貸款,并在kyber的Uniswap儲備池中交易wBTC,導致很大的滑點,最終也將Fulcrum的價格降低。具體可參考bZx和peckShield的分析。(藍狐筆記:也可參考之前藍狐筆記的文章《bZx事件的啟示》)

同樣,2月18日發生了第二起事件,這一次交易中“攻擊者”獲得了2,378ETH(約60萬美元)的收益。該交易涉及最初借入7,500ETH,以在Synthetix的sUSD買入多頭頭寸。(藍狐筆記:大概的攻擊步驟如下:1.通過閃貸借出7,500ETH ;2.將其中的3,517ETH在Synthetix上換取94萬美元的sUSD,sUSD價格此時為1美元左右;3. 使用900ETH在Kyber和Uniswap上購買sUSD,將sUSD價格推高至2美元;4.通過抵押sUSD借入6,796ETH,之所以用之前94萬sUSD能借入這么多ETH,是因為sUSD的價格被推高到2美元,也就是說相當于188萬美元價值的抵押品;5.使用借來的6,796個ETH和剩余的3,083ETH償還7500ETH的閃貸,那么還剩下6,796+3,083-7500=2,379ETH的收益)

預言機操縱以減少所需的流動性

對于有些攻擊,我們可以假設5萬MKR就足夠了。即使實踐上所需的代幣數量可能更多,閃貸會讓Maker安全面臨困境,如果沒有治理延遲的話。用一種幼稚的方法,攻擊者可以借出一筆閃貸購買5萬MKR代幣。

按照目前的匯率,攻擊者需要大約485,000ETH,用來購買MKR,因為只有一個交易所Kyber有足夠的量。但是,攻擊者也可以在多個交易所購買MKR,在Kyber買入3.8萬的MKR,在Uniswap買入1.15萬的MKR,從Switcheo買入500MKR,共計需要378,940ETH。這個數字依然很高,但已經減少了近10萬ETH。

攻擊者可以使用預言機操控策略以有效降低Kyber和Uniswap上MKR的價格。這是兩個最大的MKR提供商,并顯出很容易受到預言機價格操縱的影響。需要進一步分析來確定MKR價格可以降低多少。但是,像wBTC這樣的流動性較低的代幣,攻擊者能夠將匯率操縱大約285%。

獲得足夠的流動性

Aave上鎖定的ETH

Aave上鎖定的ETH

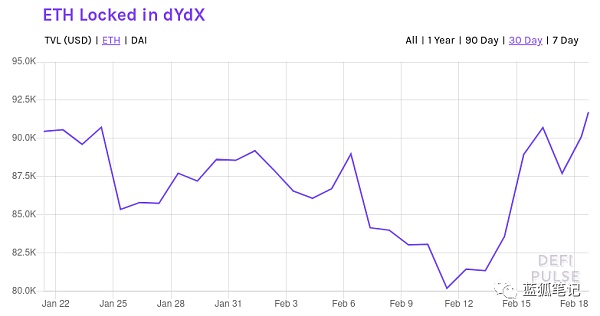

即使使用預言機操縱,也需要大量的ETH執行對Maker的攻擊。但是,攻擊者可以通過在同一次交易中進行兩筆閃貸來提高其流動性。Aave和dYdX為了保護自己免遭重入攻擊的傷害,在一次交易中僅允許單筆閃貸。但是,攻擊者可以在同一筆交易中從這兩個不同協議中借出ETH。

因此,截止到2月18日,攻擊者在dYdX上擁有一個9萬ETH池,在Aave上有1.7萬ETH池。因此,以當前的流動性,攻擊者可以從dYdX和Aave那里獲得共計大約10.7萬ETH的貸款,通過借入的ETH,試圖用來操縱MKR代幣價格,并由此獲得足夠的MKR代幣,以取代當前Make治理合約。

為了讓這種方法成功,攻擊者必須能夠將MKR平均價格降低至少3.54倍。或者,攻擊者可以等待dYdX和Aave增加其流動性池。由于兩種協議的當前流動性池增長率大約在5%左右,因此似乎不太可能在兩個月內實現此攻擊。

組合攻擊?

顯然,可以將眾籌和閃貸兩種方法結合起來。使用當前可獲得的大約10.7萬的ETH,大約可以從Kyber上獲得1.08萬MKR。這樣一樣,多個攻擊者所需的眾籌MKR量從5萬個降至3.92萬個。在非正式的Twitter調查中顯示,似乎有些人確實對這種攻擊感興趣:

還應注意:排名前四位的賬戶持有人(實際上有5個,但不考慮當前Maker治理合約)能夠在無須眾籌的情況下實施攻擊。

沒時間等待。

一旦通過閃貸池獲得足夠的流動性(使用或不使用預言機操縱的組合),任何人都可以接管Maker治理合約。當流動性池資金達到這種閥值時,一旦Maker開始投票,Maker需要確保MKR代幣盡可能少地分布。如果在此投票過程中,任何時候MKR的分布被允許利用此漏洞,那么,任何抵押品都可能被取走。

該攻擊者將能夠取走價值7億美元的ETH抵押品,且能夠任意印發新Dai。這種攻擊將會擴散到整個DeFi領域,因為Dai在其他協議被用作抵押資產。此外,攻擊者可以使用新Dai交易其他價值2.3億美元的代幣。

對策

Maker應制定新的治理合約,防止閃貸攻擊其系統。具體來說,新的治理合約應該能夠被Maker基金會核查,以查看是否有惡意代碼,并能夠有足夠的時間做出反應。從最低限度來說,新治理合約不應該在單個交易中生效。這樣,攻擊者無法從攻擊中獲利,從而導致無法償還閃貸貸款。如果攻擊者無法償還閃貸,攻擊也就不會發生。

Maker將于2020年2月21日大平洋標準時間12點(星期五)下午對這類合約進行表決。其建議對合約激活治理安全模塊(GSM),并防止此類閃貸攻擊。

------

風險警示:藍狐筆記所有文章都不能作為投資建議或推薦,投資有風險,投資應該考慮個人風險承受能力,建議對項目進行深入考察,慎重做好自己的投資決策。

Tags:MKRETHMAKEMakermkr幣什么時候發行的Ethereal對應的情侶名MAKE價格Moon Maker Protocol

全球反洗錢監管機構(FATF)在發布最新的加密貨幣指南后,于去年6月陷入爭議的中心。該指令將加密貨幣行業合并到現有的銀行政策中,要求公司遵守與傳統金融機構相同的要求.

1900/1/1 0:00:002月18日,匯豐銀行(HSBC)公布新一期三年戰略規劃,集團擬在全球范圍內“大瘦身”。匯豐銀行表示,其目標是在2022年底前,削減45億美元年度成本和1000億美元資產.

1900/1/1 0:00:00近日江卓爾對即將到來的減半發表了觀點,認為本次減半會帶來牛市,但本次牛市可能是最后一個可明確預測的減半牛市,主要根據如下:1) 人口紅利大幅下降.

1900/1/1 0:00:00金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、行情與合約數據、礦業信息、項目動態、技術進展等行業動態。本文是其中的合約周刊,帶您一覽本周的合約市場數據.

1900/1/1 0:00:00出品:達瓴智庫、德鼎創新基金、數字文藝復興基金會內容制作:Amber、Tony 審校:小眼如刀 2月21日,據國外媒體報道,瑞典央行19日宣布,該行已開始測試一種央行數字貨幣.

1900/1/1 0:00:00摩根士丹利以130億美元收購加密友好的經紀公司E*Trade。 分析:摩根士丹利計劃在2022年購買更多比特幣:金色財經報道,根據MacroScope數據分析,摩根士丹利有可能在2022年成為業.

1900/1/1 0:00:00