BTC/HKD+0.45%

BTC/HKD+0.45% ETH/HKD-0.04%

ETH/HKD-0.04% LTC/HKD+0.95%

LTC/HKD+0.95% ADA/HKD+1.6%

ADA/HKD+1.6% SOL/HKD+0.6%

SOL/HKD+0.6% XRP/HKD+1.78%

XRP/HKD+1.78%北京時間5月13日,CertiK安全技術團隊發現DeFi質押和流動性策略平臺xToken遭到攻擊,xBNTaBancor池以及xSNXaBalancer池立即被耗盡,造成近2500萬美元損失。

5月還未過去一半的時間,這次的攻擊事件加上5月已發生的其他攻擊事件,竟已有大約8500萬美元被盜了。

CertiK安全團隊在2020年發現的關鍵bug分為三類:邏輯錯誤,閃電貸和項目方欺詐。

本次事件部分可以算的上是一次并非“典型”的閃電貸攻擊。

閃電貸可以在無需提供任何抵押的情況下進行貸款,當然所有操作必須在一個交易區塊內完成。

開發人員可以從Aave或dYdX等協議中借貸,條件是在交易結束之前將流動資金返還到資金池中。

LBank藍貝殼于4月10日01:00首發 BOSON,開放USDT交易:據官方公告,4月10日01:00,LBank藍貝殼首發BOSON(Boson Protocol),開放USDT交易,4月9日23:00開放充值,4月12日16:00開放提現。上線同一時間開啟充值交易BOSON瓜分10,000 USDT。

LBank藍貝殼于4月10日01:00開啟充值交易BOSON瓜分10,000 USDT。用戶凈充值數量不少于1枚BOSON ,可按凈充值量獲得等值1%的BOSON的USDT獎勵;交易賽將根據用戶的BOSON交易量進行排名,前30名可按個人交易量占比瓜分USDT。詳情請點擊官方公告。[2021/4/7 19:54:33]

如果資金未能及時返回,則交易將被撤回,從而確保儲備池的安全。

《精靈達人3D》正式首發 Cocos-BCX 主網:據官方消息,近日,由生態合伙人 DAPPX 參與開發的《精靈達人3D》正式首發于游戲公鏈 Cocos-BCX 主網。《精靈達人3D》是一款以精靈寶可夢為題材的抓寵游戲,游戲美術采用全3D 制作。用戶可通過 CocosWallet , DAPPX 或 IMCOCOS 登錄 COCOS 主網賬號即可體驗。截至目前,Cocos-BCX 主網已上線《加密騎士團》《惡龍必須死》《XPEX怪獸世界》《Go Block》《可可奪幣》《熊貓運動會》等多款玩法多樣的趣味性鏈游,游戲公鏈生態在逐步壯大和完善。[2020/8/20]

閃電貸具備多種功能和用例,但我們目前看到的多數閃電貸都被用于套利交易。?

而惡意使用方式則是攻擊其他一些DeFi協議或操縱價格預言機的價格——這也正是此次xToken發生的情況。

首發 | Bithumb將推出與Bithumb Global之間的加密資產轉賬服務:Bithumb內部人士對金色財經透露,Bithumb推出和Bithumb Global之間的加密貨幣資產免手續費快速轉賬服務,每日加密貨幣資產轉賬限額為2枚BTC。此消息將于今日晚間對外公布。據悉,目前僅支持BTC和ETH資產轉賬。[2020/2/26]

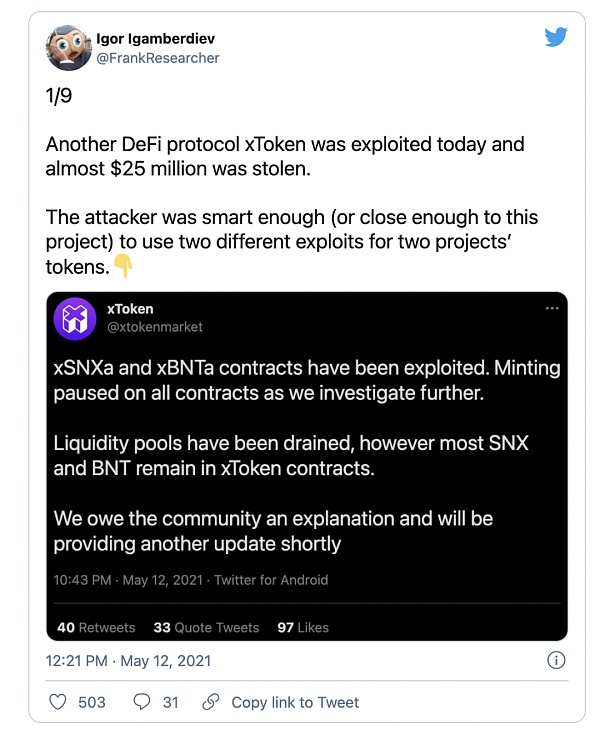

弗蘭克研究員在推特上解釋攻擊是如何發生的

1. 黑客在dYdX上利用閃電貸借出大約61800個ETH。

2. 在Aave上存入10000個ETH借出56.4萬個SNX,然后通過SushiSwap將5500個ETH換成約70萬個SNX。

首發 | DVP: Bitstamp交易所存在漏洞 可導致大量KYC等信息被泄露:金色財經訊,近日,DVP收到安全人員提交的全球知名交易所Bitstamp的漏洞,攻擊者可以利用該漏洞查看大量用戶ID、銀行卡等敏感信息,嚴重威脅用戶信息安全。為避免發生KYC泄露的惡性事件,DVP安全團隊在收到該漏洞后,第一時間通知該平臺進行修復,但未收到回應。DVP提醒相關用戶關注個人信息安全,以免造成損失。[2019/8/13]

之后在Uniswap v2上賣出120萬SNX,獲得818ETH,借此大大降低了SNX的價格。

3. 在價格降低后,?攻擊者只用了0.12個ETH就鑄造了12億xSNXa。

這是因為該協議通過Kyber價格預言機購買SNX并鑄造xSNXa,而Kyber價格預言機參照了Uniswap v2的價格。

4. 然而在Balancer協議中,xSNXa的價格還是原來的價格,這使得攻擊者可以將1.05億 xSNX換成414個 ETH。

5. 之后,攻擊者在Uniswap和Sushiswap上用ETH購買SNX來償還Aave上的借貸, 將現有的xSNXa賣給Balancer的SNX/ETH/xSNXa(25/25/50)池子, 獲利的同時償還了dYdX的閃電貸。

xBNTa的合約通過ETH來鑄造xBNTa。?

其原理是在智能合約中在Bancor協議中將ETH換成BNT,并利用換來的BNT數量來計算鑄造的xBNTa數量。

然而合約中的"mint"方法并未驗證用ETH換來的幣是否為BNT,攻擊者使用了一個總量極大的代幣SPD替換了BNT,偽造了BNT的數量,使其可以無限增發xBNTa。

攻擊者調用了“mint”方法四次,每次使用0.03ETH鑄造大量的xBNTa,最終獲得了39億xBNTa,并將獲得的一半的xBNTa換成了大約78萬BNT。

但為什么說這次黑客攻擊和以往的閃電貸攻擊不同呢?

因為攻擊者的這筆交易使用了Flashbots MEV來實施,保證了交易的私密性, 防止這筆交易在和AMM交互時被別的用戶進行了“三明治攻擊”。

術語詳解

Flashbots是一個研究和開發組織,成立的初衷是緩解由 "礦工可抽取價值(miner-extractable value, MEV)" 給智能合約平臺型區塊鏈帶來的負面影響和生存風險。

他們提議為 MEV設計一種無需許可、透明且公平的生態系統,來保衛以太坊的理念。

礦工可抽取價值(MEV)是一種設計用來研究共識安全的標準,它模擬了礦工(或節點驗證者)通過任意包含、去除或重新排序他們產生的區塊中的交易的能力而獲得的利潤。

例如,攻擊者可以看到一個有利可圖的交易,并試圖通過支付更高的交易費用來提前進行交易,從而獲得利潤。或者通過對AMM交易進行三明治攻擊。

三明治攻擊:當攻擊者在交易池中觀察到一筆資產X換取資產Y的交易后,攻擊者可以提前買入資產Y,隨后讓受害者執行交易來提升Y資產的價格,然后在Y資產價格上升后出售先前購入的資產Y來獲取利潤。

因此,即使是攻擊者也需要警惕黑暗森林中所有潛伏的掠奪者。

Flashbots需要用戶使用個人的API密鑰,攻擊者極有可能在使用Flashbots的時候留下自己的蹤跡。

因此查找該API密鑰的使用歷史也可作為追回損失的手段之一。

xToken作為一個已經過大型安全公司審計的優秀DeFi項目遭受這樣的攻擊其實是并不常見的。

這也再次向我們揭露了一個事實:靜態安全審計并無法保障100%的安全。

安全并非是一次性的,它是一個持續的過程。

區塊鏈技術日新月異,新的攻擊方式同樣層出不窮。

我們無法知道和預判將要面臨的下一次攻擊,作為業內領先的區塊鏈安全公司,CertiK開發的一系列安全工具及完備的安全服務將為項目方和投資者提供安全保障,一旦加密資產出現意外失竊情況,損失將因此降至最低。

從點到面,通過宏觀數據分析 DeFi 協議在這次黑天鵝事件引發的壓力測試中的表現。在 5 月 21 日晚間政府機構發布了針對「打擊比特幣挖礦和交易行為」的要求之后,全球加密貨幣市場發生持續兩日的.

1900/1/1 0:00:002017年8月,一個ID叫“Bitcoin Pizza”的新用戶悄然入駐推特,每天都會根據當天幣價實時播報10000枚比特幣值多少錢,風雨無阻。賬戶信息顯示,他來自澳大利亞.

1900/1/1 0:00:00比特幣的大幅波動仍在繼續。5月23日,比特幣指數又一度大跌16.71%,最低報31192.40美元/枚.

1900/1/1 0:00:00原文標題:《保羅·克魯格曼: 比特幣可能一文不值》 我仍在度假中, 在歐洲各地徒步和騎車。我也在或多或少跟蹤新聞, 但只是偶爾并且不確定地在某個地方和某些條件下會寫點東西發出去.

1900/1/1 0:00:00圖片來源@RTFKT Studios官網花5000美元購買一雙「不存在的球鞋」,這雙球鞋不僅能在網上售賣交易,還具備不俗的炒作價值.

1900/1/1 0:00:001.躲避子彈:以太坊狀態問題我們先來了解一些以太坊和 “狀態” 的背景知識。以太坊狀態是一棵 帕特里夏-默克爾樹(particia-merkle trie,一種兼有前綴樹規則的默克爾樹).

1900/1/1 0:00:00